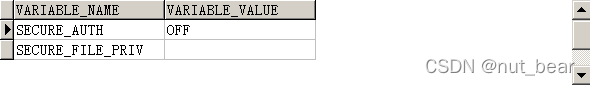

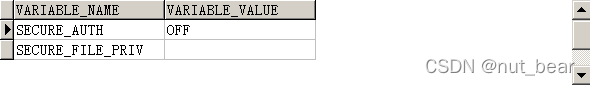

对于数据库版本高于5.0-----------检查表information_schema.GLOBAL_VARIABLES

select * from information_schema.GLOBAL_VARIABLES where variable_name like '%secure%';

参考

下一步就是修改了

优化数据库安全:MySQL 5.0以上版本的secure_file_priv设置详解

优化数据库安全:MySQL 5.0以上版本的secure_file_priv设置详解

本文介绍如何在MySQL 5.0及以上版本中检查并修改secure_file_priv变量,确保数据安全性,参考了eryoung2在博客园分享的设置方法。

本文介绍如何在MySQL 5.0及以上版本中检查并修改secure_file_priv变量,确保数据安全性,参考了eryoung2在博客园分享的设置方法。

对于数据库版本高于5.0-----------检查表information_schema.GLOBAL_VARIABLES

select * from information_schema.GLOBAL_VARIABLES where variable_name like '%secure%';

参考

下一步就是修改了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?