apt install bpftrace

#!/usr/bin/bpftrace

#include <linux/skbuff.h>

#include <linux/ip.h>

#include <linux/udp.h>

#include <linux/socket.h>

kprobe:__dev_queue_xmit

{

//获取调用次数

@dev_queue_xmit[tid]=count();

@skb[tid]=(struct sk_buff *)arg0;

}

kr:__dev_queue_xmit

/@skb[tid]/

{

$skb = @skb[tid];

// get IPv4 header; see skb_network_header():

$iph = (struct iphdr *)($skb->head + $skb->network_header);

$sip = ntop(AF_INET, $iph->saddr);

$dip = ntop(AF_INET, $iph->daddr);

//id 为ip数据包标识

$id = (($iph->id & 0x00ff) << 8) | (($iph->id & 0xff00) >> 8);

$tot_len = (($iph->tot_len & 0x00ff) << 8) | (( $iph->tot_len & 0xff00) >> 8);

$frag_off = (($iph->frag_off & 0x001f) << 8) | (($iph->frag_off & 0xff00) >> 8) ;

$udphdr = (struct udphdr *)($skb->head + $skb->transport_header);

// 以下两行不可使用,因为经过一个变量后就取不到想要的端口号,原因未知

$sport = (($udphdr->source & 0x00ff) << 8) | (($udphdr->source & 0xff00) >> 8);

$dport = (($udphdr->dest & 0x00ff) << 8) | (($udphdr->dest & 0xff00) >> 8);

if ($iph->daddr == $1){

printf("comm=%s,tid=%d,tot_len = %d, $skb->truesize=%d \t", comm,tid,$tot_len, $skb->truesize);

printf("sip %s(%d) \t ---> dip %s(%d), id= %d, frag_off = %d\n", $sip, $sport, $dip, $dport, $id, $frag_off * 8);

}

}

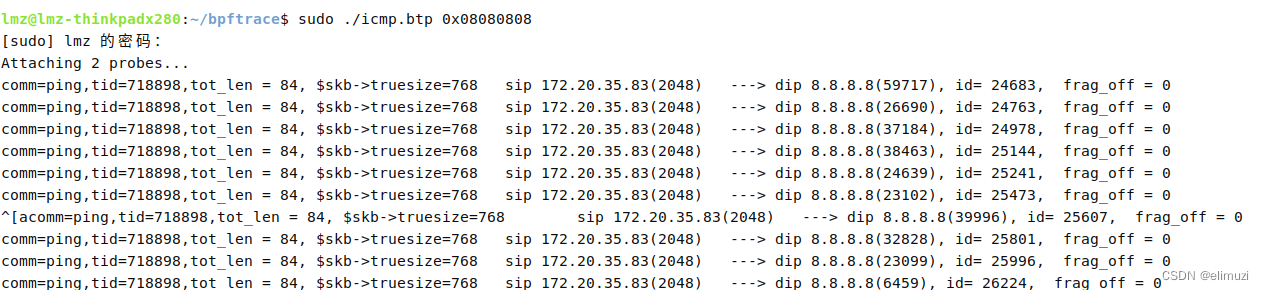

监控 目标地址为8.8.8.8的ip

这篇博客介绍了如何利用BPFtrace工具来监控特定目标IP(8.8.8.8)的网络流量。通过kprobe和kr探针跟踪__dev_queue_xmit函数,提取并解析IP头和UDP头中的信息,包括源IP、目的IP、数据包ID、总长度、碎片偏移和端口号等关键数据。这有助于理解网络通信的细节和流量模式。

这篇博客介绍了如何利用BPFtrace工具来监控特定目标IP(8.8.8.8)的网络流量。通过kprobe和kr探针跟踪__dev_queue_xmit函数,提取并解析IP头和UDP头中的信息,包括源IP、目的IP、数据包ID、总长度、碎片偏移和端口号等关键数据。这有助于理解网络通信的细节和流量模式。

1621

1621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?