在本课中,你将了解Fortinet安全结构。

在本课中,你将了解Fortinet安全结构。

完成本课程后,你应该能够实现上图显示的目标。

完成本课程后,你应该能够实现上图显示的目标。

通过展示安全结构的能力,你将能够描述什么是安全结构,它运行的协议,以及如何对常见的通信和资源问题进行故障排除。你还将学习如何诊断自动化针。

在本节中,你将快速了解安全结构。

在本节中,你将快速了解安全结构。

安全结构提供了一个智能架构,允许安全设备相互通信。这种综合方法允许在整个攻击表面检测、监控和补救攻击。

安全结构提供了一个智能架构,允许安全设备相互通信。这种综合方法允许在整个攻击表面检测、监控和补救攻击。

支持硬件、虚拟和基于云的系统,在整个网络中提供广泛的保护和可见性。

在解决方案的核心,强制性产品是两个或多个处于NAT模式的FortiGate设备和一个日志系统。日志系统必须是FortiAnalyzer、FortiAnalyzer Cloud或FortiGate Cloud。请注意,所有FortiGate设备都必须以NAT模式运行,才能参与安全结构。

在解决方案的核心,强制性产品是两个或多个处于NAT模式的FortiGate设备和一个日志系统。日志系统必须是FortiAnalyzer、FortiAnalyzer Cloud或FortiGate Cloud。请注意,所有FortiGate设备都必须以NAT模式运行,才能参与安全结构。

为了添加更多的可见性和控制权,Fortinet建议添加FortiManager、FortiAP、FortiClient、FortiSandbox、FortiMail和FortiSwitch。你可以通过添加其他网络安全设备来扩展解决方案。

安全结构使用两个Fortinet专有协议:FortiTelemetry和Neighbor Discovery。

安全结构使用两个Fortinet专有协议:FortiTelemetry和Neighbor Discovery。

如有必要,可以更改FortiTelemetry的默认TCP端口8013。为了让下游FortiGate加入安全结构,它必须通过TCP端口8013启动上游FortiGate的会话。为了使上游FortiGate能够接受来自下游FortiGate的连接,必须在网络接口上启用安全结构连接设置(在管理访问下的GUl上)。

UDP端口8014用于邻居发现协议。此协议和端口用于在安全结构成员节点之间交换信息更新,例如拓扑更改。它还用于控制日志记录行为,以便相同的流量不会被多次记录。只有FortiGate或连接到会话源的设备才会创建日志。与FortiTelemetry端口不同,Neighbor Discovery端口无法更改。

在本节中,你将了解安全结构中的FortiGate到FortiGate通信,以及如何诊断和解决潜在问题。

在本节中,你将了解安全结构中的FortiGate到FortiGate通信,以及如何诊断和解决潜在问题。

上图的屏幕截图显示了上游FortiGate和下游FortiGate之间的通信问题。这个问题的一些常见原因包括:

上图的屏幕截图显示了上游FortiGate和下游FortiGate之间的通信问题。这个问题的一些常见原因包括:

● 上游FortiGate GUI(在管理访问下)上未启用安全结构连接设置。

● 安全结构中的FortiGate设备没有使用相同的固件。

● 该设备还没有在根FortiGate上授权。

● 在下游的FortiGate上配置了错误的根FortiGate IP地址。

● FortiGate未在NAT模式下配置。

● TCP端口8013被阻止。你可以使用diagnose sniffer命令来验证这一点。

对与安全结构相关的通信问题进行故障排除的第一步是在TCP端口8013或UDP端口8014上运行嗅探器。在本例中,IP地址为192.168.1.112的下游FortiGate无法与配置为192.168.1.111的上游FortiGate建立连接。由于你可以看到到达上游FortiGate的流量,因此TCP端口8013沿途没有被阻塞。相反,FortiTelemetry没有在适当的接口上启用。

对与安全结构相关的通信问题进行故障排除的第一步是在TCP端口8013或UDP端口8014上运行嗅探器。在本例中,IP地址为192.168.1.112的下游FortiGate无法与配置为192.168.1.111的上游FortiGate建立连接。由于你可以看到到达上游FortiGate的流量,因此TCP端口8013沿途没有被阻塞。相反,FortiTelemetry没有在适当的接口上启用。

类似症状的另一个例子可能是,下游设备尚未在根FortiGate上获得授权。你可以使用上图显示的命令验证是否有待授权。你可以使用以下命令来验证是否存在待决授权:diagnose sys csf authorization accept <Serial Number of FortiGate>。你也可以将命令中的accept替换为deny来拒绝正在等待的授权。你还可以选择在系统>固件&注册下的GUI中查看未决的授权请求。

类似症状的另一个例子可能是,下游设备尚未在根FortiGate上获得授权。你可以使用上图显示的命令验证是否有待授权。你可以使用以下命令来验证是否存在待决授权:diagnose sys csf authorization accept <Serial Number of FortiGate>。你也可以将命令中的accept替换为deny来拒绝正在等待的授权。你还可以选择在系统>固件&注册下的GUI中查看未决的授权请求。

选中安全结构连接复选框,然后应用更改后,FortiTelemetry在FortiGate接口上处于活动状态,该接口允许接受传入的安全结构连接请求。下游FortiGate已成功与上游FortiGate建立了连接。

选中安全结构连接复选框,然后应用更改后,FortiTelemetry在FortiGate接口上处于活动状态,该接口允许接受传入的安全结构连接请求。下游FortiGate已成功与上游FortiGate建立了连接。

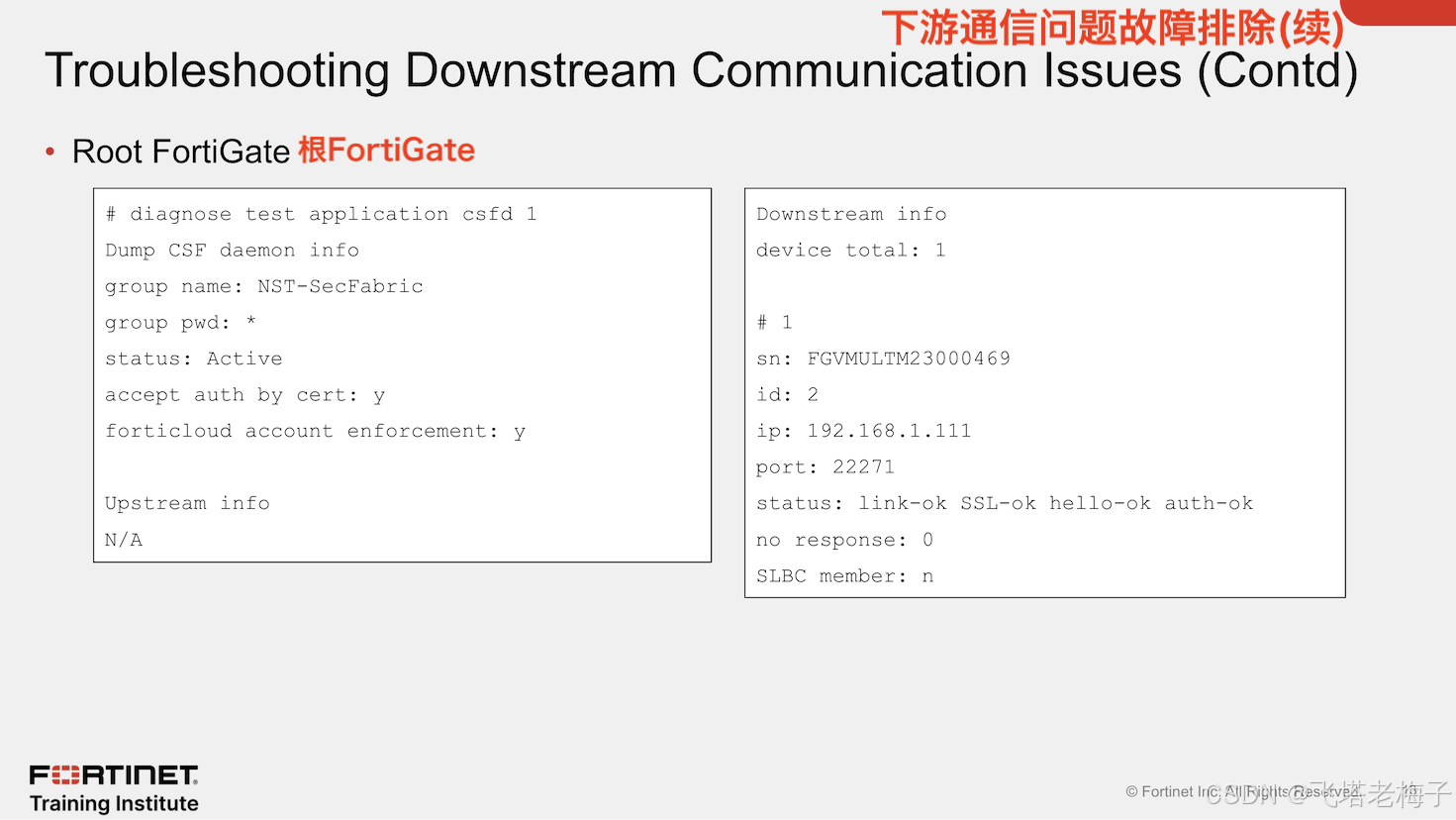

使用命令diagnose test application csfd 1来确认安全结构中的两个或多个设备正在正常通信。该命令列出了安全结构统计信息,例如所有上游和下游设备,包括其IP地址、序列号和状态。在上图的示例中,该命令在连接到上游FortiGate和下游FortiGate的FortiGate上运行。

使用命令diagnose test application csfd 1来确认安全结构中的两个或多个设备正在正常通信。该命令列出了安全结构统计信息,例如所有上游和下游设备,包括其IP地址、序列号和状态。在上图的示例中,该命令在连接到上游FortiGate和下游FortiGate的FortiGate上运行。

在上图中,你可以看到在根FortiGate上运行命令时的差异。显示组名称,没有上游信息,因为这个FortiGate位于拓扑的顶部。

在上图中,你可以看到在根FortiGate上运行命令时的差异。显示组名称,没有上游信息,因为这个FortiGate位于拓扑的顶部。

在非根FortiGate上使用上图显示的命令来查看有关上游和下游设备的详细信息。

在非根FortiGate上使用上图显示的命令来查看有关上游和下游设备的详细信息。

diagnose sys csf global命令显示安全结构中所有连接设备的摘要。

diagnose sys csf global命令显示安全结构中所有连接设备的摘要。

在本节中,你将学习如何对与安全结构相关的性能问题进行故障排除。

在本节中,你将学习如何对与安全结构相关的性能问题进行故障排除。

使用上图显示的实时应用程序调试对正在发生的问题进行故障排除。例如,如果GUl在登录期间滞后,请在导航到FortiGate管理IP之前运行调试。

使用上图显示的实时应用程序调试对正在发生的问题进行故障排除。例如,如果GUl在登录期间滞后,请在导航到FortiGate管理IP之前运行调试。

同样的调试也可用于对通信问题进行故障排除。在此输出中,你可以看到与下游FortiGate的通信。下游的FortiGate总是与上游FortiGate建立安全结构会话。这就是为什么本例中的TCP源端口是11405,而不是8013。

当csfd导致CPU使用率高时,请使用相同的实时调试。此外,收集上图显示的三个附加诊断命令提供的输出是有帮助的。所有三个命令都转储有关csfd进程的CPU信息,这可能会揭示一个潜在的错误。

当csfd导致CPU使用率高时,请使用相同的实时调试。此外,收集上图显示的三个附加诊断命令提供的输出是有帮助的。所有三个命令都转储有关csfd进程的CPU信息,这可能会揭示一个潜在的错误。

你可以通过运行 diagnose sys top 命令找到 csfd 的进程 ID。

在使用Fortinet支持对csfd引起的高内存使用问题进行故障排除时,你应该收集所示命令的输出。每个命令输出都包含有关高内存使用原因的宝贵信息。请注意,diagnose test application 命令不是实时调试,因此不会对FortiGate造成额外的性能影响。

在使用Fortinet支持对csfd引起的高内存使用问题进行故障排除时,你应该收集所示命令的输出。每个命令输出都包含有关高内存使用原因的宝贵信息。请注意,diagnose test application 命令不是实时调试,因此不会对FortiGate造成额外的性能影响。

在本节中,你将了解自动化针以及如何对其进行故障排除。

在本节中,你将了解自动化针以及如何对其进行故障排除。

管理员定义的自动化工作流程(称为针)使用if/then逻辑使FortiOS以预编程的方式自动响应事件。由于此工作流程是安全结构的一部分,因此你可以在安全结构中为任何设备设置针。如果你在安全结构中配置针,则必须在根FortiGate上配置它们。你可以将针配置为在安全结构或FortiGate设备的子集中的所有FortiGate设备上运行。在根FortiGate上配置的针被推送到相关的下游FortiGate设备。对于先前配置的针,根FortiGate不需要操作,以便在下游FortiGate设备上发挥作用。

管理员定义的自动化工作流程(称为针)使用if/then逻辑使FortiOS以预编程的方式自动响应事件。由于此工作流程是安全结构的一部分,因此你可以在安全结构中为任何设备设置针。如果你在安全结构中配置针,则必须在根FortiGate上配置它们。你可以将针配置为在安全结构或FortiGate设备的子集中的所有FortiGate设备上运行。在根FortiGate上配置的针被推送到相关的下游FortiGate设备。对于先前配置的针,根FortiGate不需要操作,以便在下游FortiGate设备上发挥作用。

每个自动化针将事件触发器和一个或多个操作配对,这允许你监控网络,并在安全结构检测到威胁或其他可操作事件时采取适当的操作。你可以使用自动化针来检测来自许多来源的事件。一些示例包括高CPU、保护模式、高可用性(HA)故障转移、重新启动、带有可自定义过滤器的FortiOS事件日志、妥协指标(loC)和FortiAnalyzer的事件处理程序。

你可以配置最小间隔(秒)设置,以确保你不会收到有关同一事件的重复通知。

有几个CLI命令可用于测试、记录和显示设置和统计信息。本课将介绍这些命令。

你可以使用diagnose automation test命令手动测试自动化针。由此产生的输出揭示了测试是否成功,测试失败的原因包括使用了错误的针名称或针无法执行一个或多个操作。

你可以使用diagnose automation test命令手动测试自动化针。由此产生的输出揭示了测试是否成功,测试失败的原因包括使用了错误的针名称或针无法执行一个或多个操作。

上图显示的实时应用程序调试可用于在自动化针运行时对其进行故障排除。

上图显示的实时应用程序调试可用于在自动化针运行时对其进行故障排除。

使用diagnose test application autod 1命令切换日志转储。执行一次该命令将启用日志转储。再次执行它会输出转储,同时禁用它。如果你想将所有自动化针日志保存到文件中或释放FortiGate硬盘驱动器上的日志空间,这可能会很有用。

使用diagnose test application autod 1命令切换日志转储。执行一次该命令将启用日志转储。再次执行它会输出转储,同时禁用它。如果你想将所有自动化针日志保存到文件中或释放FortiGate硬盘驱动器上的日志空间,这可能会很有用。

diagnose test application autod 2 命令显示所有自动化针的设置。

diagnose test application autod 2 命令显示所有自动化针的设置。

diagnose test application autod 3 命令提供了安全结构中配置的每个自动化针的详细统计信息。

diagnose test application autod 3 命令提供了安全结构中配置的每个自动化针的详细统计信息。

diagnose test application autod 5 命令的输出显示当前正在运行的针数。它还显示成功或失败的针数。

diagnose test application autod 5 命令的输出显示当前正在运行的针数。它还显示成功或失败的针数。

上图显示了你在本课中涵盖的目标。

上图显示了你在本课中涵盖的目标。

通过掌握本课程中涵盖的目标,你了解了什么是安全结构,它所操作的协议,以及如何对常见的通信和资源问题进行故障排除。你还学习了如何诊断自动化针。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?