文章简介

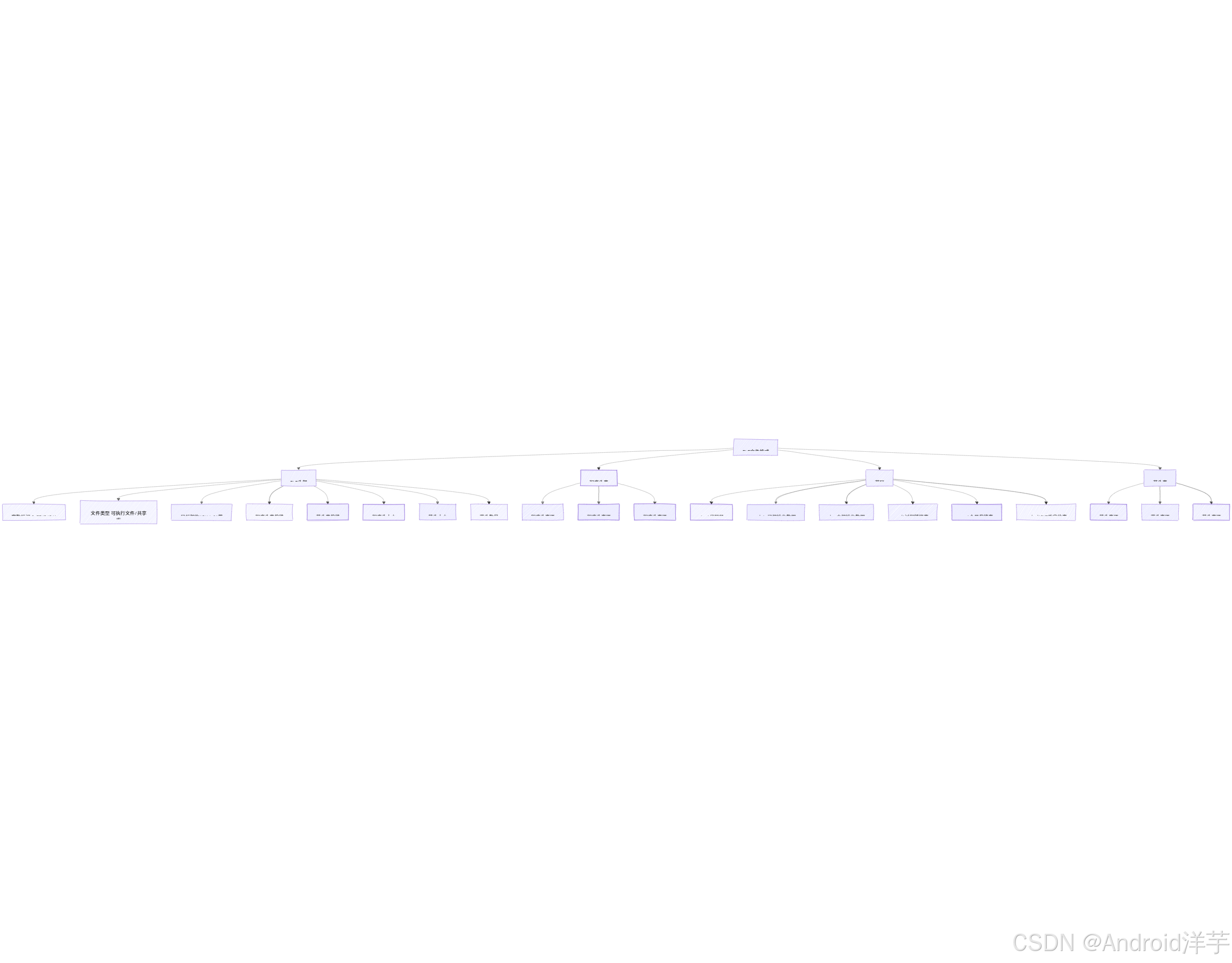

本文将深入探讨PLT Hook技术在Android Native内存泄漏监控中的应用。从内存泄漏的概念出发,逐步解析ELF文件格式和PLT/GOT表结构,详细介绍PLT Hook的实现步骤,最后结合内存泄漏检测场景,演示Hook内存管理函数的具体代码实现和分析方法。本文不仅提供完整的代码示例,还通过mermaid图表直观展示技术原理,帮助读者更好地理解PLT Hook的工作机制。通过本文的学习,您将掌握一套从零开始构建Native内存泄漏监控系统的完整技术方案,为移动应用性能优化提供有力工具。

内容概览

本文分为四个主要部分:

-

内存泄漏概念与PLT Hook技术原理:介绍内存泄漏的定义、危害及PLT Hook技术的基本原理和优势,为后续实现奠定理论基础。

-

ELF文件格式与PLT/GOT表结构解析:深入解析ELF文件格式和PLT/GOT表的工作机制,通过mermaid图表直观展示其结构和工作流程。

-

PLT Hook实现步骤详解:详细讲解PLT Hook的实现步骤,包括基地址获取、ELF解析、GOT修改和内存权限处理等关键技术点。

-

内存泄漏检测实战:结合内存泄漏检测场景,演示如何Hook内存管理函数,实现内存泄漏的记录、分析和报告功能。

一、内存泄漏概念与PLT Hook技术原理

内存泄漏是指程序在动态分配内存后未能正确释放,导致内存资源被持续占用而无法回收的现象。在Android应用开发中,Java层的内存泄漏通常由GC机制自动回收,但Native层的内存泄漏则需要开发者自行管理。随着移动应用复杂度的增加和性能要求的提高,越来越多的应用采用Native代码实现核心功能,因此Native内存泄漏的监控和分析变得尤为重要。

内存泄漏的危害不容忽视。根据2024年Google Play应用分析报告,约有30%的应用存在不同程度的内存泄漏问题。这些泄漏可能导致应用运行缓慢、频繁崩溃,甚至影响整个设备的性能。例如,华为EMUI5系统中的android.gestureboost.GestureBoostManager组件因内存泄漏导致无法及时释放Activity引用,三星系统的SemClipboardManager组件也存在类似问题。这些问题在用户使用过程中表现为应用卡顿、频繁闪退,严重影响用户体验。

PLT Hook(Procedure Linkage Table Hook)是一种在Android平台上广泛使用的函数拦截技术,通过修改程序链接表来实现对目标函数的hook。与inline hook相比,PLT Hook具有以下优势:

-

全局生效:PLT Hook可以拦截所有通过PLT表调用的函数,无需关心函数的具体位置和调用方式。

-

稳定性高:PLT Hook仅需修改GOT表中的函数指针,无需处理指令重定位问题,避免了inline hook可能带来的兼容性问题。

-

低侵入性:PLT Hook不影响原有代码的执行流程,仅在函数调用时进行拦截,对系统性能影响较小。

-

多架构支持:PLT Hook技术可适用于多种架构(如arm64-v8a、x86等),且实现方式相对统一。

-

线上稳定性强:PLT Hook已通过多个企业的线上验证,如字节跳动的bhook和爱奇艺的xHook项目,证明其在大规模应用中的稳定性。

二、ELF文件格式与PLT/GOT表结构解析

在深入PLT Hook实现之前,我们需要了解Android Native代码的底层执行机制,这涉及到ELF(Executable and Linkable Format)文件格式和PLT/GOT表的结构。

ELF文件是Unix系统中最常用的二进制文件格式,Android应用的可执行文件和共享库(.so文件)均采用ELF格式。一个典型的ELF文件从执行角度可分为四个主要部分:ELF头部、程序头表、节区和节头表。

PLT(Procedure Linkage Table)和GOT(Global Offset Table)是ELF文件中用于动态链接的重要结构。当程序调用一个外部函数时,实际流程如下:

-

程序调用PLT表中的桩函数

-

第一次调用时,桩函数通过GOT表跳转到动态链接器(如

_dl_runtime resolve) -

动态链接器解析函数真实地址并填入GOT表

-

后续调用直接通过GOT表跳转到目标函数

通过修改GOT表中的函数地址,我们可以将函数调用重定向到我们自己的代理函数,从而实现函数拦截和监控。

PLT表项的汇编代码结构在不同架构下有所不同:

在ARM64架构中,PLT表项的典型汇编代码如下:

plt0:

a900 7c40 // stp x29, x30, [sp, -16]!

9100 02a0 // add x29, sp, #0

5800 0001 // ldr x1, [x19, #0]

d63f 0000 // br x1

9100 0290 // add x19, x29, #16

d503 2000 // ret

在x86架构中,PLT表项的典型汇编代码如下:

plt0:

ff25 00000000 // call *0x00000000[rip]

68 00000000 // push 0x00000000

e9 00000000 // jump to _dl_runtime resolve

GOT表项的结构是一个指针数组,每个表项对应一个外部函数的地址。在首次调用时,GOT表项指向动态链接器的解析函数;在解析完成后,GOT表项直接指向目标函数的真实地址。

三、PLT Hook实现步骤详解

PLT Hook的实现主要分为四个关键步骤:基地址获取、ELF解析、GOT修改和内存权限处理。下面我们将详细介绍每个步骤的实现原理和代码示例。

3.1 获取目标so库的基地址

基地址获取是PLT Hook的第一步,它决定了后续所有操作的地址计算。在Android系统中,可以通过解析/proc/self/maps文件获取目标so库的加载地址。

#include <stdio.h>

#include <dlfcn.h>

#include <string.h>

#include <sys/mman.h>

#include <android/log.h>

#define TAG "PLTHook"

#define LOGD(...) __android_log_print(ANDROID_LOG_DEBUG, TAG, __VA_ARGS__)

#define LOGE(...) __android_log_print(ANDROID_LOG_ERROR, TAG, __VA_ARGS__)

// 获取目标so库的基地址

void* get_so_base(const char* so_name) {

FILE* maps_file = fopen("/proc/self/maps", "r");

if (!maps_file) {

LOGE("无法打开/proc/self/maps文件");

return NULL;

}

char line[1024];

void* base = NULL;

while (fgets(line, sizeof(line), maps_file)) {

// 查找包含so_name的行

if (strstr(line, so_name)) {

// 分割地址范围

char* start_str = strtok(line, "-");

char* end_str = strtok(NULL, " ");

if (!start_str || !end_str) {

LOGE("无法解析地址范围");

break;

}

// 转换为地址

base = (void*)strtoul(start_str, NULL, 16);

break;

}

}

fclose(maps_file);

return base;

}

3.2 解析ELF文件结构

ELF解析是PLT Hook的核心步骤,需要准确获取PLT、GOT和rel.plt节的地址信息。根据ELF文件格式,我们可以通过程序头表或节头表来定位这些节。

// ELF头部结构体

typedef struct {

unsigned char eIdent[16]; // ELF标识

uint16_t eType; // 文件类型

uint16_t eMachine; //

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?