目录

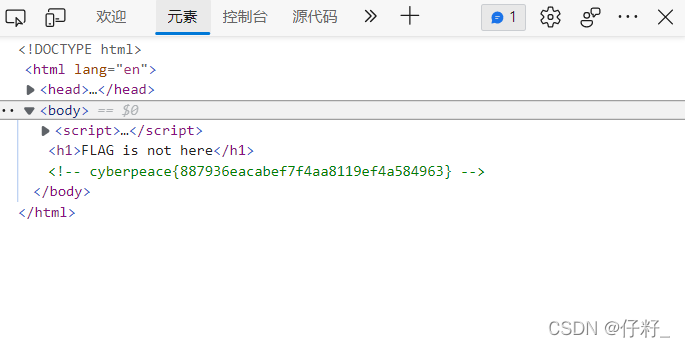

标题1 view source

查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了,那就F12吧!

或者 ···→更多工具→开发人员工具→元素。

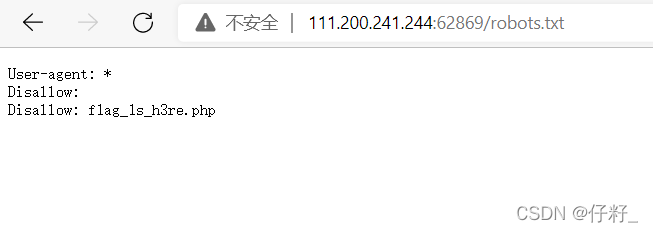

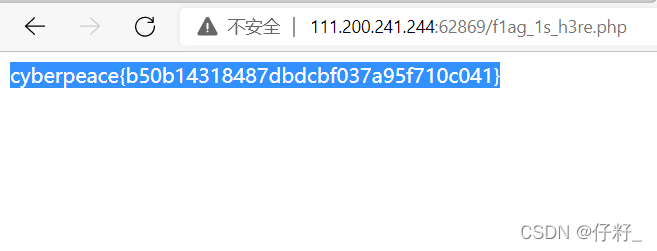

标题2 robots

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

题目提示明显,但究竟什么是Robots协议?度娘一下吧!

Robots协议用来告知搜索引擎哪些页面能被抓取,哪些页面不能被抓取;可以屏蔽一些网站中比较大的文件,如:图片,音乐,视频等,节省服务器带宽;可以屏蔽站点的一些死链接。方便搜索引擎抓取网站内容;设置网站地图连接,方便引导蜘蛛爬取页面。

将Robots.txt转填图下内容,flag出现。

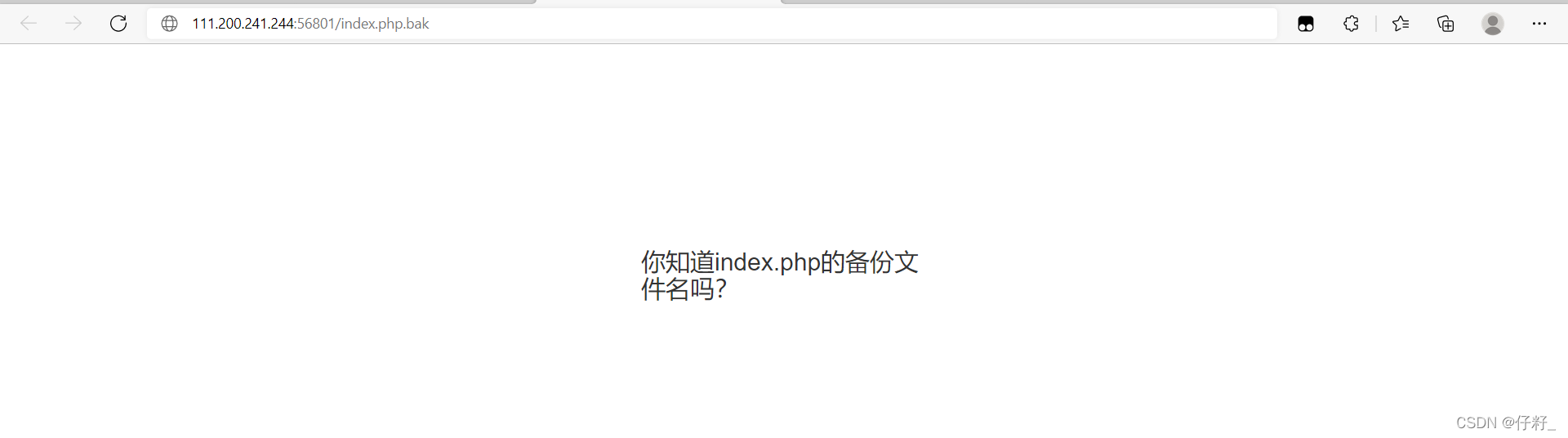

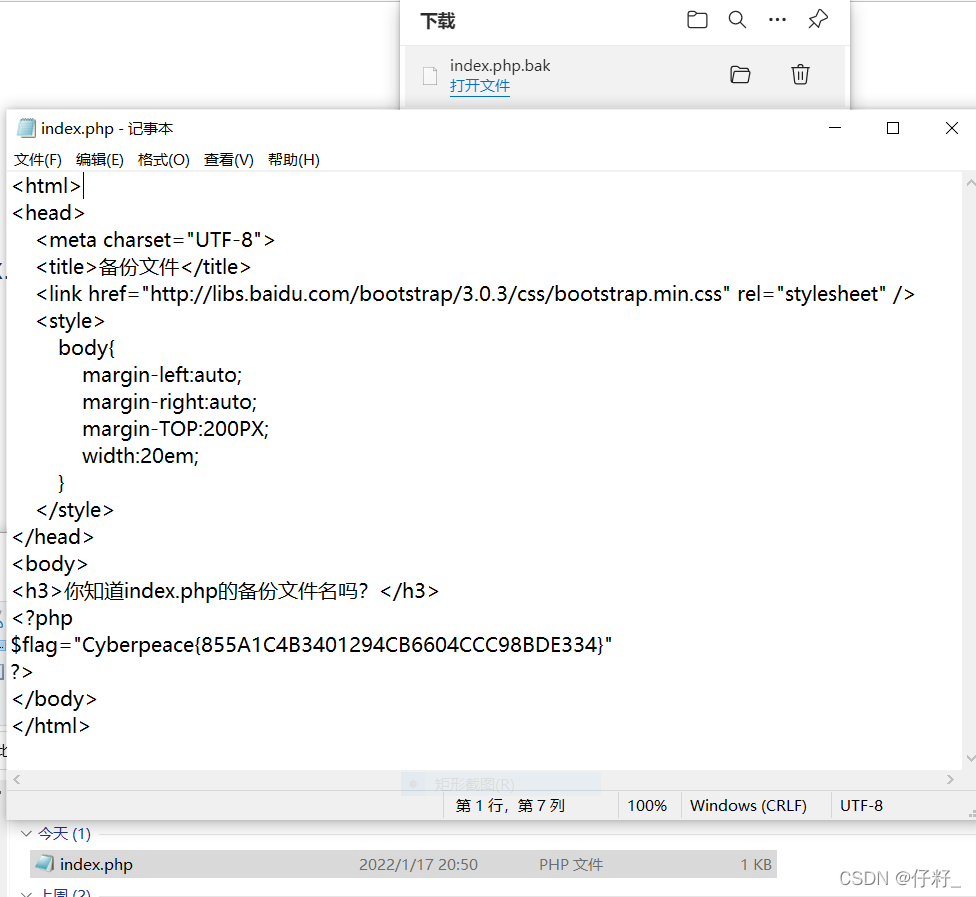

标题3 backup

他派小宁同学去把备份文件找出来?那么什么是备份文件呐? 放出提示了!

改成index.php.bak吧!然后就会得到一个文件。

记得把后缀.bak删去哦!

标题4 cookie

X老师告诉小宁他在cookie里放了些东西,这句话,一定有用。先来度娘一下!什么是cookie?从而对于cookie有一定的了解!

由此可得Cookie 并不是它的原意“甜饼”的意思, 而是一个保存在客户机中的简单的文本文件, 这个文件与特定的 Web 文档关联在一起, 保存了该客户机访问这个Web 文档时的信息, 当客户机再次访问这个 Web 文档时这些信息可供该文档使用。由于“Cookie”具有可以保存在客户机上的神奇特性, 因此它可以帮助我们实现记录用户个人信息的功能。

在本学期计算机导论也有相关的表述(学好每一门都很重要):我们经常使用浏览器,也会访问一些网站,这个网站有在你计算机内记录数据(称为cookie)的能力,从而了解到你曾经访问过该网站。然后这些cookie可被用来识别再次浏览的人并记录这些人以前的活动,以便以后更高效地处理这些人的访问(比如推荐常看的内容)。计算机上的cookie还可提供你访问网站的记录。

目前而言:主要为学习阶段,对与问题的解决,尝试解题的方法重在多样!

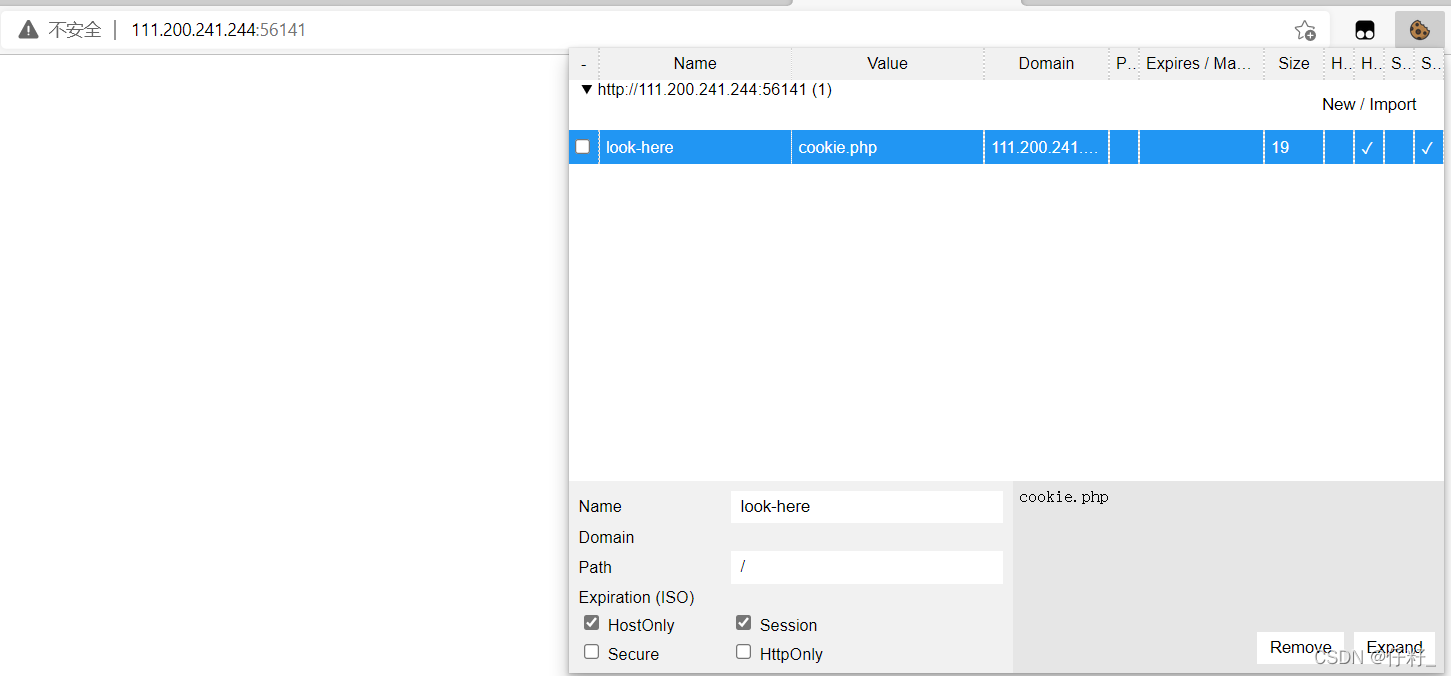

在网站,借助Google浏览器(网上是这么说的,其他浏览器也不知道行不行!我这没有其他浏览器)和EditThisCookie来解题:

首先要在扩展里添加一个EditThisCookie。利用EditThisCookie来查找Cookie值是cookie.php。

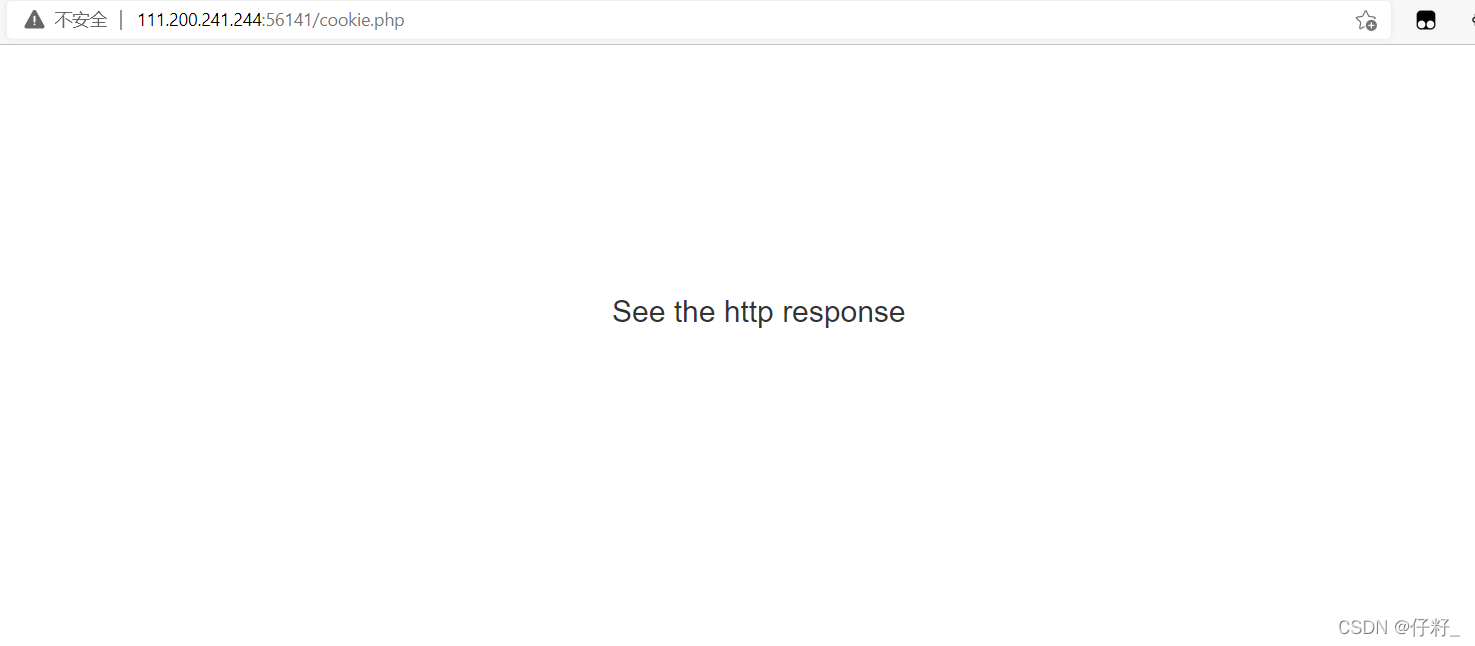

接下来访问他!

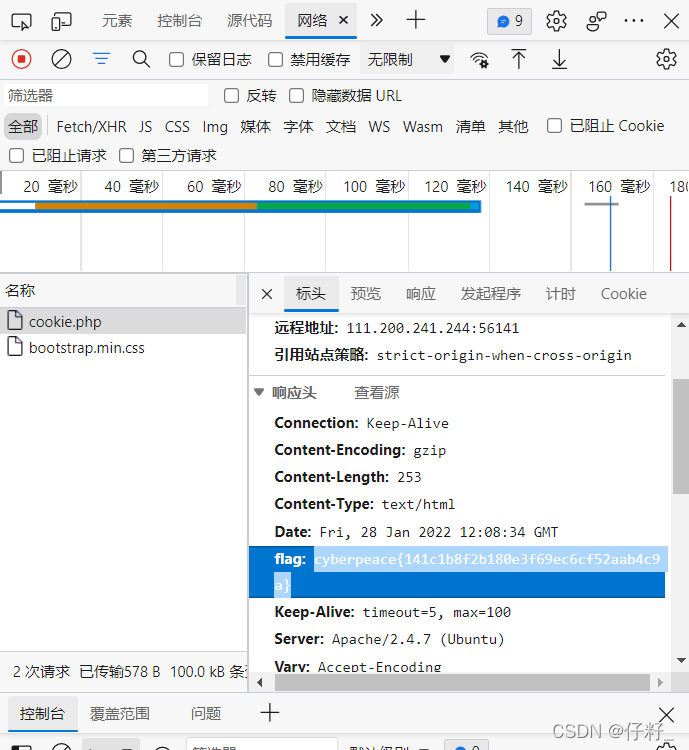

通过开发者工具,在网络中找到cookie.php(没有就按照他的提示刷新一下),点击它,在标头中可得flag!

注意 :此前大多flag藏在开发者工具,在元素中,这是我遇见第一个在网络中的题!

(1条消息) burp suite使用教程(抓包,截包,改包)_baidu_36124158的博客-优快云博客_burp抓包改包教程

烂尾了...换了种编译器,看这个!

网页技巧与挑战解析

网页技巧与挑战解析

888

888

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?