代码:

package org.example.controller;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

@RestController

public class ResponseParamController

{

@RequestMapping(value = "/responseTest1") //获取请求行数据

public void test1(HttpServletRequest request,HttpServletResponse response)

{

response.setStatus(302);

response.setHeader("location","/tes

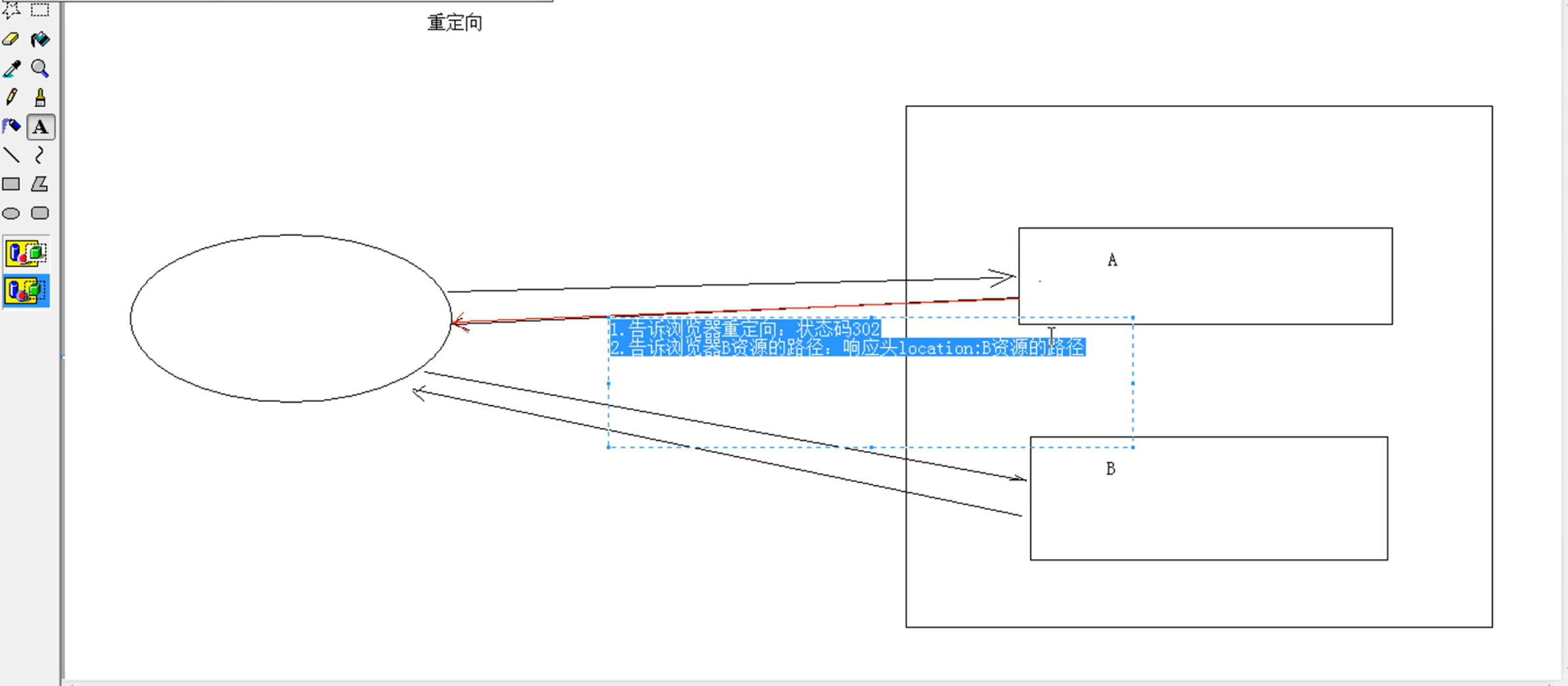

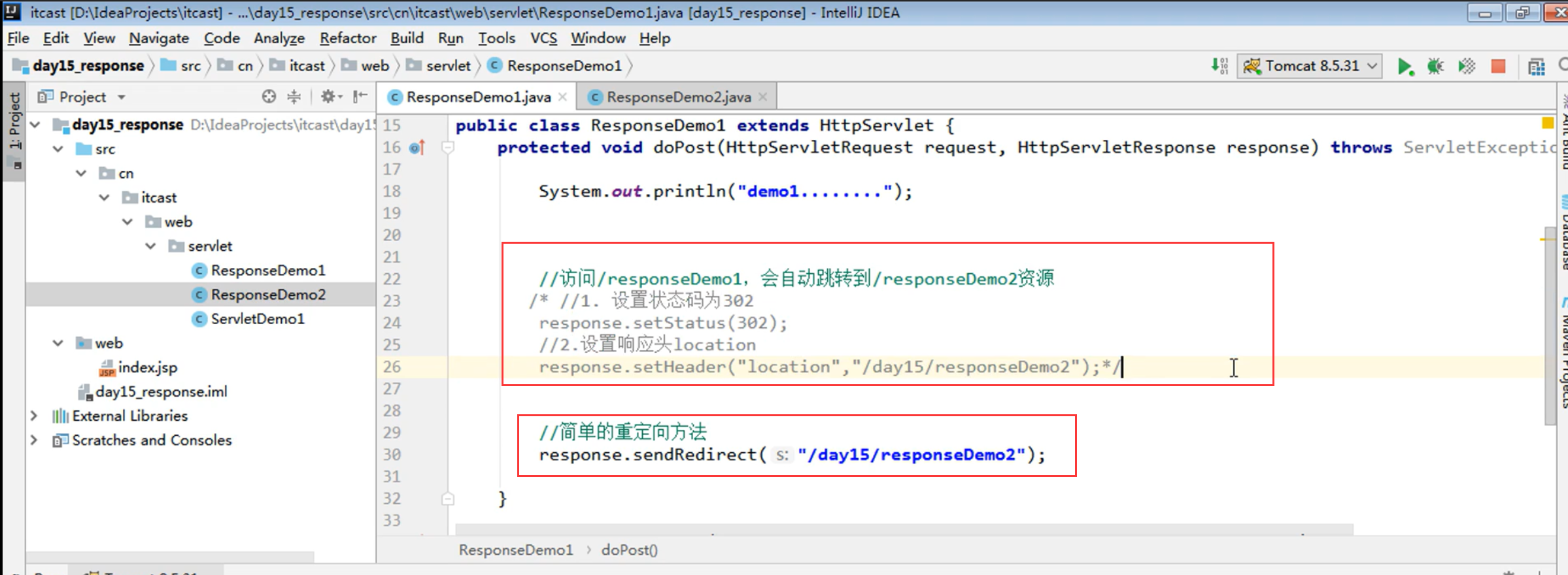

该文章展示了两个SpringMVC控制器方法,分别用于处理HTTP响应。在test1方法中,通过response.sendRedirect实现重定向,而在test15方法中设置了HTTP响应头以防止缓存,并添加了Cookie,同时返回404状态码。

该文章展示了两个SpringMVC控制器方法,分别用于处理HTTP响应。在test1方法中,通过response.sendRedirect实现重定向,而在test15方法中设置了HTTP响应头以防止缓存,并添加了Cookie,同时返回404状态码。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7888

7888

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?