DVWA 之 Brute Force

实验环境:Win7 win2k8

Brute Force,即暴力(破解),是指黑客利用密码字典,使用穷举法猜解出用户口令

**

**

- 首先在WIN7上把安全级别改成LOW

- 打开WIN7访问http:192.168.60.22:81暴力破解:

- 漏洞利用

方法一、爆破利用 burpsuite 即可完成

输入错误的用户名和密码:

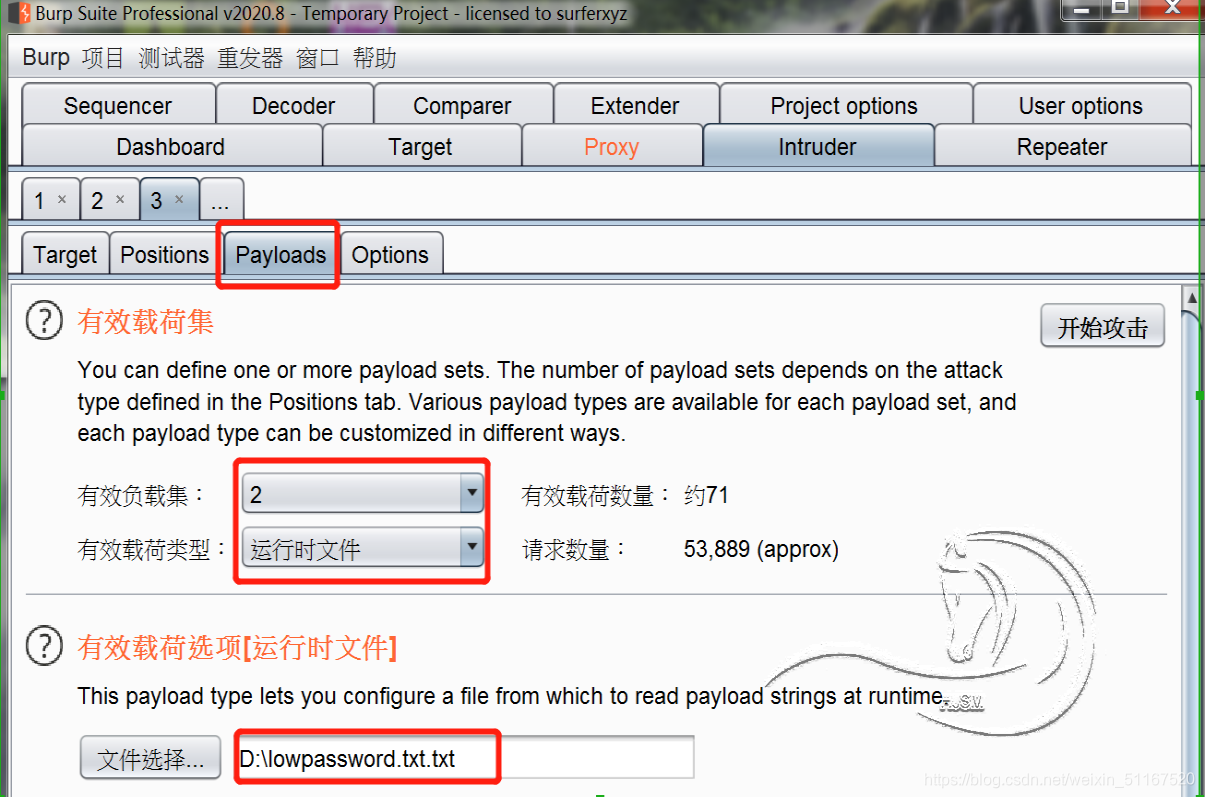

- 抓取流量后,发送到 Intruder 模块来进行爆破,在 Position 中的 Attack type

选择 cluster boomb,清除其它的爆破项,选择用户名和密码两个字段进行爆破

- 准备两个密码本:

High 级别的代码加入了 Token,可以抵御 CSRF 攻击,同时也增加了爆破的

难度,通过抓包,可以看到,登录验证时提交了四个参数:username、

password、Login 以及 user_token。

-

漏洞利用

方法一、

1、开启 burpsuite 抓包

2、将抓取到的数据包通过右键选择“sent to Intruder”发送至 Intruder

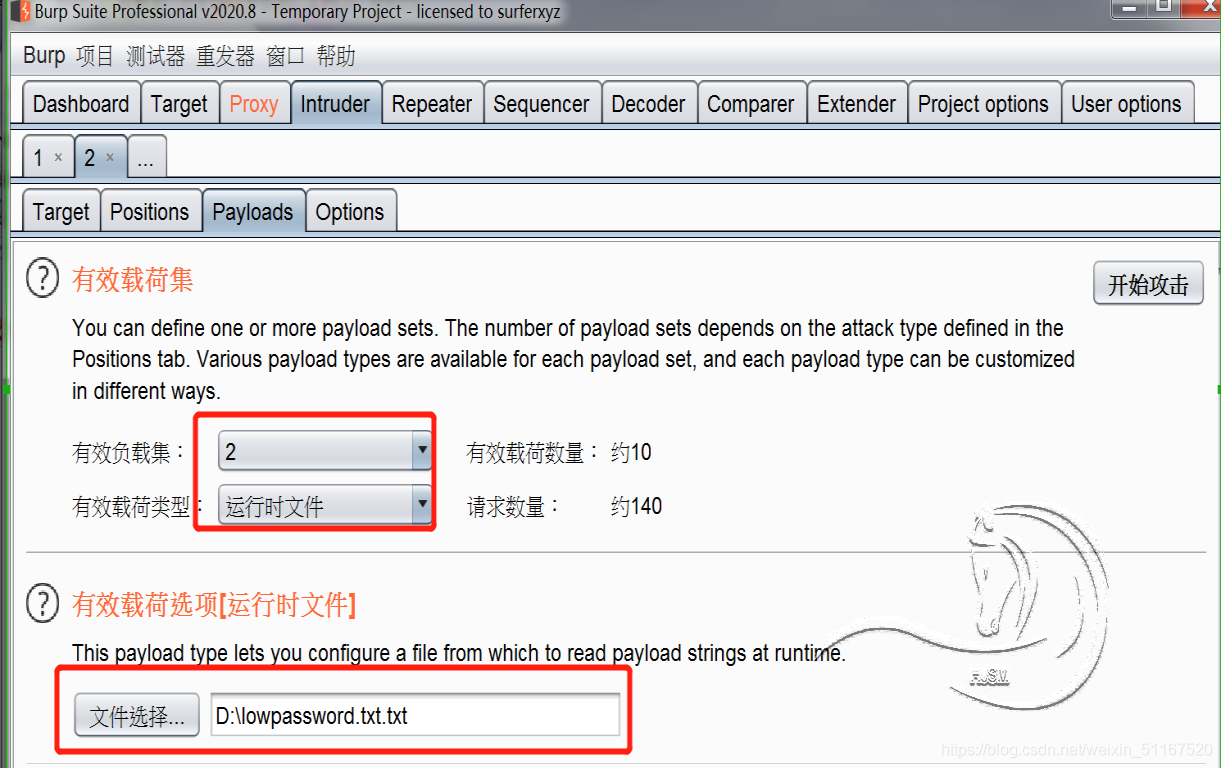

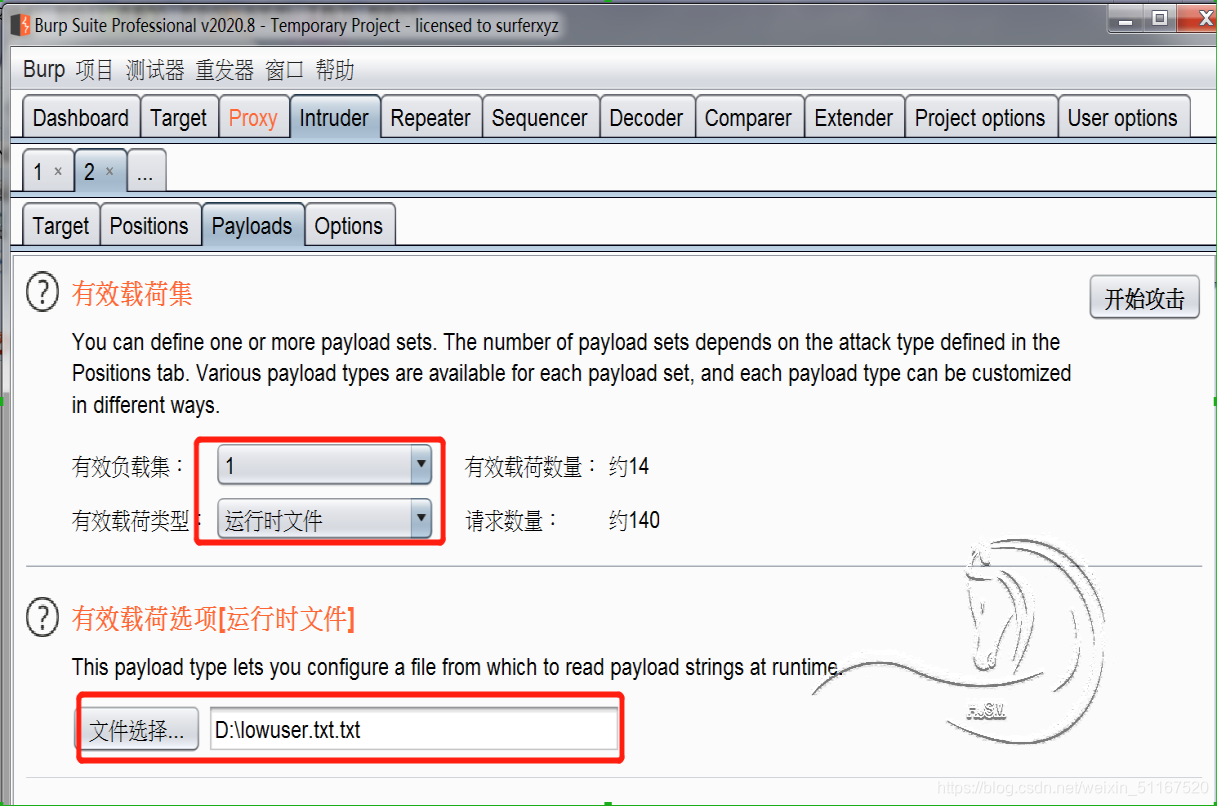

3、将 Attack type 设置为 pitch fork,为 password 值和 user_token 值添加

payload 标志

-

第一个请求的初始有效负载:是token的值:

-

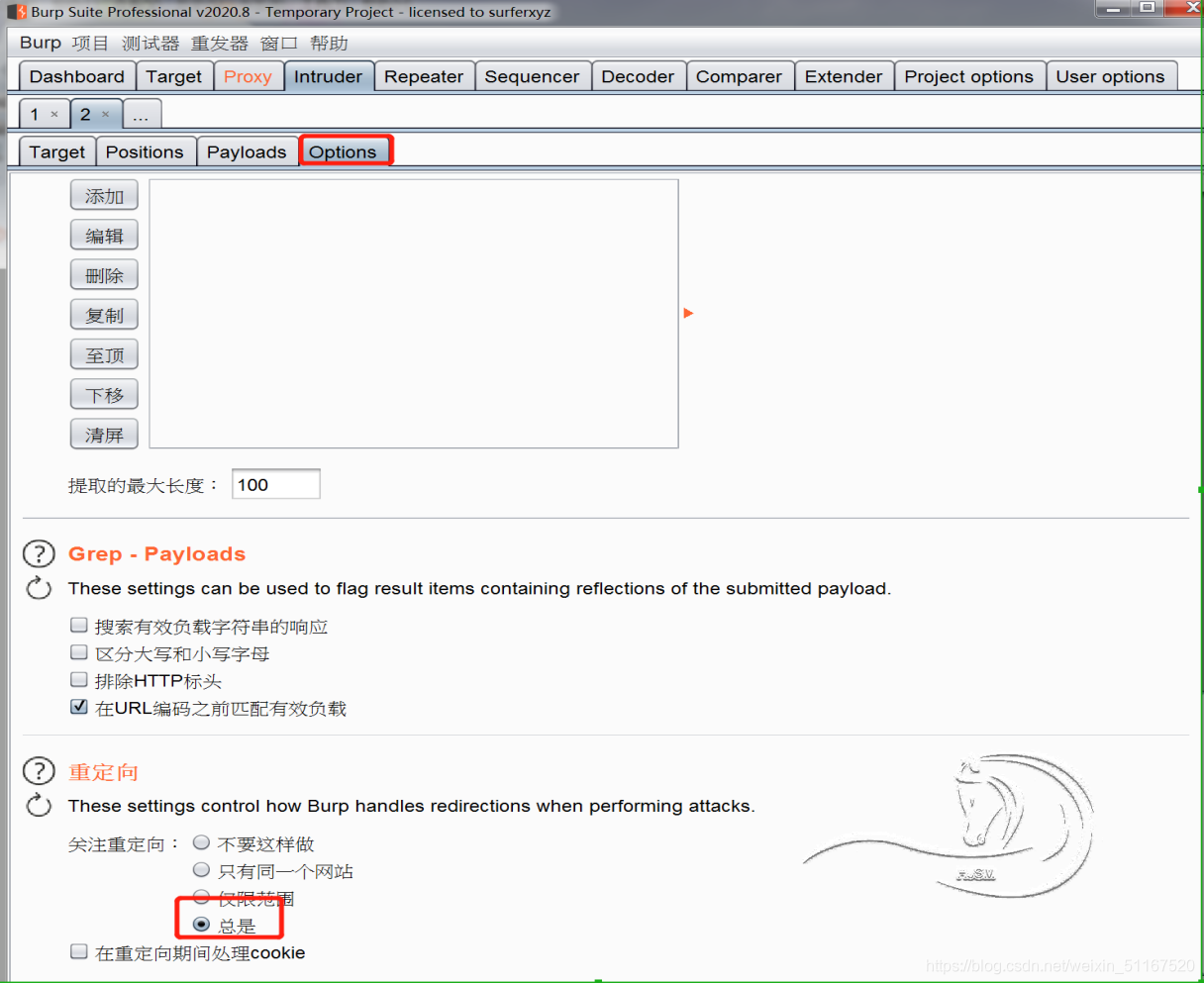

4、在 options 栏找到 Grep - Extract,点击 Add。然后点击 Refetch

response,进行一个请求,即可看到响应报文,直接选取需要提取的字符串,

上面的会自动填入数据的起始和结束标识,并将此值保存下来,后面会用到。

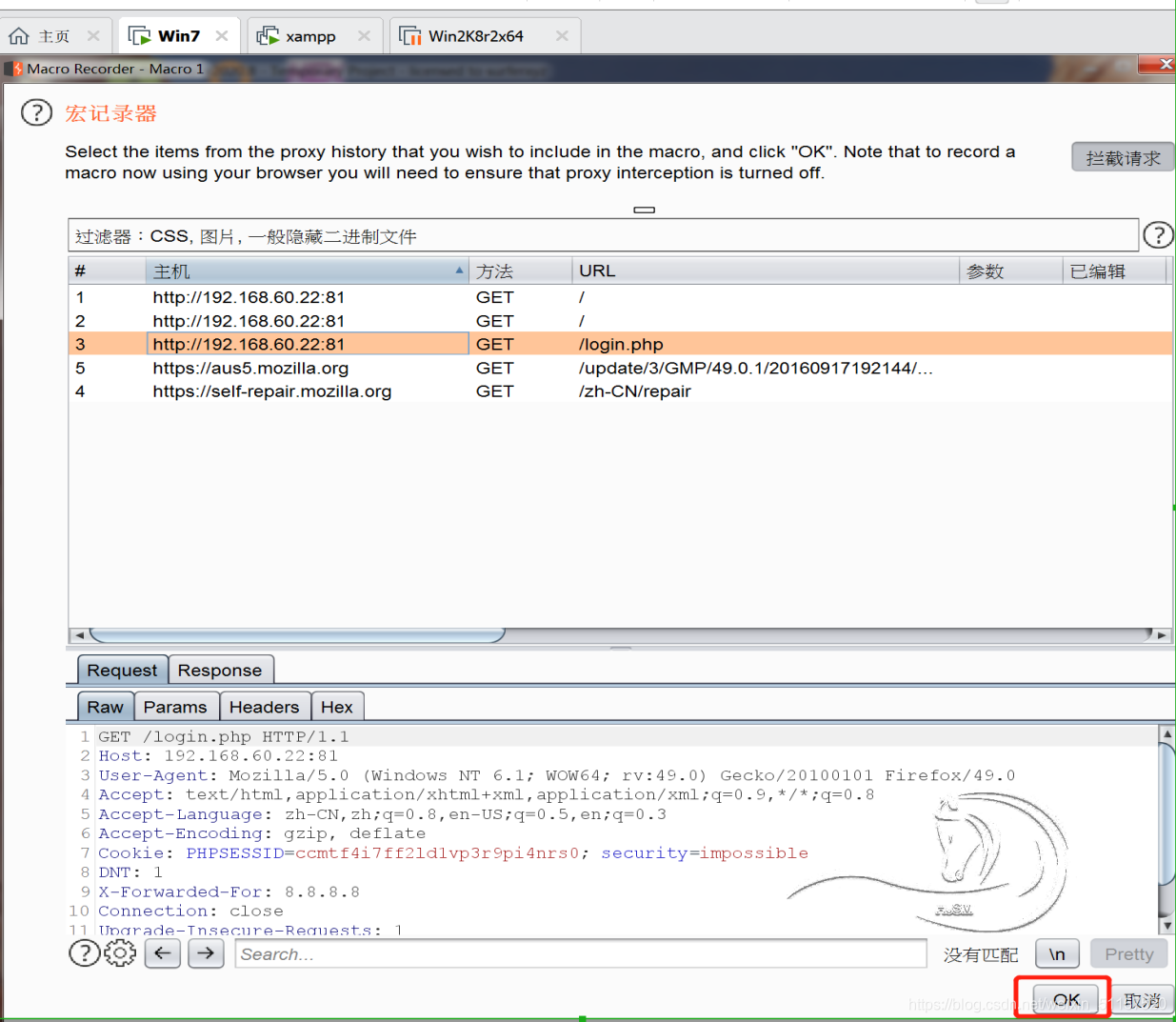

- 方法二、

使用 macro 的方法来进行完成爆破,此处使用 DVWA 的登陆界面来完成爆破

(比在 DVWA 里面模块中的暴破更麻烦一点)。

首先在尝试登陆失败后,选择 Project option 模块中的 Sessions 标签,点击

Marco 的 Add 按钮添加宏

- 然后添加 Rule Actions,选择 Run a marco。

- 选择希望刷新的字段,名字写成之前设置的 user_token。

- 如果出现为选择宏就在点一次token

然后 Scope 选择生效的 url 范围及在哪些模块中可以使用此会话规则。

- 到此,Marco 就录制完成了。然后将 POST 报文发送到 Repeater 模块

- 测试宏有没有成功:

- 多发送几次查看token值有没有变化:

- 开始攻击:

2616

2616

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?