自我总结用

一:view_source

一般都是先看源码。

自己就出来了。

自己就出来了。

二:get_post

用hackbar

用hackbar

继续

继续

完成。

完成。

三:robots

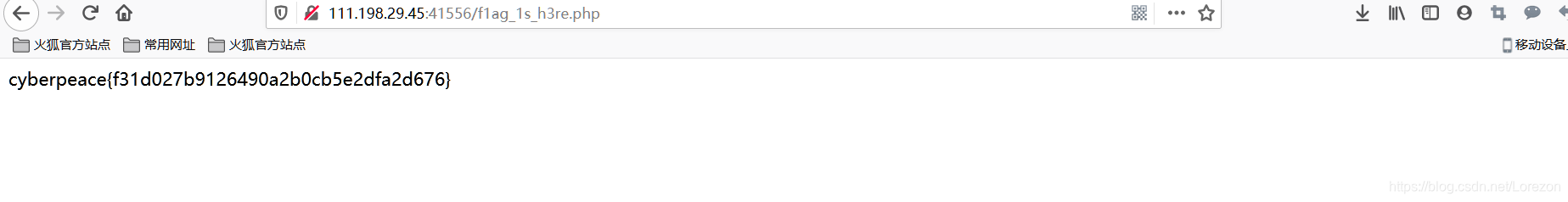

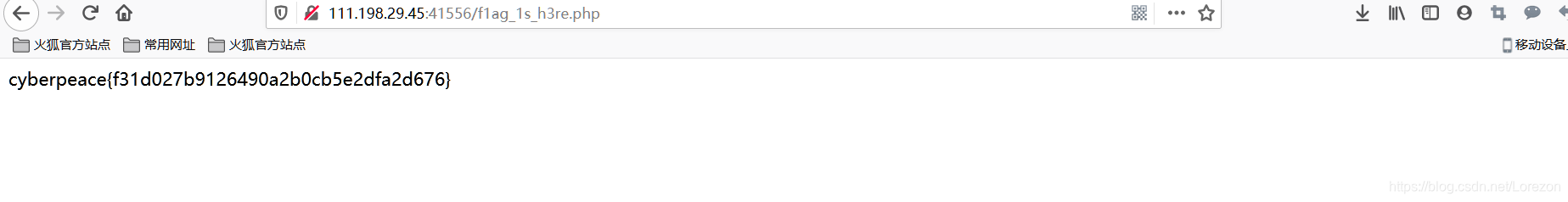

进去发现空白,什么都没有。根据题目robots,那就来查看robots协议:

再访问 f1ag_1s_h3re.php

再访问 f1ag_1s_h3re.php

完成。

完成。

四:backup

本文记录了作者在XCTF Web新手区的解题过程,包括view_source、get_post、robots、backup等十二个挑战的详细步骤。通过查看源码、文件名猜测、利用Burp Suite抓包、密码爆破、WebShell操作和命令注入等方式逐步解决问题,最终获取所有flag。

本文记录了作者在XCTF Web新手区的解题过程,包括view_source、get_post、robots、backup等十二个挑战的详细步骤。通过查看源码、文件名猜测、利用Burp Suite抓包、密码爆破、WebShell操作和命令注入等方式逐步解决问题,最终获取所有flag。

自我总结用

一:view_source

一般都是先看源码。

自己就出来了。

自己就出来了。

二:get_post

用hackbar

用hackbar

继续

继续

完成。

完成。

三:robots

进去发现空白,什么都没有。根据题目robots,那就来查看robots协议:

再访问 f1ag_1s_h3re.php

再访问 f1ag_1s_h3re.php

完成。

完成。

四:backup

1万+

1万+

1793

1793

2873

2873

799

799

648

648

1252

1252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?