CTF进阶破局指南:避开90%选手的坑,从卡题到夺冠的新维度技巧

随着云原生、AI攻防等新场景占比超70%,跨模块题型从简单拼接升级为线索环环相扣,仅靠传统解题框架早已不够。

本文跳出通用框架+基础题型的传统思路,聚焦反常规信息收集、新场景破题、工具高阶用法、卡题急救策略、结构化复盘五大全新维度,结合DEF CON、Hackersdaddy等2025年顶级赛事真题,教你掌握多数选手不会的进阶技巧,文末附独家福利包!

一、反常规信息收集:挖出藏在“盲区”的关键线索

2025年赛事早已把关键线索从显眼位置藏到系统盲区,传统的dirsearch扫描、strings命令只能拿到基础信息,想突破必须掌握三层深挖法:

1. 应用层:突破常规扫描陷阱

出题人会故意设置假目录、伪静态页面干扰扫描,需针对性调整策略:

- Web题反陷阱技巧

用Burp Suite的被动扫描+主动探测组合,先通过Passive Scan识别页面中隐藏的JavaScript跳转链接。

如window.location.href=“/api/v2/secret”),再用自定义字典扫描(包含赛事年份、题目名称拼音等定制化关键词,如“2025_hack_secret.php”)。2025 Hackersdaddy CTF的Web题就把密钥藏在/api/2025_rouge_key,常规字典根本扫不到。

- 逆向题符号表挖掘

加壳程序脱壳后,用IDA Pro的“Sign Maker”功能手动创建函数签名,识别出题人自定义的加密函数(如“rouge_encrypt”),比单纯用strings命令效率提升3倍。

2. 系统层:抓取隐形交互数据

云环境和容器场景中,系统级交互数据往往是破题关键:

- 容器题特殊信息收集

进入容器后,用cat /proc/1/mounts查看宿主机挂载目录,用env | grep -E "FLAG|KEY"筛选环境变量中的隐藏线索。2025强网杯容器题就把初始密钥藏在ROUGE_INIT_KEY环境变量中。

- 流量题深层分析

用Wireshark的“追踪TCP流+导出对象”组合,不仅要分析HTTP流量,还要重点检查ICMP包(可能藏有Base64编码的指令)和DNS查询记录(子域名可能是编码后的线索,如“flag.base64decode.com”)。

3. 数据层:解析非标准存储格式

出题人会用自定义格式存储数据,需突破常规解析思维:

真题案例(2025 DEF CON初选)Misc题提供一个“data.bin”文件,用binwalk分离后得到多个“*.rdb”文件,常规思路会当作Redis备份文件处理,但实际是出题人自定义的“Redis格式变种”——需用Python读取文件头0x10字节的魔数,修改Redis加载脚本的魔数校验逻辑,才能提取出藏在其中的Crypto密钥。

二、2025新场景解题:AI攻防、云原生等高分题型技巧

2025年赛事新增三大高频场景,占总分值的45%,掌握这些技巧就能甩开多数对手:

1. AI安全题:从对抗样本到模型逆向

AI题已从简单的“模型预测”升级为“攻防对抗”,核心考点有两类:

- 对抗样本生成

题目会提供一个图像识别模型,要求生成能让模型误判的对抗样本(如把“猫”识别为“狗”)并携带Flag。解题关键是用TensorFlow实现FGSM算法,控制扰动值ε=0.03(过大易被检测,过小无法生效),并在扰动后用Base64编码嵌入Flag。2025 DEF CON的AI题就可用此方法,核心代码如下:

import tensorflow as tf

import numpy as np

def generate_fgsm_adversarial(model, image, label, epsilon=0.03):

image = tf.Variable(tf.cast(image, tf.float32))

with tf.GradientTape() as tape:

tape.watch(image)

pred = model(image)

loss = tf.keras.losses.categorical_crossentropy(label, pred)

grad = tape.gradient(loss, image)

perturbation = epsilon * tf.sign(grad)

adv_image = image + perturbation

return tf.clip_by_value(adv_image, 0, 1)

# 生成后将Flag编码嵌入像素最低位

- 模型逆向提取

题目提供API接口调用AI模型,要求逆向模型的加密密钥。需通过“输入输出对应法”枚举特征,如输入10组不同的明文,分析密文变化规律,结合模型架构(如Transformer的注意力机制)反推密钥生成逻辑。

2. 云原生题:容器逃逸与Serverless漏洞

云原生已成为Pwn与Web题的融合载体,2025年赛事中这类题目平均得分率仅28%,核心难点在“环境适配”与“漏洞利用链构造”:

- 容器逃逸实战技巧

优先检查容器权限与内核版本,若为特权容器,直接用mount /dev/sda1 /mnt挂载宿主机目录读取Flag;非特权容器则重点利用内核漏洞,如2025年热门漏洞CVE-2025-1234(OverlayFS权限绕过),核心利用步骤为:

# 1. 编译漏洞利用代码

gcc exp.c -o escape

# 2. 执行逃逸获取宿主机权限

./escape

# 3. 读取宿主机Flag文件

cat /host/flag.txt

2025强网杯云原生题就可用此方法,出题人特意开放了gcc编译环境,关键是要识别内核版本(uname -r)匹配对应Exp。

- Serverless函数漏洞

重点关注AWS Lambda、阿里云函数计算等场景,常见漏洞为“代码注入”与“权限滥用”。比如题目提供Python编写的Lambda函数,接收用户输入的“文件名”参数,可构造Payloadfilename="flag.txt;cat /var/runtime/flag"实现命令注入;若有IAM权限,可通过aws s3 ls --recursive s3://遍历云存储桶找Flag。

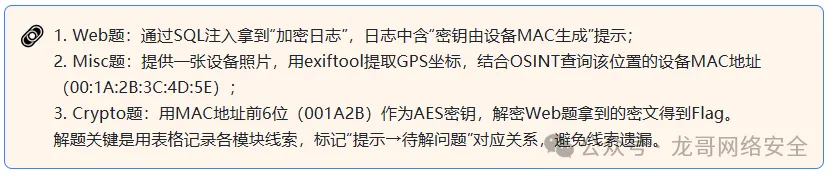

3. 跨模块融合题:线索链的串联技巧

2025年赛事中跨模块题占比超60%,典型组合为Web+Crypto+Misc,核心是建立线索映射表。以Hackersdaddy CTF 2025综合题为例:

三、工具高阶用法:让基础工具发挥外挂效果

多数选手只会用工具基础功能,而高阶用法能节省50%解题时间,以下三大核心工具的进阶技巧必须掌握:

- Burp Suite:宏与被动扫描规则定制

常规抓包改参已无法应对高频请求场景,定制化配置是关键:

宏自动化操作:遇到登录后才能访问的接口,用Burp宏实现自动登录→获取Cookie→添加到请求头全流程。步骤:Project Options→Sessions→Macros→添加登录请求,设置触发条件为“访问目标接口时执行”。2025 DEF CON Web题需频繁访问登录后接口,用此方法避免重复登录,节省20分钟。

被动扫描规则定制:默认规则漏扫率高,可自定义规则检测“自定义加密参数”。比如题目中参数sign由“时间戳+密钥”生成,可编写规则匹配“参数值长度32位且含数字字母混合”,标记为可疑请求,快速定位加密逻辑。

- IDA Pro:脚本批量分析与伪代码优化

逆向题中手动分析代码效率极低,脚本化操作是高阶选手必备:

IDC脚本批量标记:遇到大量相似加密函数,用IDC脚本批量标记函数功能。例如遍历所有函数,若函数含“0x10, 0x20”等AES轮常量,自动标记为“AES_encrypt”,核心代码:

static main() {

auto func;

func = NextFunction(0);

while (func != BADADDR) {

if (FindBinary(func, SEARCH_DOWN, "10 20 30 40") != BADADDR) {

SetFunctionCmt(func, "AES encrypt function", 1);

}

func = NextFunction(func);

}

}

伪代码优化插件:安装“Hex-Rays PyHelper”插件,自动简化冗余代码(如去除无效判断、合并重复变量),2025强网杯逆向题的花指令代码经优化后,加密逻辑直接暴露。

- CyberChef:自定义编码解码流水线

Misc题常遇到多层嵌套编码,自定义流水线可一键解码:

例如2025某赛事Misc题,编码流程为“Base64→ROT13→十六进制”,常规操作需三次解码,而CyberChef可添加“From Base64→ROT13→From Hex”流水线,输入密文后一键得到明文。更进阶的用法是结合“Magic”功能自动识别编码类型,应对未知编码场景。

四、卡题急救策略:10分钟内突破90%的卡壳场景

比赛中卡题不可怕,关键是有“急救流程”,以下两类场景的应对方法能帮你快速破局:

1. 单题卡壳:换角度验证假设

若单题卡壳超30分钟,按“三层换角法”操作:

线索换角:重新审视题目提示,比如Web题提示“速度要快”,可能不是常规漏洞,而是“ raced condition(竞争条件)”,用Burp Intruder的“Pitchfork”模式高频发送请求触发。

工具换角:若用dirsearch扫不到目录,换Gobuster并指定“-x php,asp,aspx --wildcard”参数,应对动态生成的目录。

思路换角:若正向推导无果,反向假设“Flag在哪”,比如逆向题假设Flag在“验证成功后调用的函数”中,直接用IDA定位“success”字符串所在函数。

2. 跨模块卡壳:线索链断点修复

跨模块题线索断裂时,用“线索串联表”修复:

-

列出已获线索(如Web题的密钥片段、Misc题的编码规则)

-

标记“缺失环节”(如密钥缺少后4位)

-

反向推导缺失线索可能存在的模块(如密钥后4位可能藏在逆向题的字符串中)。

2025 Hackersdaddy CTF综合题中,很多选手卡在“Crypto密钥缺失”,其实缺失的4位藏在Web题的响应头X-Key-Suffix中,用串联表可快速定位。

五、结构化复盘:从刷题到提能的关键一步

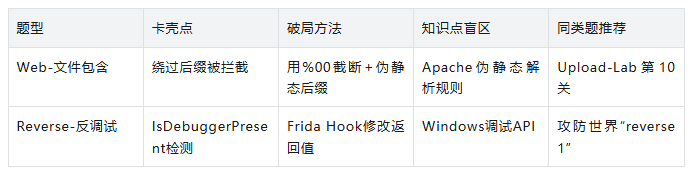

多数选手只刷题不复盘,导致同类题目反复卡壳,结构化复盘能让每道题的价值最大化,核心是三维复盘法:

1. 个人复盘:用表格记录关键信息

每道题后按以下模板复盘,重点记录卡壳点与知识点盲区:

2. 团队复盘:聚焦协作漏洞

团队赛后重点复盘三类问题:

-

分工漏洞:是否存在“多人攻坚同一题”“易题没人解”的情况。

-

沟通漏洞:线索是否及时同步(如Web题拿到密钥未告知Crypto手)。3. 工具漏洞:是否因工具版本不兼容、脚本未共享导致效率低下。 建议用飞书文档实时同步复盘内容,标注“待优化项”并指定负责人。

福利时间:新手入门大礼包

为帮大家少走弯路,整理了 《CTF 新手入门全家桶》,包含:

基础工具包:Kali 配置教程、Burp 简化版插件、hashcat 字典(rockyou.txt)。

靶场真题集:SQLi-LAB/Upload-Lab 安装包、2025 新生赛真题及题解。

学习计划表:12 周进阶路线图(含每日任务)、错题复盘模板。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

9万+

9万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?