漏洞挖掘中真实的CSRF

1、CSRF

CSRF(跨站请求伪造)漏洞通过诱导已登录用户触发预设请求实现攻击,真实 SRC 案例含账号注销、换绑转账等高危场景,隐蔽性强,是 Web 安全与 SRC 挖洞核心关注靶点。

很多人觉得 CSRF 漏洞抽象难懂,核心原因是缺少真实案例支撑。

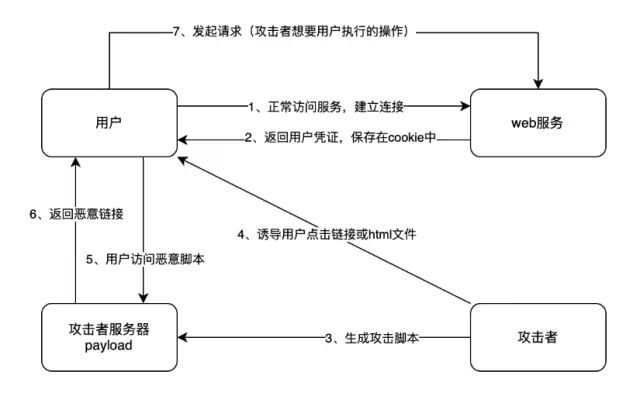

贴一张网图(没有恶意攻击的意思),大家看懂了吗?

其实一句话就能说透:诱导用户在已登录状态下,执行攻击者预设的操作 —— 比如你发的密码重置链接,别人点击后,就会按你的预期完成密码修改。

2、Src案例

有A、B两账号

以某平台的账号注销功能为例,直观感受攻击过程:

A:点击注销的时候,bp抓包,很好这是一个get请求

https://xxxx.xxx.com/user/delete/

攻击者操作:将该注销链接插入平台评论区(多数平台支持站内超链接,且无跳转提示,隐蔽性极

账号 B 触发:登录状态下的账号 B 点击了评论区的恶意链接,无需额外操作,账号直接被注销,论坛文章、账号内奖励等数据一并消失。

3、注意点

CSRF 攻击不止局限于注销操作,所有敏感功能都可能成为目标: 1、 常见高危场景:转账汇款、手机号换绑、密码修改、订单支付确认等。

2、请求方式适配:除了 GET 型(直接用链接触发),POST、PUT 等请求方式可通过恶意 HTML 文件实现攻击。

3、0 点击进阶:GET 型 CSRF 可结合图片加载触发 —— 将恶意链接嵌入图片标签,用户打开包含该图片的页面时,无需主动点击就会发起请求。

学习资源

网络安全的核心竞争力永远是实战能力,从今天开始动手练起来,你就能在这个越老越吃香的赛道中抢占先机!

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

1170

1170

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?