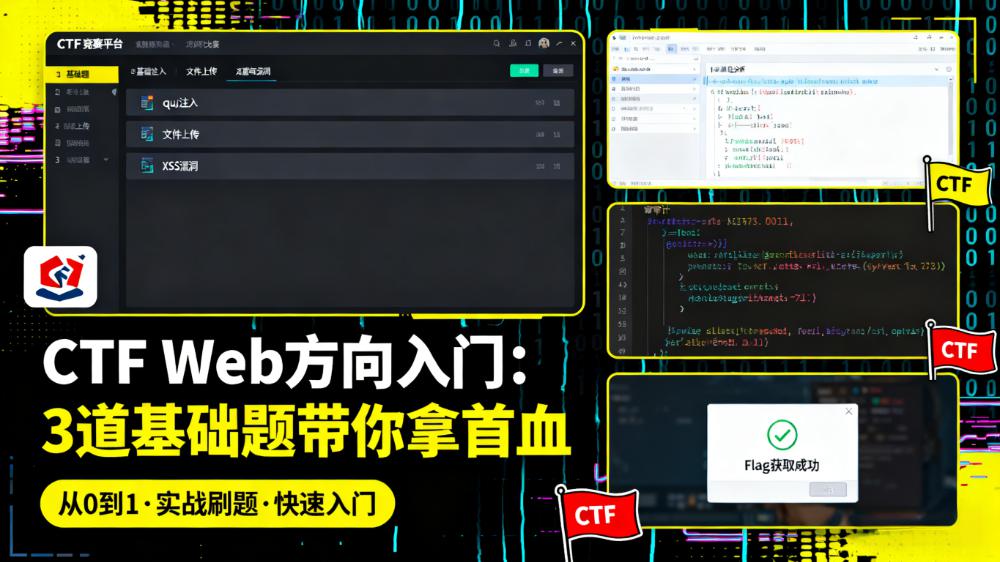

CTF Web 方向入门:3 道基础题带你拿首血

对于计算机专业转行网络安全的新手来说,CTF Web 方向是最易入门的赛道 —— 它不需要复杂的二进制逆向知识,只需利用你已有的 HTML、Python、SQL 基础,就能快速解出基础题。本文精选攻防世界 “新手区” 3 道必做题,从 “签到级” 到 “入门级” 梯度进阶,每道题都帮你理清 “考点是什么、怎么想、怎么动手”,让你第一次接触 CTF 就能尝到 “拿 flag” 的成就感。

一、入门准备:2 分钟搞定 “做题环境”

不用装复杂工具,新手只需准备 2 样东西,5 分钟内就能开始做题:

- 做题平台:攻防世界(https://adworld.xctf.org.cn/)

-

注册账号后,进入 “新手区”→“Web” 分类,找到本文对应的 3 道题(题目名会标注);

-

优势:题目难度明确、有详细提示、支持在线提交 flag,适合零基础。

- 必备工具:

-

浏览器(Chrome/Firefox):自带 “开发者工具”(F12 键),足够解基础题;

-

在线编码工具(可选):Base64/MD5 解密用(推荐:https://base64.us/);

-

Python 环境(可选):用于写简单解密脚本,复用你已有的编程基础。

二、第 1 题:签到题・“view_source”——HTML 源码里的 flag(5 分钟搞定)

题目定位:CTF Web 入门第一道题,考点 “查看网页源码”

很多新手不知道 “CTF 题的 flag 可能藏在肉眼看不到的地方”,这道题帮你建立最基础的 “信息搜集” 思维。

1. 题目背景

访问题目链接后,页面只显示 “flag 在哪里呢?”,没有其他按钮或输入框,看起来无头绪 —— 但 CTF 的 “签到题” 往往藏着最直接的线索。

2. 解题步骤(超详细操作)

Step 1:打开题目链接,看到页面显示 “flag 在哪里呢?”;

Step 2:用浏览器查看 “网页源码”—— 有 3 种方式,任选一种:

-

方式 1:右键点击页面空白处,选择 “查看页面源代码”(Chrome/Firefox 通用);

-

方式 2:按键盘 “F12” 键,打开开发者工具,切换到 “Elements”(元素)标签;

-

方式 3:在浏览器地址栏前加 “view-source:”,比如原链接是http://xxx.com,改为view-source:http://xxx.com;

Step 3:浏览源码,寻找 “flag” 关键词 ——CTF 中 flag 通常以 “flag {xxx}” 或 “CTF {xxx}” 格式存在;

Step 4:在源码末尾找到类似这样的代码:

<!-- flag{this_is_a_view_source_flag} -->

(注:实际 flag 需以题目为准,此处为示例格式);

Step 5:复制 “flag {xxx}”,回到攻防世界题目页面,粘贴到 “提交 flag” 输入框,点击提交 —— 恭喜,第一道题搞定!

3. 避坑指南

-

新手常犯的错:以为 “必须点按钮或输入内容”,其实签到题往往直接藏在源码里;

-

小技巧:在源码页面按 “Ctrl+F”,输入 “flag” 可快速定位关键词,不用逐行找。

三、第 2 题:编码题・“robots”——robots 协议 + Base64 解密(10 分钟搞定)

题目定位:考点 “robots 协议” 和 “Base64 编码解密”,衔接你的 Python 编码基础

这道题需要两步:先找到隐藏的页面,再解密得到 flag—— 比签到题多一步 “信息搜集 + 编码处理”,但依然是基础难度。

1. 题目背景

访问题目链接后,页面只显示 “Hello CTFer!”,没有其他信息 —— 此时需要想 “网站是否有不允许普通用户访问,但对爬虫可见的页面”。

2. 解题步骤

Step 1:了解 “robots 协议”—— 网站通过根目录下的robots.txt文件,告诉爬虫 “哪些页面可以爬,哪些不可以”,但 CTF 中常用来隐藏线索;

Step 2:访问robots.txt—— 在题目链接后加/robots.txt,比如原链接是http://xxx.com,改为http://xxx.com/robots.txt;

Step 3:查看robots.txt内容,会发现类似这样的规则:

User-agent: *

Disallow: /flag.txt

(规则含义:禁止所有爬虫访问/flag.txt页面 —— 这反而是 “flag 可能在这里” 的提示);

Step 4:访问隐藏页面/flag.txt—— 在链接后加/flag.txt,打开后看到一串 Base64 编码,比如:

ZmxhZ3t0aGlzX2lzX2EidG9kYXlfbG9nZ2VkX2Jhc2U2NF9mbGFnfQ==

Step 5:解密 Base64 编码 —— 有两种方式,任选一种:

-

方式 1:用在线工具(如https://base64.us/),粘贴编码,点击 “Decode”,直接得到 flag;

-

方式 2:用 Python 写脚本(复用你的编程基础),代码如下:

# Base64解密脚本

import base64

# 替换为你从flag.txt得到的编码

encoded_str = "ZmxhZ3t0aGlzX2lzX2EidG9kYXlfbG9nZ2VkX2Jhc2U2NF9mbGFnfQ=="

# 解码(注意:Base64解码后是bytes,需转成字符串)

decoded_str = base64.b64decode(encoded_str).decode("utf-8")

print("解密后的flag:", decoded_str)

运行脚本后,会输出flag{this_is_a_today_logged_base64_flag}(示例格式);

Step 6:提交 flag,完成第二题!

3. 避坑指南

-

坑 1:不知道robots.txt的位置 —— 记住 “网站根目录下”,直接加/robots.txt即可;

-

坑 2:Base64 解码后乱码 —— 检查编码是否完整(末尾的 “==” 不能漏),解码时用 “utf-8” 格式。

四、第 3 题:注入题・“simple_sql”—— 基础 SQL 注入拿 flag(20 分钟搞定)

题目定位:CTF Web 高频考点 “SQL 注入”,衔接你的 SQL 基础

这道题是 Web 方向的入门核心题,考点 “基于错误的 SQL 注入”—— 不需要复杂的 Payload,只需理解 “如何让 SQL 语句执行异常,泄露 flag”。

1. 题目背景

访问题目链接后,是一个简单的 “登录页面”,只有 “用户名” 输入框(无密码框),提示 “请输入用户名查询”—— 推测后台 SQL 语句是 “根据用户名查询数据”,我们要通过注入让语句返回 flag。

2. 解题步骤(附 Payload 思路)

Step 1:分析后台可能的 SQL 语句 —— 假设后台代码是:

SELECT * FROM user WHERE username='$input'

($input是你输入的用户名,直接拼接进 SQL 语句 —— 这就是注入漏洞的根源);

Step 2:尝试 “闭合 SQL 语句 + 注释多余部分”—— 注入的核心是 “让输入的内容改变 SQL 语句的原有逻辑”,我们先输入:

admin' OR 1=1#

(Payload 含义:

-

admin’:闭合前面的单引号,让username=‘admin’变成username=‘admin’’;

-

OR 1=1:让条件永远为真,查询所有数据;

-

#:注释掉后面的 SQL 语句(如’),避免语法错误);

Step 3:提交 Payload—— 在用户名输入框输入admin’ OR 1=1#,点击 “查询”;

Step 4:查看结果 —— 页面会返回所有用户数据,其中会包含 flag,比如:

用户列表:admin | flag{this_is_a_simple_sql_injection_flag}

(注:部分题目会把 flag 放在 “密码” 字段或单独的 “flag” 字段中);

Step 5:简化 Payload(可选)—— 如果admin’ OR 1=1#有效,也可以尝试更简单的’ OR 1=1#(不需要知道真实用户名),效果相同;

Step 6:提交 flag,完成第三题!

3. 进阶技巧:用 HackBar 简化注入(可选)

如果觉得手动输入 Payload 麻烦,可给浏览器装 “哈勃插件(HackBar)”,步骤如下:

-

Chrome/Firefox 商店搜索 “HackBar”,安装后启用;

-

打开题目页面,点击 HackBar 图标,切换到 “SQL” 标签;

-

在 “Inject” 框输入’ OR 1=1#,点击 “Execute”,直接看到注入结果;

(优势:自动处理 URL 编码,避免手动输入时的格式错误)

4. 避坑指南

-

坑 1:Payload 中的注释符号用错 ——MySQL 用#或-- (注意 – 后有空格),本题用#最稳妥;

-

坑 2:输入 Payload 后页面报错 —— 检查单引号是否闭合(比如漏写’),或是否有 WAF 拦截(新手区题目通常无 WAF);

-

坑 3:不知道 flag 在哪里 —— 注入成功后,查看页面返回的所有数据,flag 通常在显眼位置(如最后一列、特殊字段名)。

五、入门总结:3 道题学会的核心思维

解完这 3 道题,你已经掌握了 CTF Web 入门的 3 个关键思维,后续所有难题都是这 3 个思维的延伸:

-

信息搜集思维:不要只看页面显示的内容,要找 “隐藏信息”(如源码、robots.txt);

-

编码解密思维:看到陌生的字符串(如长串字母 + 数字),先尝试 Base64/MD5 等常见编码解密;

-

注入思维:当输入内容会被拼接到代码(如 SQL、命令)时,尝试 “闭合语法 + 改变逻辑”。

六、后续学习路径:从 “首血” 到 “进阶”

搞定这 3 道题后,按以下路径进阶,1 个月内可具备参加简单 CTF 比赛的能力:

-

巩固基础:再做 5 道攻防世界新手区 Web 题(如 “get_post”“xff_referer”),熟悉 “HTTP 请求方法”“请求头伪造”;

-

学习工具:掌握 Burp Suite 基础用法(抓包、改包、重放),应对更复杂的注入和 XSS 题;

-

拓展考点:学习 “文件上传漏洞”“命令执行漏洞”,推荐看《CTF Web 渗透技术实战》入门章节;

-

参加比赛:关注 “XCTF 联赛”“CTFtime” 平台,从 “新人赛” 开始,积累实战经验。

最后:CTF 不是 “黑客游戏”,而是 “技术实战”

很多转行的新手觉得 CTF “高深莫测”,但从这 3 道题能看出:CTF Web 入门靠的是 “基础知识点 + 细心观察”,你已有的计算机基础(HTML、Python、SQL)就是最好的入门钥匙。

学习资源

网络安全的核心竞争力永远是实战能力,从今天开始动手练起来,你就能在这个越老越吃香的赛道中抢占先机!

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

3820

3820

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?