DDOS 攻击:从 “网络堵车” 到 “系统瘫痪”,2025 年实战防御方案全解析

上周凌晨,朋友的电商网站突然崩了 —— 后台显示每秒有 10 万 + 请求涌入,正常用户进不去,订单直接停摆。查了半天才发现,是遭遇了 DDOS 攻击,攻击者用 “僵尸网络” 发了海量无效请求,把服务器带宽堵得水泄不通。

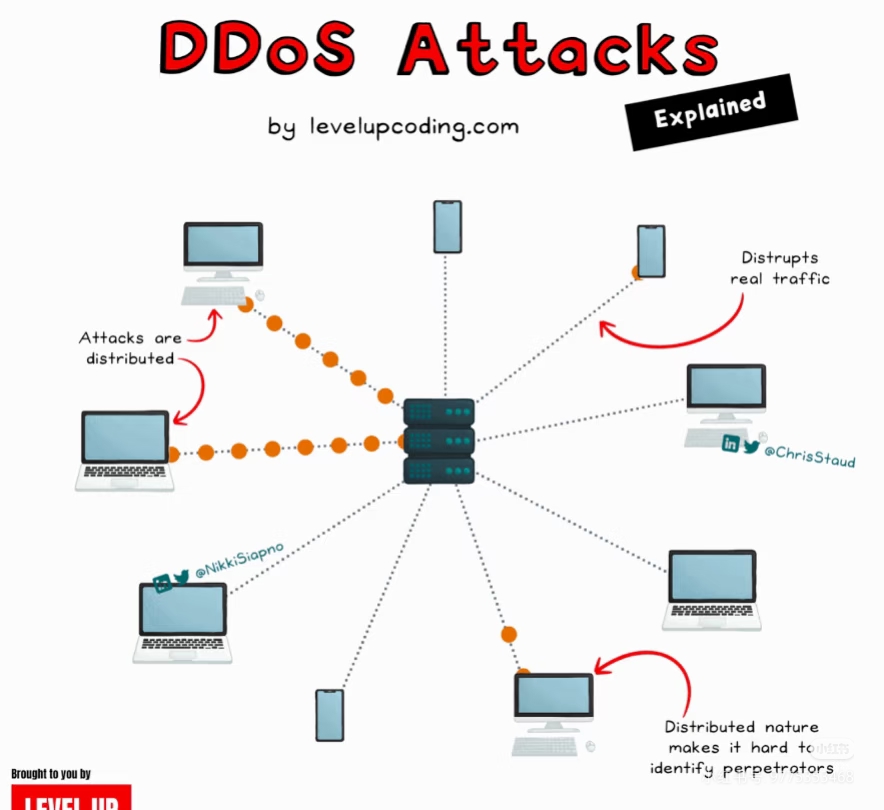

其实 DDOS 攻击不是高深黑客技术,本质就是网络版堵车:大量恶意请占满带宽 / 服务器资源,让 合法用户请求无法通行。

今天就从原理到实战,拆解 DDOS 攻击的核心类型,再给你一套从基础防护到进阶抗 D的方案,不管是个人站长还是企业运维,都能找到能用的技巧。

一、先搞懂:DDOS 攻击不是一种攻击,是 一群攻击的统称

很多人以为 DDOS 就是发很多请求,其实它分不同类型,针对的是服务器的不同弱点。最常见的三类攻击,原理和危害天差地别:

1.流量型 DDOS:用 “带宽洪水” 淹掉服务器(最粗暴)

这类攻击的目标是 “耗尽服务器的带宽资源”,就像用高压水枪往水管里灌水,让正常水流根本流不动。

- 典型代表:UDP 洪水、ICMP 洪水(ping 洪水)

- 原理:攻击者控制大量 “僵尸机”(被感染的电脑 / 设备),向目标服务器发送海量 UDP/ICMP 数据包。这些数据包不需要建立连接,服务器收到后要消耗资源处理,但又无法回复有效内容,很快带宽就被占满。

- 例子:某游戏服务器被 UDP 洪水攻击,带宽从 100Mbps 飙升到 10Gbps,所有玩家都连不上游戏,后台只能看到 “数据包接收量暴增”。

特点:攻击流量大、来得快,但技术门槛低,防御也相对基础(主要靠扛带宽)。

2.连接型 DDOS:用 “假连接” 占满服务器连接数(钻 TCP 漏洞)

这类攻击瞄准的是 “TCP 三次握手” 的漏洞,用大量 “半连接” 占满服务器的连接池,让正常用户无法建立新连接。

- 典型代表:SYN Flood(SYN 洪水)

- 原理:TCP 建立连接需要 “客户端发 SYN→服务器回 SYN+ACK→客户端回 ACK” 三步。攻击者只发第一步(SYN),不发第三步(ACK),服务器会为这些 “半连接” 保留资源(默认等待 30 秒)。当半连接数超过服务器上限(比如 Linux 默认 1024),新的合法连接就会被拒绝。

- 例子:某企业官网被 SYN Flood 攻击,用户打开页面时一直显示 “正在连接”,但永远连不上。后台用netstat -an | grep SYN_RECV查看,发现有几千个 “SYN_RECV” 状态的连接,全是攻击者的 IP。

特点:攻击流量不一定大,但能精准耗尽服务器的 “连接资源”,比流量型更难防。

3.应用层 DDOS:用 “正常请求” 拖垮服务器(最隐蔽)

这类攻击最 “阴险”—— 它模拟正常用户的操作(比如刷新页面、登录、下单),但频率极高,耗尽服务器的 CPU / 内存资源,让应用无法响应。

- 典型代表:CC 攻击(Challenge Collapsar)

- 原理:攻击者用 “肉鸡” 模拟多个用户,反复发送 “耗资源的请求”,比如访问需要查数据库的页面、提交复杂表单。服务器以为是合法请求,会消耗 CPU 处理逻辑、用内存存会话,很快就会因资源耗尽卡顿或崩溃。

- 例子:某博客网站被 CC 攻击,攻击者用脚本每秒刷新 100 次 “文章列表页”(每次刷新要查 100 条数据库记录)。半小时后,服务器 CPU 占用率从 20% 飙升到 100%,正常用户打开页面要等 10 秒以上,甚至直接报错。

特点:攻击流量和正常请求几乎一样,很难被识别,防御需要 “精准区分恶意请求”,技术门槛最高。

二、实战防御方案:从基础抗 D到进阶防护,分 3 层搭建

DDOS 防御没有万能方案,要根据攻击类型和自身资源,搭建多层防护体系。下面按 “个人 / 小站→中小企业→大型企业” 的场景,给你可落地的方案:

第一层:基础防护(个人 / 小站适用,成本低)

如果你的服务器是云厂商的轻量应用服务器(比如阿里云 ECS、腾讯云 CVM),先做好这 3 件事,能挡住 80% 的基础 DDOS 攻击:

- 用防火墙限制 “无效请求”

不管是 Linux 还是 Windows,先开防火墙,只开放 “必要端口”(比如 Web 服务开 80/443,SSH 开 22,其他端口全关),再配置 “请求频率限制”,防止单 IP 发太多请求。

-

Linux 示例(iptables 配置):限制单 IP 每秒最多 10 个 SYN 连接(防 SYN Flood)

# 限制SYN连接频率 iptables -A INPUT -p tcp --syn -m limit --limit 10/s --limit-burst 20 -j ACCEPT # 超过频率的SYN请求直接丢弃 iptables -A INPUT -p tcp --syn -j DROP

Windows 示例(高级防火墙):在 “入站规则” 里添加 “端口限制”,只允许 80/443/22 端口的请求。

- 用 Nginx 配置 “应用层防护”(防 CC 攻击)

如果你的服务是 Web 应用(网站 / API),在前端加 Nginx,配置 “请求频率限制” 和 “恶意 IP 拦截”,精准挡住高频恶意请求。

-

Nginx 配置示例:限制单 IP 每秒最多 5 个请求,超过就返回 429(Too Many Requests)

http { # 定义请求频率限制(名为anti_cc,每秒5个请求,最多缓存10个请求) limit_req_zone $binary_remote_addr zone=anti_cc:10m rate=5r/s; server { listen 80; server_name yourdomain.com; # 对所有请求应用限制 location / { limit_req zone=anti_cc burst=10 nodelay; # 超过频率返回429 limit_req_status 429; proxy_pass http://127.0.0.1:8080; # 转发到你的应用服务 } # 拦截已知恶意IP(把攻击者IP加进去) deny 192.168.1.100; deny 10.0.0.0/8; # 也可以拦截整个网段 } }

效果:攻击者用单 IP 每秒发 100 次请求,会被 Nginx 直接拦截,不会打到后端应用,服务器 CPU 能保持正常。

- 开启云厂商 “基础抗 D”(免费 / 低成本)

阿里云、腾讯云等厂商都给云服务器提供 “基础 DDOS 防护”(免费),能抗 1-10Gbps 的流量型攻击,开启步骤很简单:

- 阿里云:登录控制台→找到 “DDOS 高防”→开启 “基础防护”→绑定服务器 IP;

- 腾讯云:登录控制台→找到 “DDOS 防护”→开启 “基础防护”→配置 “防护阈值”。

- 注意:基础防护只防流量型攻击(UDP/ICMP/SYN Flood),防不了应用层 CC 攻击,需要额外配置 Nginx。

第二层:进阶防护(中小企业适用,抗中等攻击)

如果你的业务有一定规模(比如日活 1 万 +),担心遭遇 10-100Gbps 的攻击,需要在基础防护上再加 “CDN + 高防 IP”,形成 “流量分流 + 精准抗 D” 的体系:

- 用 CDN “分流流量”,隐藏真实 IP

CDN(内容分发网络)的核心作用是 “让用户访问就近的节点”,同时能帮你 “隐藏服务器真实 IP”—— 攻击者只能攻击 CDN 节点,无法直接打到你的服务器。

- 选择建议:个人 / 小站用 Cloudflare(免费版足够),企业用阿里云 CDN、腾讯云 CDN(支持自定义防护规则);

- 关键配置:

把域名解析到 CDN 节点(跟着 CDN 厂商教程操作,比如 Cloudflare 要改 Nameserver);

开启 CDN 的 “DDOS 防护” 功能(比如 Cloudflare 的 “Under Attack Mode”,能自动识别恶意流量);

禁止直接访问服务器真实 IP(在服务器防火墙里只允许 CDN 节点的 IP 访问,防止攻击者绕过 CDN)。 - 效果:90% 的正常请求和恶意流量会被 CDN 拦截或分流,服务器只处理 CDN 转发的 “清洗后” 的请求。

- 用 “高防 IP” 抗大流量攻击

如果遭遇超过 CDN 防护能力的攻击(比如 30Gbps 以上),需要买云厂商的 “高防 IP”—— 高防 IP 是专门用来抗 D 的 IP 地址,背后有超大带宽(100Gbps+)和流量清洗系统,能挡住大部分流量型和连接型攻击。

- 使用步骤:

从云厂商购买高防 IP(比如阿里云企业版高防、腾讯云高防 IP)

把服务器的真实 IP 换成高防 IP(修改域名解析,指向高防 IP)

在高防控制台配置 “防护规则”(比如设置 SYN Flood 防护阈值、UDP 流量限制) - 成本参考:中小企业版高防 IP(抗 100Gbps)每月成本约 1000-3000 元,比自己建抗 D 机房便宜太多。

- 注意:高防 IP 主要防流量型攻击,应用层 CC 攻击需要配合 CDN 的 “CC 防护” 功能(比如阿里云 CDN 的 “智能 CC 防护”)。

第三层:高级防护(大型企业 / 核心业务适用,抗超大攻击)

如果你的业务是金融、电商等核心领域(比如双 11 期间的电商平台),需要 “BGP Anycast + 自建流量清洗中心 + AI 防御” 的组合,抗 100Gbps 以上的超大攻击:

- 用 BGP Anycast “分散攻击流量”

BGP Anycast 是一种网络技术,能让多个地理位置的服务器共用一个 IP 地址 —— 攻击者的流量会被自动分散到各地的节点,不会集中打向一个服务器,相当于 “把攻击流量拆成无数小份,每个节点只处理一部分”。

- 适用场景:大型企业的核心业务(比如银行 APP、电商支付系统);

- 实现方式:和运营商合作部署 BGP Anycast 网络,或使用云厂商的 “全球加速 + 高防” 组合(比如 AWS Shield Advanced、阿里云全球高防)。

- 自建 “流量清洗中心”,精准识别恶意流量

大型企业可以自建流量清洗系统,结合 AI 算法实时分析流量特征(比如请求频率、数据包大小、IP 地理位置),精准区分 “恶意流量” 和 “正常流量”:

- 核心技术:

基于机器学习的异常检测(比如用 LSTM 模型识别 CC 攻击的请求模式)

威胁情报库(实时更新攻击者 IP、僵尸网络特征,从源头拦截)

行为分析(比如识别 “同一设备 1 秒内登录 100 次” 的恶意行为) - 效果:能挡住 99% 的应用层攻击,甚至识别出 “零日 DDOS 攻击”(之前没出现过的攻击类型)。

三、避坑指南:防御 DDOS 最容易犯的 3 个错

-

以为买了高防就万事大吉:

很多企业买了高防 IP,却没配置 “应用层防护”,结果被 CC 攻击打垮 —— 高防 IP 防不了应用层攻击,必须配合 CDN、Nginx 的请求限制,才能全面防护 -

暴露服务器真实 IP:

用了 CDN 却没禁止直接访问真实 IP,攻击者通过 “端口扫描” 找到真实 IP 后,绕开 CDN 直接攻击 —— 一定要在服务器防火墙里只允许 CDN / 高防 IP 访问,隐藏真实 IP; -

没做故障演练:

平时不测试防御效果,攻击来了才发现配置无效 —— 建议每月做一次 “模拟 DDOS 攻击演练”(比如用工具发送 SYN Flood 流量),验证防火墙、CDN、高防的防护效果。

四、2025 年 DDOS 防御趋势:AI 成核心武器

现在的 DDOS 攻击越来越 “智能”—— 攻击者用 AI 生成 “仿正常请求” 的恶意流量,传统防护很难识别。对应的,防御也在向 “AI 驱动” 升级:

- AI 实时识别:云厂商的防护系统(比如 Cloudflare AI、阿里云智能防护)用 AI 分析每一个请求的 行为特征,比如正常用户会看 3 秒页面再刷新,恶意请求 1 秒刷新 10 次,能精准拦截新型 CC 攻击。

- 自动调度资源:AI 能根据攻击流量大小,自动调整防护策略 —— 比如攻击流量从 10Gbps 涨到 50Gbps 时,自动调用更多高防节点,不需要人工干预。

- 威胁情报共享:大厂之间共享攻击者特征(比如恶意 IP、攻击脚本),比如阿里云发现一个新的僵尸网络,会同步给腾讯云、华为云,让全行业快速防御。

最后:防御 DDOS 的核心,是提前准备

很多人遭遇 DDOS 后才慌着找解决方案,结果业务停摆几小时,损失惨重。其实 DDOS 防御的关键是提前搭建防护体系—— 哪怕是个人小站,先开防火墙、配置 Nginx 请求限制、开启 CDN,也能挡住大部分基础攻击。

黑客&网络安全如何学习

如果你也对网路安全技术感兴趣,但是又没有合适的学习资源,我可以把私藏的网安学习资料免费共享给你们,来看看有哪些东西。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

315

315

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?