信息安全关乎我们日常工作及生活的每一天,如果稍不注意,你就有可能造成不可估量的损失。这绝不是电视剧情喔,windows系统下该如何查看谁动过了我电脑呢?

本文给大家安排一个简单事件记录,让大家可以排查谁动过了我们电脑,包括尝试登录,或者非本人登录的一些记录。

在 Windows 系统中,查找用户登录(包括成功和失败的尝试)记录,主要依赖于一个强大的工具:事件查看器。所有相关的登录活动都会被系统记录下来。

下面提供详细的步骤和方法。

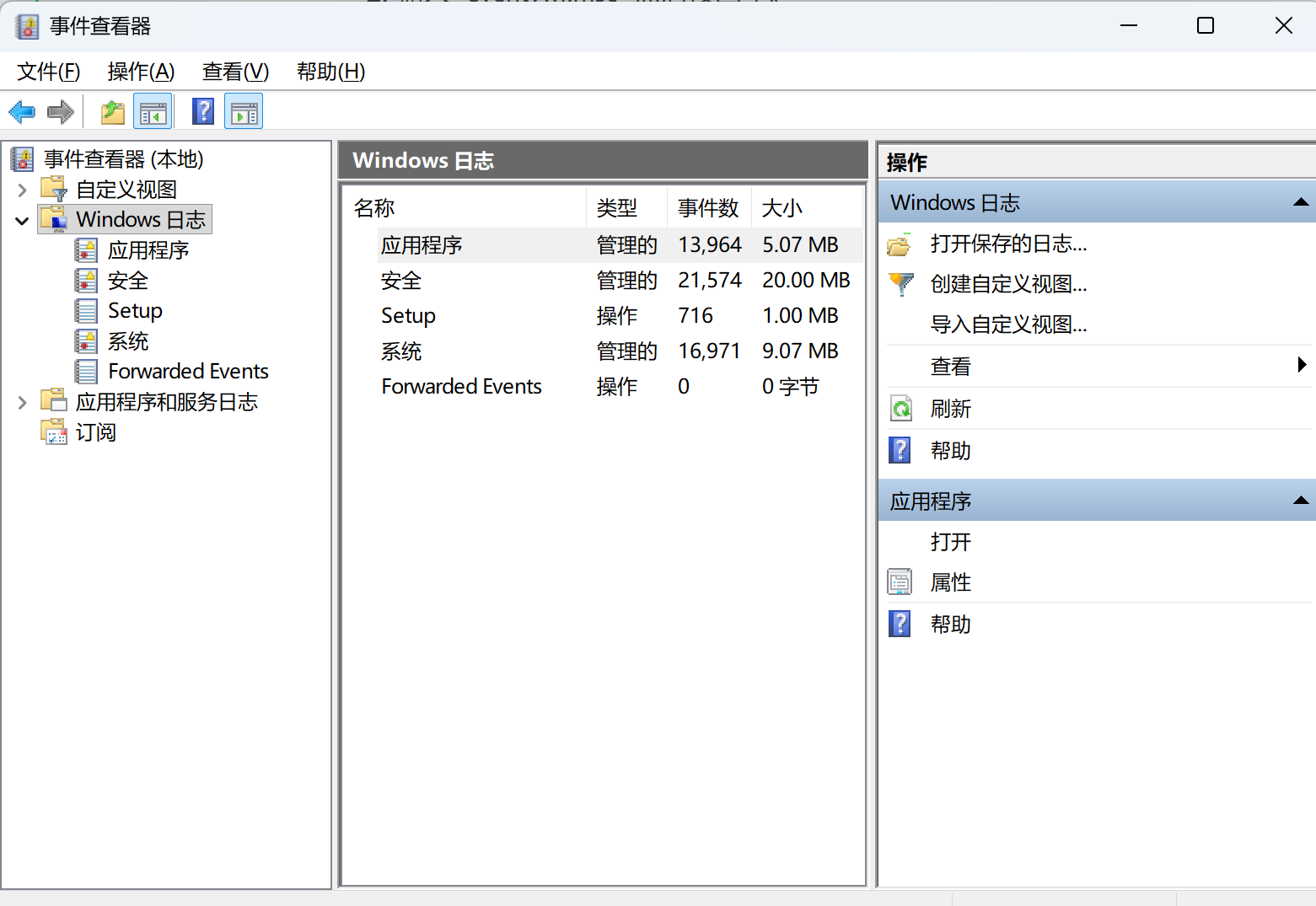

事件查看器是 Windows 的日志管理中心,登录相关的记录主要存储在 “Windows 日志” -> “安全” 这个部分。

打开事件查看器的快捷方法:

- 按 Win + R 键打开“运行”对话框。

- 输入 eventvwr.msc 然后按回车。

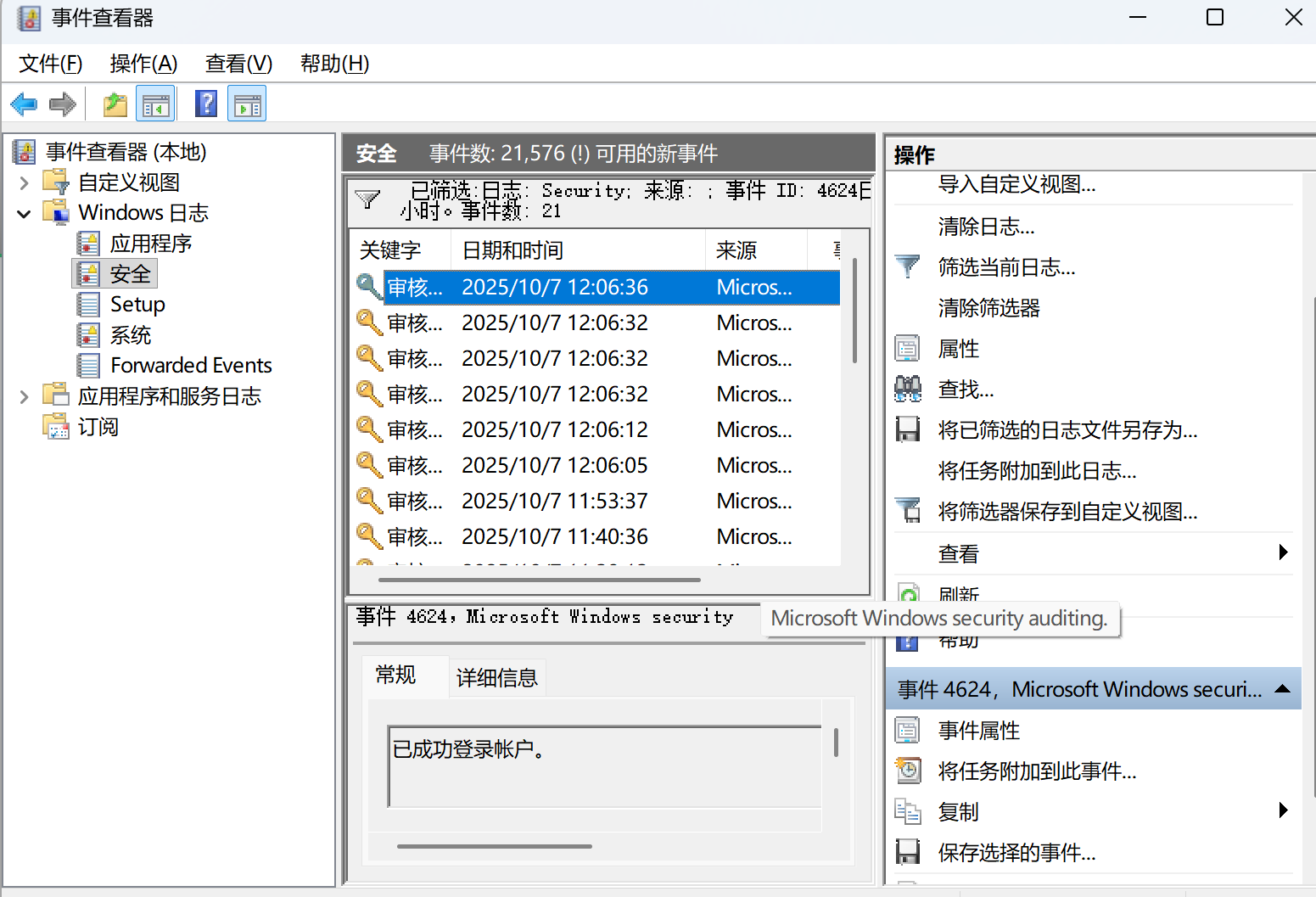

第一步:查找成功的登录记录

成功的登录对应特定的事件 ID。最常见的几个是:

4624: 帐户已成功登录。

4625: 帐户无法登录(失败)。

4648: 使用明确凭据登录(例如 runas 命令)。

4672: 使用超级用户(如 Administrator)特权登录。

如何筛选和查看:

- 在事件查看器左侧导航树中,依次展开 Windows 日志 -> 安全。

- 在右侧的“操作”面板中,点击 “筛选当前日志…”。

- 在弹出的窗口中,找到 “事件 ID” 输入框。

- 输入成功登录的事件 ID,例如 4625。如果需要同时查看多个,可以用英文逗号分隔,如 4624, 4648。

- 点击 “确定”。

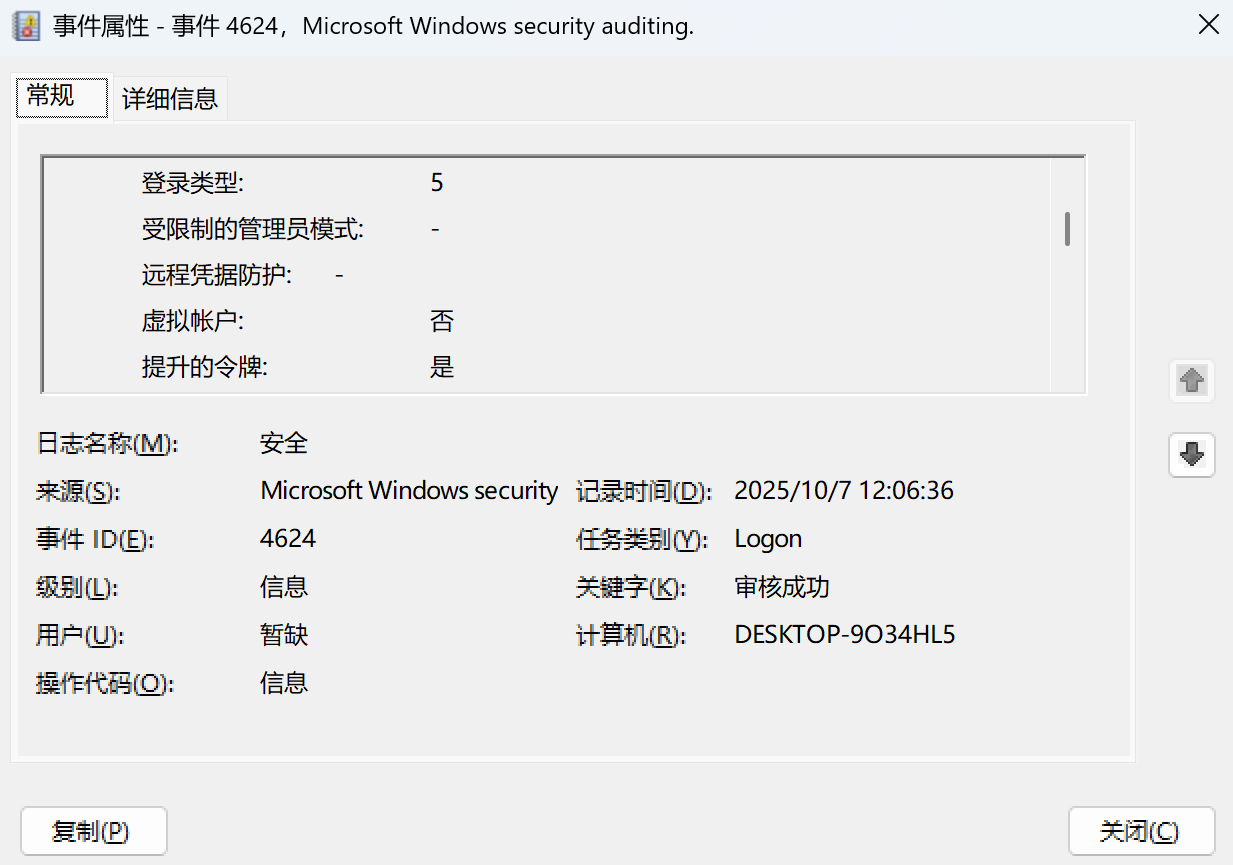

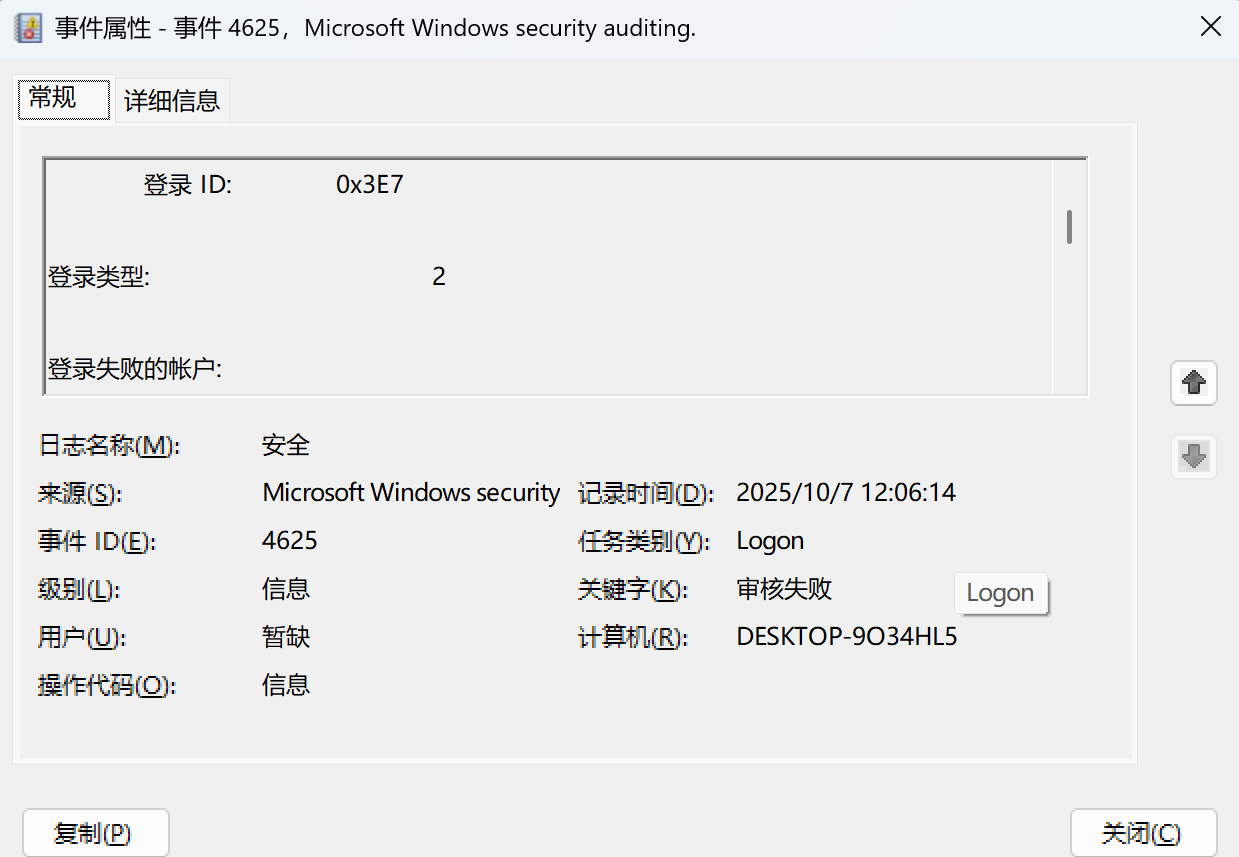

系统会列出所有成功的登录事件。点击任意一个事件,在下方的“常规”和“详细信息”选项卡中,您可以看到关键信息,例如:

- 主题: 是谁发起的登录(可能来自系统本身)。

- 登录类型: 这是一个非常重要的字段,它告诉你登录的方式。

2 - 交互式登录(在本地控制台登录)

3 - 网络登录(通过共享文件夹、远程桌面等)

7 - 解锁屏幕

10 - 远程交互登录(RemoteDesktop) - 帐户信息: 登录使用的用户名、域名或计算机名。

- 进程信息: 是哪个进程发起的登录(例如 LogonUI.exe)。

- 工作站名: 登录来源的计算机名(对于网络登录尤其有用)。

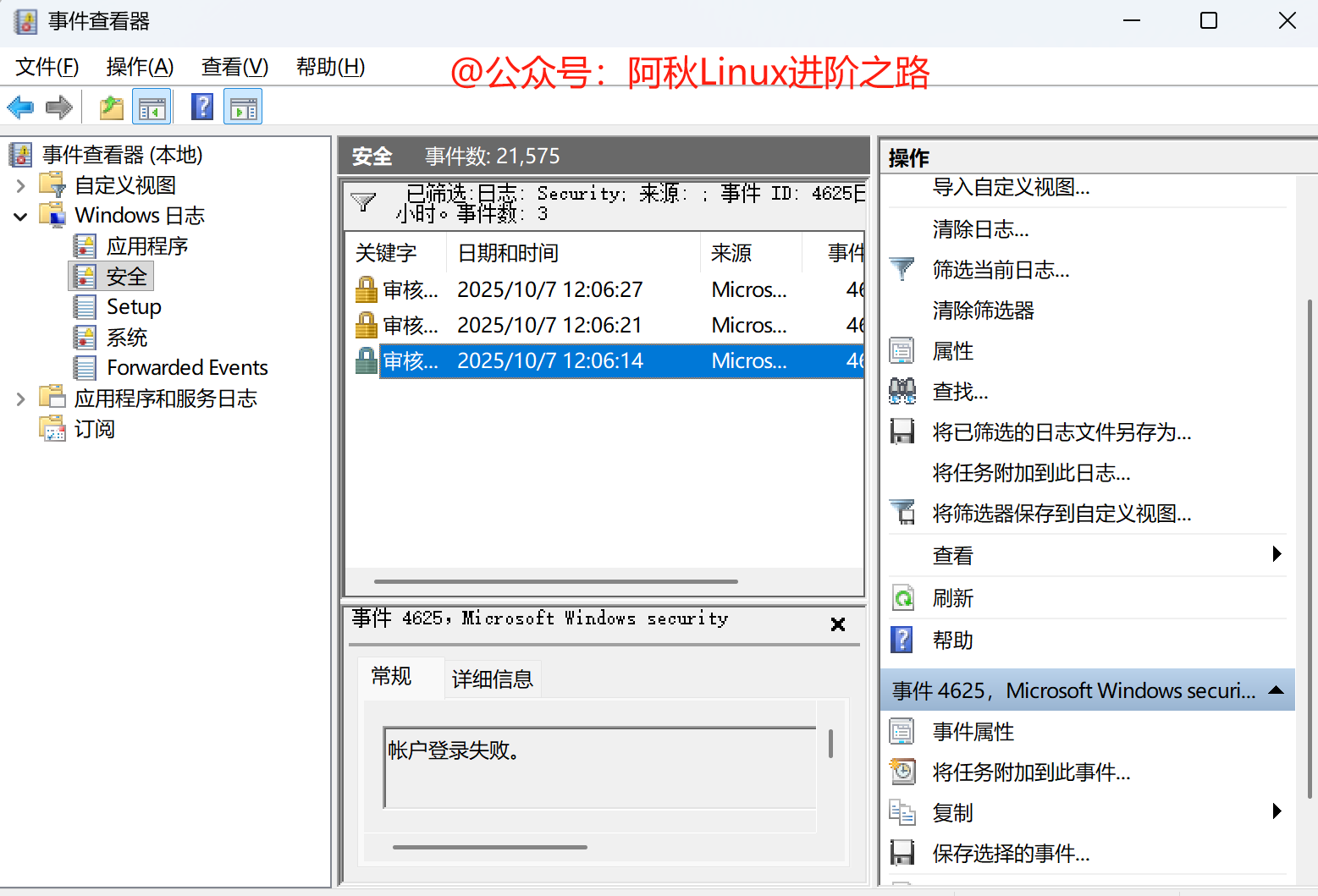

第二步:查找失败的登录记录(登录尝试失败)

失败的登录尝试对于系统安全至关重要,它可能意味着有人在进行密码猜测或暴力破解。

- 同样在 “安全” 日志中,打开 “筛选当前日志…”。

- 在 “事件 ID” 输入框中,输入 4625。

- 点击 “确定”。

筛选出的列表就是所有失败的登录尝试。查看这些事件的详细信息,重点关注:

安全 ID: NULL SID (通常是未知用户)

帐户名称: 攻击者尝试使用的用户名。如果这个用户名在你的系统中不存在,这里会显示一个不存在的名字。如果存在,就会显示那个有效的用户名。

源网络地址: 这是最关键的信息之一。它会显示尝试登录的来源 IP 地址。如果是本地尝试,这里可能是 - 或者本地地址。

进程名称: 通常是 sshpty.exe (SSH), TermService (远程桌面) 等,可以告诉你是从哪个服务发起的攻击。

高级技巧:使用 PowerShell 进行查询

对于熟悉命令行的用户,PowerShell 更加强大和高效。你可以直接查询事件日志。

1.查询最近100条成功登录事件:

Get-EventLog -LogName Security -InstanceId 4624 -Newest 100 | Format-Table TimeGenerated, EntryType, Message -Wrap

2.查询最近50条失败登录事件:

Get-EventLog -LogName Security -InstanceId 4625 -Newest 50 | Format-Table TimeGenerated, EntryType, Message -Wrap

3.更强大的 Get-WinEvent 命令(推荐):

Get-WinEvent 功能更全,可以构建复杂的过滤器。

查询过去24小时内所有失败的登录:

$StartTime = (Get-Date).AddHours(-24)Get-WinEvent -FilterHashtable @{LogName='Security'; ID=4625; StartTime=$StartTime} | Format-Table TimeCreated, Id, LevelDisplayName, Message -Wrap

查询来自特定IP地址(例如 192.168.1.100)的登录事件:

Get-WinEvent -FilterHashtable @{LogName='Security'; ID=4625} | Where-Object {$_.Mes

重要注意事项

-

权限问题:查看安全日志需要管理员权限。如果当前不是管理员,请右键点击“事件查看器”或“PowerShell”图标,选择“以管理员身份运行”。

-

日志大小限制: 默认情况下,Windows 日志文件大小是有限制的(如 20MB),旧的日志会被覆盖。如果你需要长期审计,需要调整日志策略,将其设置为“按需覆盖”或“存档”,并增大日志文件大小。设置方法:右键点击“安全”日志 -> “属性”。

-

事件ID并非绝对: 在某些特定场景下(如网络认证、票据等),可能会有其他相关的事件ID。但 4624 和 4625 是覆盖了绝大多数交互式和非交互式登录的核心ID。

-

信息量巨大: 安全日志通常条目非常多,善用“筛选”功能是找到有用信息的关键。

文章转自网上,如有侵权请联系博主删除

黑客&网络安全如何学习

如果你也对网路安全技术感兴趣,但是又没有合适的学习资源,我可以把私藏的网安学习资料免费共享给你们,来看看有哪些东西。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

3286

3286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?