一、网络防火墙

网络防火墙是监控和控制网络的安全设备或软件。

硬件防火墙,如企业部署的防火墙设备;

软件防火墙程序,如个人电脑上的防火墙软件。

其实时观察记录进出网络的数据流量(监控),并依规则决定数据能否进出(控制)。其基于预定义的安全策略工作,策略由管理员按安全需求和业务要求设定,防火墙据此检查通信请求,符合则放行,不符则阻止。它通常工作在网络层、传输层,部分高级防火墙还支持应用层功能,并精准控制通信。

1.1功能:

流量过滤:根据IP地址、端口号、协议类型等信息决定是否允许数据包通过。

NAT(网络地址转换):隐藏内部网络的真实IP地址,增强安全性,同时允许多个设备共享一个公共IP地址。

VPN支持:提供安全的远程访问通道,确保远程用户与企业网络之间的通信加密和安全。

日志记录:记录所有被允许或拒绝的连接尝试,便于审计和分析,帮助识别潜在威胁。

1.2用途:

防止未经授权的外部访问进入内部网络。

控制内部用户对外部资源的访问权限。

提供基本的网络安全防护,作为第一道防线。

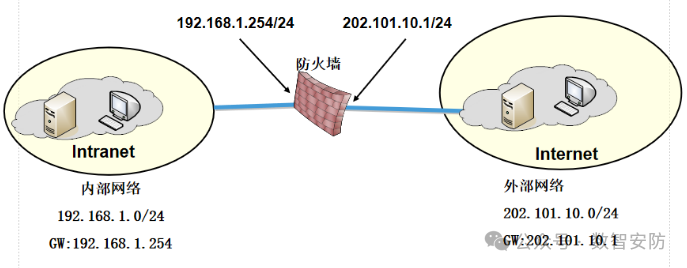

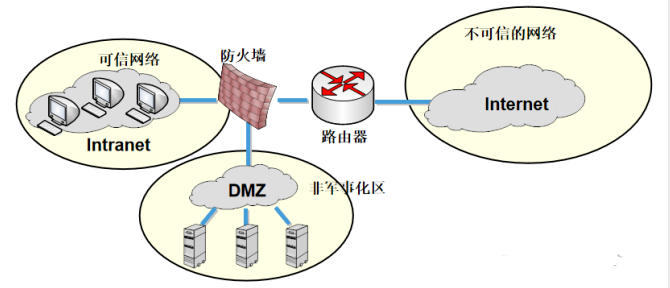

1.3部署方式与位置

部署方式:可以是硬件设备、虚拟设备或云服务。

部署位置:通常部署在网络边界,即企业内网与外网(如互联网)之间的接口处。有时也部署在不同安全级别的子网之间(如DMZ区域),以隔离敏感服务器和普通网络。

二. Web应用防火墙(WAF, Web Application Firewall)

Web应用防火墙(WAF)是专门设计用来保护Web应用程序免受特定类型攻击的安全设备或软件,主要关注HTTP/HTTPS流量。它能够识别并阻止针对Web应用的攻击,如SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。

2.1功能

HTTP/HTTPS流量过滤:检查并过滤HTTP请求和响应,防止常见的Web攻击。

签名匹配:使用已知攻击模式的签名库识别恶意流量,快速检测并阻止已知攻击。

行为分析:通过学习正常流量模式,识别异常行为并采取措施,适用于检测新型或未知攻击。

自动化规则更新:定期更新签名库和规则集,确保能够应对最新的威胁。

2.2用途

保护Web应用程序和服务免受常见的Web攻击。

减少数据泄露风险,确保Web应用的安全性和可用性。

确保业务连续性,防止Web应用因攻击而宕机。

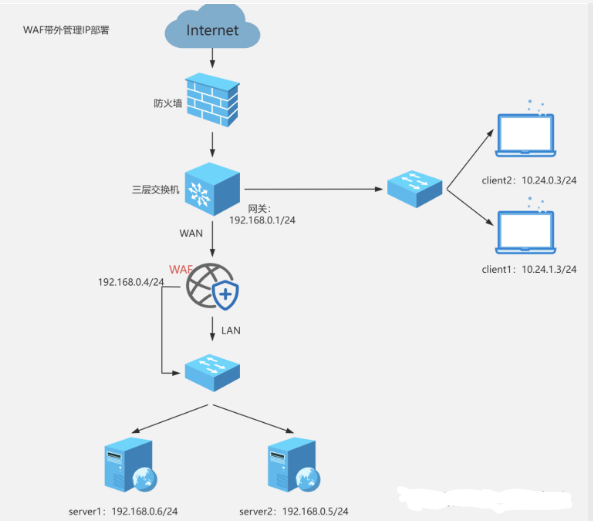

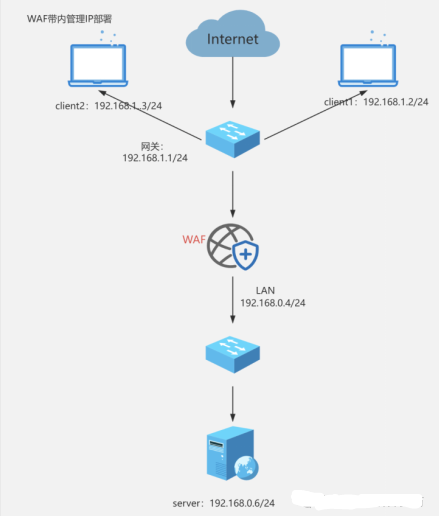

2.3部署方式与位置

部署方式:可以是硬件设备、虚拟设备或云服务,也可以集成到现有的负载均衡器或CDN(内容分发网络)中。

部署位置:通常部署在Web服务器之前,作为反向代理或透明代理,直接过滤进出Web服务器的流量。

三. 入侵检测系统(IDS, Intrusion Detection System)

入侵检测系统(IDS)是一种用于监测网络或系统中潜在入侵行为的安全工具,能够在发现可疑活动时生成警报。它可以基于网络(NIDS)或主机(HIDS)进行部署。

3.1功能

实时监控:持续监控网络流量或系统日志,寻找潜在威胁。

签名匹配:根据已知攻击模式的数据库识别威胁,快速检测已知攻击。

行为分析:通过分析异常行为识别新型或未知攻击,提供更广泛的覆盖范围。

警报生成:一旦检测到可疑活动,立即生成详细的警报通知管理员。

3.2用途

提供对整个网络或系统的全面监控,帮助识别潜在的安全威胁。

生成详细的警报和报告,支持后续的安全分析和响应。

满足合规要求,通过详细的日志记录和报告满足行业法规和合规要求。

3.3部署方式与位置

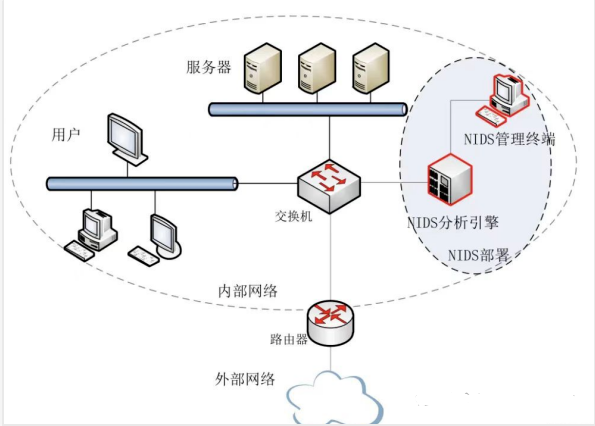

部署方式:可以是基于网络的IDS(NIDS)或基于主机的IDS(HIDS)。

部署位置:

NIDS:部署在网络的关键节点,如核心交换机旁路,监控整个网络的流量。

HIDS:安装在需要监控的主机上,监控该主机的日志和文件变更。

四. 入侵防御系统(IPS, Intrusion Prevention System)

入侵防御系统(IPS)是一种扩展了IDS功能的安全系统,不仅能够检测入侵企图,还能自动采取措施阻止这些攻击。它可以结合签名匹配和行为分析技术,提供即时有效的威胁响应。

4.1功能

实时检测与阻止:不仅能识别潜在威胁,还能立即采取行动阻止攻击扩散。

自动化响应:根据预定义规则执行阻断连接、隔离受影响系统等操作,防止攻击进一步蔓延。

深度包检测(DPI):分析数据包的内容以识别复杂的攻击模式,确保更精准的威胁检测。

动态调整策略:根据实时威胁情报动态调整防护策略,保持对最新威胁的防护能力。

4.2用途

提供即时的威胁防护,防止已确认的攻击影响网络或系统,确保业务的连续性和稳定性。

结合签名匹配和行为分析技术,快速有效地应对各种威胁,减少人工干预的需求。

支持自动化运维,通过自动化响应机制减轻安全团队的工作负担,提高响应速度。

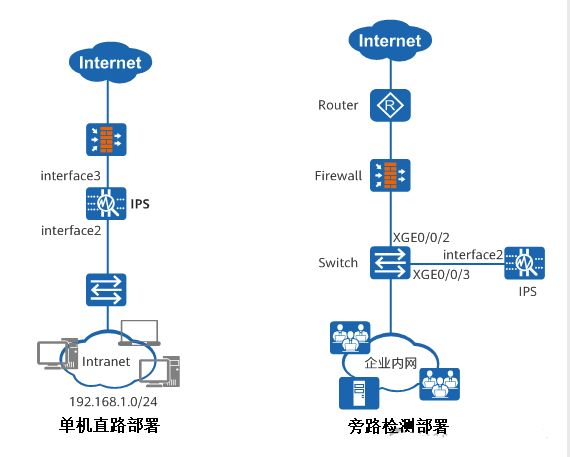

4.3部署方式与位置

部署方式:可以是硬件设备、虚拟设备或云服务。

部署位置:

网络IPS(NIPS):通常部署在网络边界或关键节点,类似于NIDS的位置,但具有主动阻止功能。

主机IPS(HIPS):安装在需要保护的主机上,监控并阻止针对该主机的攻击。

五、区别

题外话

黑客&网络安全如何学习

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

1203

1203

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?