涉及的技能点

-

思科和华为模拟器安装演示

-

报文的样子

-

OSI 和 DoD 模型

-

OSI 的实现过程

-

TCP/IP 协议栈简介

-

以太网协议

-

抓包工具嗅探报文以及语法

-

数据封装和解封装

-

子网掩码

-

数据包结构(粗浅介绍)

-

端口

-

Mac 地址

-

网关

思科模拟器安装演示

-

入门建议使用 CPT,后续再使用 ENSP 或者 H3C 模拟器

-

Cisco Packet Tracer 6.0 版本(不推荐使用最新版本,该版本稳定性较高)

-

优势:具有具有报文传输动画演示,报文分层直观显示

软件下载链接;思科模拟器 6.0_提取码: b1nj

- 安装

一路下一步即可

安装程序已完成在您的设备上安装思科数据包跟踪器6.0 可以启动应用程序安装图标。单击Finish退出安装程序

该软件包体积较小

模拟器版本

汉化和选择设备和链路

汉化

拷贝软件包中的chinese文件到安装目录下的languages下

重启软件后生效,只能部分汉化

选择设备和链路

交换机使用3560或者2950

链路选择自动,省去选择直通线和交叉线

华为模拟器 ENSP

安装时需要四个软件:

-

① ensp

-

② wireshark

-

③ winpcap

-

④ virtual box

下载链接:

【超级会员V8】通过百度网盘分享的文件:WinPcap_4_1_3.exe 链接:https://pan.baidu.com/s/15SJFqBfOhlPrMiO9aG3rLQ 提取码:ivqv

【超级会员V8】通过百度网盘分享的文件:Wireshark-win64-2.2.5 中文版.exe 链接:https://pan.baidu.com/s/1hx7qewAgHUn49drdQzKTJg 提取码:ivqv

【超级会员V8】通过百度网盘分享的文件:VirtualBox-5.2.30-130521-Win.exe 链接:https://pan.baidu.com/s/1sVSMcKVButEywcQk4N6gPQ 提取码:ivqv

如果安装老版本:需要卸载干净.

安装新版enspv1.3.1时注意:

**安装注意事项:

**

ensp v1.3.1 安装时没有自带 virtualbox 、winpcap、wireshark 在安装enspv1.3.x 之前需要先安装这三个软件。

安装时不要出现中文路径,保持默认路径安装!!

-

① win10 不升级

-

② 关掉所有杀毒和卫士 以及管家 防火墙

-

③ bios cpu 虚拟化 intel VT 开启 AMD virtual 99%机器都已经开了

-

④ 关闭 win10 windows defender

初次见面的网络报文

网络拓扑

需要配置好 IP 地址和子网掩码;

鼠标悬停后看拓扑详细信息

模拟器中分为模拟状态和实时状态,在实际的传输过程中,因为光的传播速度是 299792458 米/秒,电(高低电压)的传输速度是 3 亿米/秒,在真空状态下不输光速,所以数据报文是非常快的,因此需要放慢数据包的动作来观察学习;

-

模拟状态:显示数据报文走向的动过过程,直观显示更有利于学习研究;

-

实时状态:更贴近现实

ping命令下的实时和模拟

放慢动作的 icmp 协议报文

- ping 命令下会发起多个 ICMP 协议报文;

思科模拟器模拟状态下的慢动作的报文

从模拟出来的像小邮件一样的包裹,点击进去能看到一些信息,很形象的看出 OSI 七层模型;

包裹里面有什么

OSI 参考七层模型

记得我之前入门网工,首先要学就是 OSI 七层模型,教导老师说这个是学习网络的“心法”;因为它提供了一套分层排错的知道思路;随着互联网发展,OSI 七层模型已经被 DOD(美国国防部)模型所取代;

DOD 模型

也叫作 TCP/IP 模型,是 OSI 的精简版,包含 4 层;

DOD模型

OSI 七层模型到底是什么?

开放式系统互联,促进各个厂商各个系统之间的互联互通,只对各层的作用制定了一系列粗略界定,没有对协议和接口进行细化,在分层时过于繁杂,初学者要从顶层开始,5-7 属于上层软件交互,1-4 层属于数据传输,作为引导即可;

目前网络使用 TCP/IP 模型来实现。TCP/IP 模型已经成为事实上的标准。

-

一层 物理层:规定物理介质、网线、光纤、电流、电压、以电压的高低代表 0 、1 ;

-

二层 数据链路层:mac 地址 交换机 分段转发;

-

三层 网络层:ip 地址 路由器 地址管理与路由选择;

-

四层 传输层:端口号 tcp udp 端口 建立连接 断开连接 数据可靠传输;

-

五层 会话层:何时建立连接?何时断开连接?建立几条连接?

-

六层 表示层:数据格式转换 编码格式 UTF-8;

-

七层 应用层:特定应用协议的数据 QQ 邮件 游戏内容。

软件/网络/系统工程师的视角

各层作用

应用层 :为用户提供接口和各种协议

应用层

表示层:对通信过程中的数据格式要负责

电脑是如何打开和判断 word 或者 mp3 文件,这就是表示层要解决的事情,让应用程序去解释这类事情;

表示层

会话层:当用户接收到不同服务端发来的数据,用来区分和隔离不同流量,避免站点过多造成数据紊乱

会话层

细心的朋友会发现以上三层是不会考虑数据是如何传输,只负责接收到的数据,软件层面归其这上三层;

传输层:重点掌握 TCP/UDP 协议

发送方在传输大容量文件时,针对于传输介质的速率影响,会对数据进行分流,分段,分块,接收方在接收到数据后会反馈 ACK 字段来表达各种传输状态,最后重组完整数据;

传输层

网络层: 数据在传输的过程中,承担跑腿任务的路由器在接收到数据,如何转发数据,从而高效的转发数据,这就是网络层涉及到的

数据传输距离会经过很多复杂的网络,数据寻址(路由表)后转发到正确的目的地址;

链路层:最后一公里的快递员

解决了传输层和网络层无法解决的问题,就是穿过广域网之后的数据,到达近距离具有交换机的局域网,因为二层交换机是解析不了 IP 报文,它通过 mac 地址来进行转发数据,数据会被封装一个 Mac 地址字段

链路层

物理层 解决了传输介质的问题,偏向硬件通讯

物理层

OSI 的实现过程

在其实现过程离不开数据封装和解封装这个概念;

- 协议数据单元 简称 PDU,数据经过 OSI 七层,每一个层次的具体叫法:

到达上三层叫做 Data;到达传输层叫做数据段;到达网络层叫做数据包;到达链路层叫做数据帧;到达物理层叫做比特;

在日后学习的协议中,TCP 协议处理段,IP 协议处理包 以太网协议处理帧;

协议数据单元

- 数据封装

数据封装过程是从上到下

- 数据解封装

数据封装过程是从下到上

TCP/IP 协议栈

是由多个互联网协议的集合组成,其中以 TCP/IP 协议为主,目前以此模型为主;

TCP/IP历史背景-1

TCP/IP历史背景-2

TCP/IP历史背景-3

TCP/IP模型

TCP/IP模型和OSI模型对比

TCP/IP 协四层模型具体内容

该模型简洁的分为 4 层,学习起来更加轻松;

-应用层 相当于 OSI 的上三层,需要重点掌握图中的协议,安全产品防火墙都是属于应用层;

TCP/IP模型-应用层

-传输层 需要掌握常见协议的端口号;

TCP/IP模型-传输层

-网络层

TCP/IP模型-网络层

-链路层

关于这个协议栈,学习网络安全必须要掌握,学习建议如下:后期要利用抓包工具更加深入的去分析数据包;

TCP/IP学习建议

Ethernet 协议

以太网(Ethernet)局域网的代名词;

以太网概述

-

介质的不同,从同轴电缆发展到以太网线

-

以太网报文的封装结构。

报文中会体现出一个 Ethernet II (代表了第二代以太网协议)的字段,图中目标字段,源字段,类型字段需要掌握

以太网报文的封装结构

因为以太网协议头部很简单,减少消耗宽带资源;

图中数据部分,如果超出了 1500 字节,那么会被切割成多块,再会被打上 Mac 地址头部;

如果不满 46 个字节,剩余空间会被填充 16 个字节即 16 个比特位;

类型:0800 代表了 IP,0806 代表了 ARP;

CRC:校验值,验证完整性;

802.2和以太网封装格式对比

依次展开以太网协议报文

Ethernet II, Src: VMware_04:d9:f1 (00:0c:29:04:d9:f1), Dst: Tp-LinkT_da:ab:5a (94:d9:b3:da:ab:5a) Destination: Tp-LinkT_da:ab:5a (94:d9:b3:da:ab:5a) //代表了目的mac地址,看出来我的网关是什么设备了吧. Address: Tp-LinkT_da:ab:5a (94:d9:b3:da:ab:5a) .... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) .... ...0 .... .... .... .... = IG bit: Individual address (unicast) Source: VMware_04:d9:f1 (00:0c:29:04:d9:f1) //发送者的mac地址 Address: VMware_04:d9:f1 (00:0c:29:04:d9:f1) .... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) .... ...0 .... .... .... .... = IG bit: Individual address (unicast) Type: IPv4 (0x0800) //表示了上层应用

方便日后查看报头的长度:

抓包工具中能看到以太网协议报文的长度

抓包软件简介

- 抓包工具 有很多种,网工常用的是 wirshark。提取码: 9gb5

Wireshark

这里我用 kali 系统中自带的或者用 ENSP 模拟器中自带的,安装时注意不要带有中文路径;

位置在嗅探/欺骗里

在 kali 中,网卡名称是 eth0,打开 wirshark 抓取该网卡流量报文(像心电图一样说明有流量)

选取网卡

在 kaili 中 ping B 站,在 wirshark 中,从上到下,依次是功能区,核心区,报文层次区,编译比特区,最后保存即可;

抓包工具区域

小技巧:将比特区的数值转换成十进制,方便看

wirshark 简单命令

因为在实际抓取的流量是 TCP/IP 协议栈的所有报文,如何用命令显示出自己想要的?

- 过滤广播报文

或者 eth.dstxxxx eth.srcxxxx

eth.addr==ff:ff:ff:ff:ff:ff 过滤二层

- 过滤 IP 目标或源地址报文

ip.dst123.151.79.44 ip.srcx.x.x.x ip.addr==x.x.x.x

ip.src==x.x.x.x

- 过滤端口报文

udp.dstport53,udp.srcportx,tcp.dstport==x

过滤TCP/UDP的80端口

- 关联的正则表达式报文

-

and 与

-

or 或

-

not 非

正则表达式演示目的端口和目的地址

端口

- 代表特定的高层应用程序.

例如某服务器提供很多个应用服务

-

① 远程登录 telnet 服务

-

② 网页服务 http

-

③ dhcp 服务等,不同的应用服务对应不同的程序模块,当数据被发送到服务器后,服务器通过查看端口识别其请求的应用服务,然后将报文送给相应的程序模块来处理。

-

qq 报文 udp 8000 端口 oicq;

-

dns 报文 udp 53 端口

-

http 报文 上网 tcp 80 端口

-

https 加密上网 tcp 443 端口

-

远程桌面 tpkt tcp 3389 端口

-

dhcp 动态获取地址 ( bootp) udp 67 和 68

-

telnet 远程管理和控制 tcp 23

-

ssh 远程控制 tcp 22

-

FTP 文件传输 tcp 20 21

数据包结构

粗浅的来说下: 对于初学者你可以这样理解,数据包就是承载用户应用数据传输的“一辆小车”。 注意:前四层(物理、链路、网络、传输)主要为了将“货物”传送到目标,好比“车头"。 应用层用来放置待传输的“货物”。

-

数据在二层解封装最典型代表是 Mac 地址,数据链路层

-

数据在三层解封装典型代表是 IP 协议 注意:数据转发时源和目标 IP 是不会变的(NAT,VPN 特殊场景除外)

-

数据在第四层解封装最典型的代表是端口,可以理解成一个服务或者程序;

数据包典型模型

数据包是怎么封装和解封装的

-

数据报文是被逐层封装,逐层添加报头(有时称为“首部”)。

-

层与层之间通过端口号、协议号、类型字段进行关联。由于发送端和接收端可能是不同的设备或者不同的操作系 统,因此每个层次之间有必要对报头的格式和类型进行规范,编程人员按照这些规范来编写 操作系统或程序,而这些规范就是我们常说的协议标准。

封装和解封装

子网掩码

英文名:Netmask,定义 IP 地址属于哪个网段,在局域网中通常会用到/24 (255.255.255.0);

-

相同网段互访,不需要配置网关,不需要路由,可以直接访问;

-

不同的网段互访,需要配置网关和路由才可以互访;

-

什么是网关?

网关:default gateway 简称GW

PC 访问互联网三要素:① ip 地址 ② 网关 ( gateway ) ③ DNS(域名解析)。

网关作用:网关相当于缺省路由(默认路由), 当 pc 需要访问其他网段时, pc 需要将报文交给网关处理。相同网段互访 不需要网关。不同网段的 PC 互访时才需要网关。

网关通常是上游路由器的接口 ip 。 注意:网关必须是离 pc“ 最近 ” 的路由器接口 的 ip地址。

我先粗浅说一下子网掩码(不详细解释网络位,主机位等概念)

相同网段 192.168.0.180/24 192.168.0.133/24 /24=255.255.255.0 ∵255代表了8个比特位,3个255代表了24个比特位;两个子网掩码前面3个255是一样的; ∴根据IP地址前面3个数字也是一样的,结果是相同网段; 不相同网段 192.168.0.180/24 192.168.1.180/24 /24=255.255.255.0 ∵255代表了8个比特位,3个255代表了24个比特位;两个子网掩码前面3个255是一样的; ∴根据IP地址前面3个数字有了差别,结果是不同网段; 相同网段 192.168.0.180/16 192.168.10.3/16 /16=255.255.0.0 ∵255代表了8个比特位,2个255代表了16个比特位;两个子网掩码前面2个255是一样的; ∴根据IP地址前面2个数字是一样的,子网掩码也是一样,结果是相同网段;

问题

192.168.80.5/16 和 192.168.82.5/16 能互相通信吗?

子网掩码都是/16,因此属于两个相同网段,因此可以互通

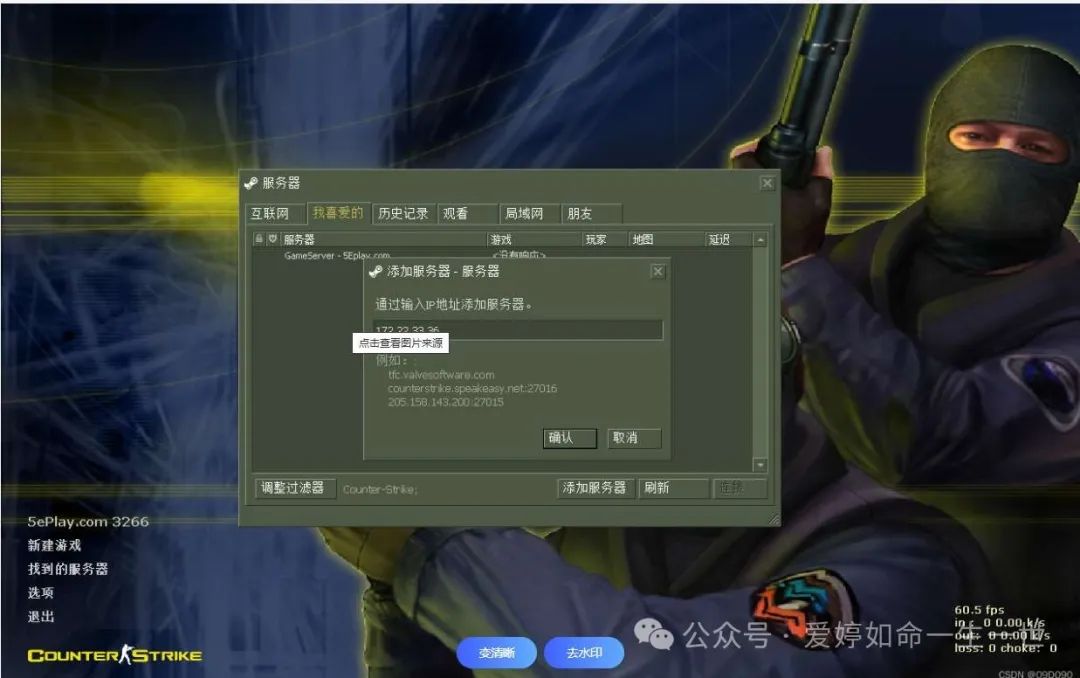

子网掩码的作用之一可以判断在哪个网段内,就像之前打CF局域网组网一样

MAC 地址

对IP的逻辑地址,Mac地址理解成一个物理地址,是固化在网卡上面一串不可更改的,物理地址全球独一无二;

例如: 00-21-CC-CF-1D-28 (16 进制) 总长度 48bit 前 24bit 代表厂商标识 OUI–组织唯一标识,需要收费。

-

计算机每块网卡都有一个独一无二的 mac 地址.

-

路由器的每个接口都有一个独一无二的 mac 地址。

-

普通交换机所有接口共享一个主板 mac,交换机对数据传输来说是透明的,数据经过交换机转发时无需更改 mac。(二层透传:理解成①交换机加电后直接使用,②数据包传输不做改变)

它的作用是寻址,mac 地址总长度 48 个比特位,Mac 地址是唯一的,和网卡绑定,当然虚拟 mac 除外。

二层交换机转发数据是根据 mac 地址转发,而路由器转发数据依据路由表(IP 地址) -

如何查看 mac 地址?

在kali中,查看网卡的具体信息;

windows下CMD查看mac地址

思科模拟器下,鼠标悬停设备看到mac地址

思科模拟器下用命令查看

- mac 地址能修改吗?

也可以在软件层面修改;在客户端DHCP状态下,获取不到地址,修改mac地址可以解决该问题;

在硬件下烧录mac地址

- 有了 IP 为什么还要 MAC?

IP 地址属于逻辑地址,可以进行人为配置和规划,可以分网段(分层次),以便于更好的寻址。而 MAC 地址,固化在网卡上面,不能更改(尤其是一些摄像头、打印机等弱终端设备)。

虽然 mac 地址中 OUI(厂商标识)在某种程度上具有一定的层次性,但是携带mac 地址的主机在哪个地方使用并没有规律(计算机中网卡物理地址不固定)所以 mac 地址不能算做有层次的地址。正因如此,虽然 mac 地址是真正负责最终通信的地址,但是在实际寻址过程中,IP 地址却必不可少。

- 怎么保证 MAC 地址的唯一性?

实际网络实现时,可以用 arp 协议将 IP 和 mac 进行映射。

DNS协议

domain name service 域名解析服务;

作用: 将域名(网址)解析成对应的 ip 地址 www.baidu.com-------115.239.211.112 ;

-

方便用户访问互联网资源。

-

DNS 主要解决 IP 地址不便记忆的问题!!

注意: 能上 qq ,但打不开网页,此时多是因为 dns 工作不正常。此时可以尝试将 dns,手动设置为 114.114.114.114 。

打开抓包软件后,ping一下某个网站,通过抓取报文,过滤dns || icmp || ip.src_host == 192.168.0.106能够看到DNS,ICMP等协议的报文;

访问B站后的DNS解析报文

题外话

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,之前都是内部资源,专业方面绝对可以秒杀国内99%的机构和个人教学!全网独一份,你不可能在网上找到这么专业的教程。

内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,200多G的资源,不用担心学不全。

因篇幅有限,仅展示部分资料,需要见下图即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

侵权,请联系删除。

846

846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?