一提到高级渗透测试工程师,大家肯定会觉得这帮人技术肯定牛得不行,纯大佬无疑了。跟他们对线怕不是以卵击石。可是转念一想,他们在工作中到底是怎么操作的呢?会不会有什么独门秘籍没公开,或者一些不为人知的小技巧?如果知道了那我们有没有可能也成为大佬???

好,今天就跟着阿一来看看真正厉害的渗透大佬在处理业务时一般会使用哪些如鱼得水的小妙招。

首先,社会工程学大家绝对知道,什么假冒伪装、反向社工、潜入各大平台啥的,绝对是渗透测试工程师的在行项之一。

别小看那些看似无关紧要的细节,还是大有用处的,虽然在外人眼里好像在摸鱼似的。但是先别急,毕竟是社会工程学,那么你所要“渗透”得目标其中的人物信息、人物关系那是必不可少的,比如某个公司的组织结构、员工习惯等。还可以通过研究目标公司得各大账号平台,像市面上的某博、某音、某书等等,摸清他们的技术栈和关键人物信息。

这个时候该怎么办呢?假冒伪装就出来了。可以模仿公司内部邮件风格发送"安全更新"邮件,轻松获取大量凭证。有时候,还可以适当使用电话欺骗,利用VoIP伪造来电显示,假装是IT支持套取敏感信息等等操作。不过网络问题再多,也没有人本身存在的问题多滴。

说到信息收集,开源情报(OSINT)也是一个好帮手。

加粗样式

很多人渗透测试新手总想着只要拥有高深的黑客技术,就一定有所突破。其实不然,能简单直接点不好吗?就像咱们平常用的Google语法、Shodan这类搜索引擎,充分利用他们往往能事半功倍。比如使用"site:目标域名 filetype:pdf"可能会发现内部文档;用"intitle:index of"可能会发现目录列表等等,但这只是冰山一角。

就我个人而言,我就经常使用Maltego这样的工具来自动化收集和分析社交媒体信息,或者是用DNSdumpster进行子域名枚举。记得有一次,我甚至通过分析Wayback Machine上的历史网页版本,发现了一个早已被遗忘的包含敏感信息的测试页面,想想都刺激。其他操作的话也有,像利用Shodan不仅能找到开放端口,还能发现物联网设备、工控系统等;结合filters如"org:"、"net:"可以精确定位目标资产;利用工具如DNSdumpster或Sublist3r进行子域名枚举,发现被遗忘的子域;使用Wayback Machine查看网站的历史版本,可能会发现曾经泄露的敏感信息等等都是可以加以利用的。

在技术层面呢,别总指望那些烂大街的工具,有时候自己写个小脚本反而能收获意外惊喜。

不知道大家编程能力如何,干渗透测试还是要会一至两个编程语种哦。我平常就喜欢用Python搞些小玩意,比如写个爬虫专门收集某公司所有子域名的SSL证书信息,或者自动化扫描Swagger API文档寻找潜在的越权漏洞。还有,根据目标特点定制字典这招也很好使,比通用字典的成功率高多了。我还喜欢编写自动化的侦察脚本,一键收集目标的DNS信息、开放端口、Web技术栈等。对于新发现的CVE,我一般会第一时间编写验证脚本,争取在补丁发布前发现vulnerable资产。大家也可以借鉴尝试的。

说到网络协议,这块内容是学习网络安全从事渗透测试的必要知识点。

但是,我发现很多朋友在处理业务时往往会忽略这块的内容,有理论不实践也是浪费技能嘞。

关于这一知识点,在渗透测试中有哪些可利用的地方呢?我经常使用 Wireshark 分析网络流量,时不时还能捕捉到未加密的敏感信息传输。深入了解 DNS、LLMNR、NBT-NS 等常见协议的工作原理,也能帮助你设计出更具威胁性的中间人攻击策略。我记得有一次,我利用 DNS 隧道技术,在一个高度受限的网络环境中成功建立了 C2 通道,大大提升了渗透速度。

学会伪装你的流量也是个超级实用的技巧。

很多新手在渗透测试时总会被对方的IDS/IPS拦截,反复尝试反复被拦截,雷打不动的渗透测试结果。遇到脾气暴躁的估计直接摆烂不搞了。别慌,其实这块处理不难,只要你稍加注意,就能让你的探测行为看起来像普通用户。

大家不妨试试模仿正常浏览器的行为,甚至在请求中加入一些随机延迟,这样就能有效规避大部分检测系统。针对不同场景适当使用代理链或者Tor网络来隐藏真实IP。你要是更厉害点,那可以使用域前置(Domain Fronting)来隐藏C2服务器,或者利用Steganography将payload隐藏在图片中传输也是可行的。

接下来咱们扯扯后渗透阶段,作用也很大。

很多人在渗透测试过程中,以为拿到shell就大功告成,nonono,这只是万里长征第一步,接下来才是真正意义上的“全军出击”。

不知道大家怎么看待无文件攻击,反正我自己就特别喜欢玩,就是尽量不在目标系统的磁盘上留下痕迹,大大降低被发现的风险。像PowerShell或内存加载的方式执行工具,还有在域环境中玩Kerberos金票或者DCSync攻击。简直不要太爽。记得有次我就是用这招直接拿下了整个域的最高权限,客户的安全团队找了好久才发现端倪。

当然了,后渗透阶段的其他技巧还包括使用WMI事件订阅建立持久性后门,利用DLL侧加载绕过应用白名单,以及使用AMSI绕过技术逃避PowerShell的安全检测。

权限提升也是一个有趣的话题。

除了常见的内核漏洞利用,我还喜欢研究一些冷门的提权方法。比如利用计划任务、滥用AlwaysInstallElevated策略,或者通过DLL劫持来提权。有次我甚至利用了打印机驱动的漏洞成功提权,这种冷门但有效的方法往往能让防守方措手不及。好玩好用还刺激,大家也可以试试。

最后就是物理安全。

这块内容具体涉及哪些就不多说了,各有各的造化小技巧,很行,具体不扯哈直接pass。

上述这些渗透测试小技巧是不是看起来有点简单,觉得原来是这样啊,那我岂不是也会。放心你可以的,渗透测试要善于利用周边小细节,毕竟细节决定成败这句话也不是空穴来风的。但是咱们得明白一个道理哈,那就是这些技巧的运用必须在合法和道德的框架内进行。我们的目标是帮助客户提高安全性,而不是滥用这些知识。别太过于上头把自己给搭进去了嘞。

总而言之,如果你对网络安全感兴趣,想从事渗透测试行业,不如直接开始行动。期间如果遇到学习上的问题,也是可以滴滴我们阿一的。大家加油。

题外话

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

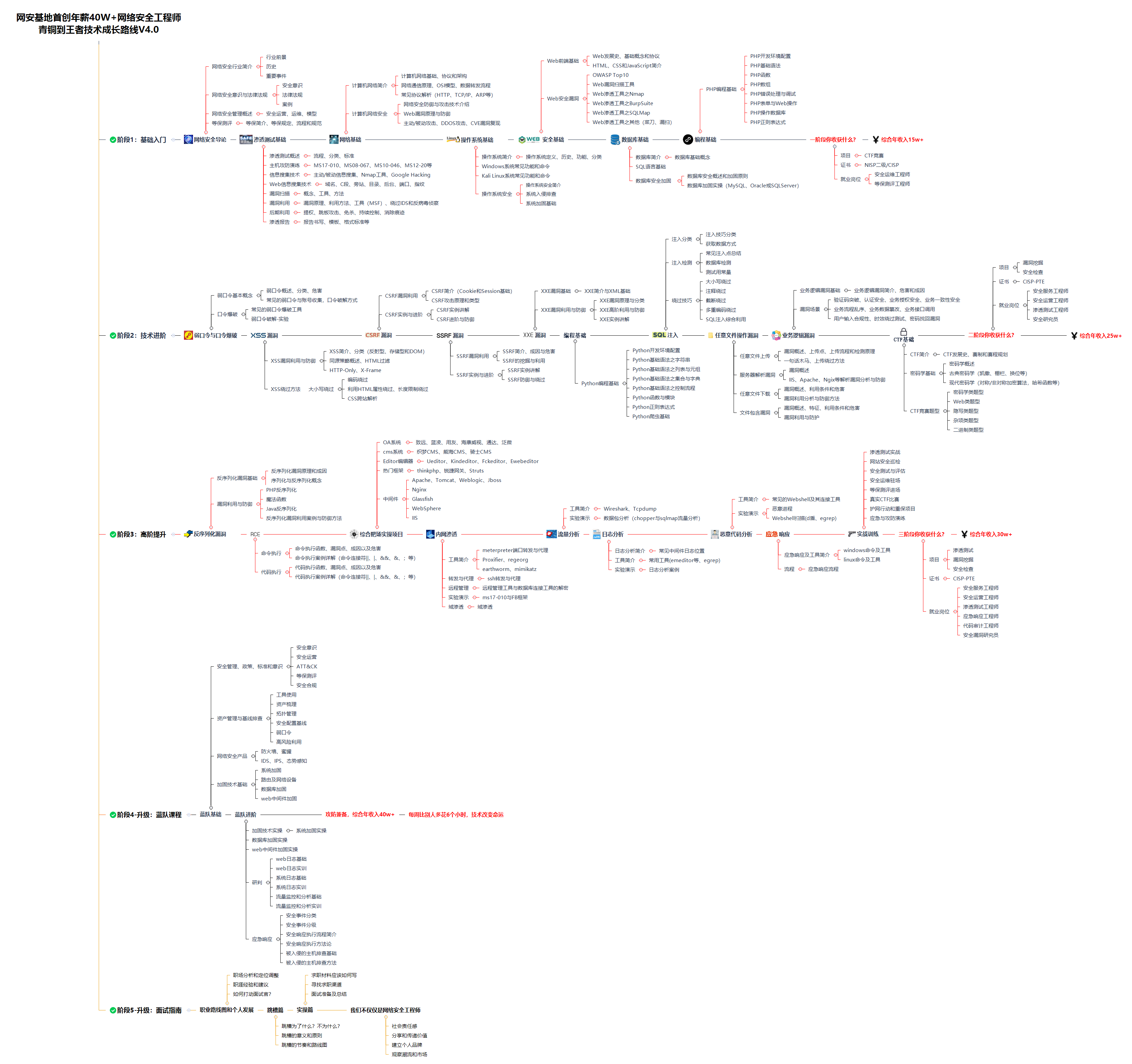

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

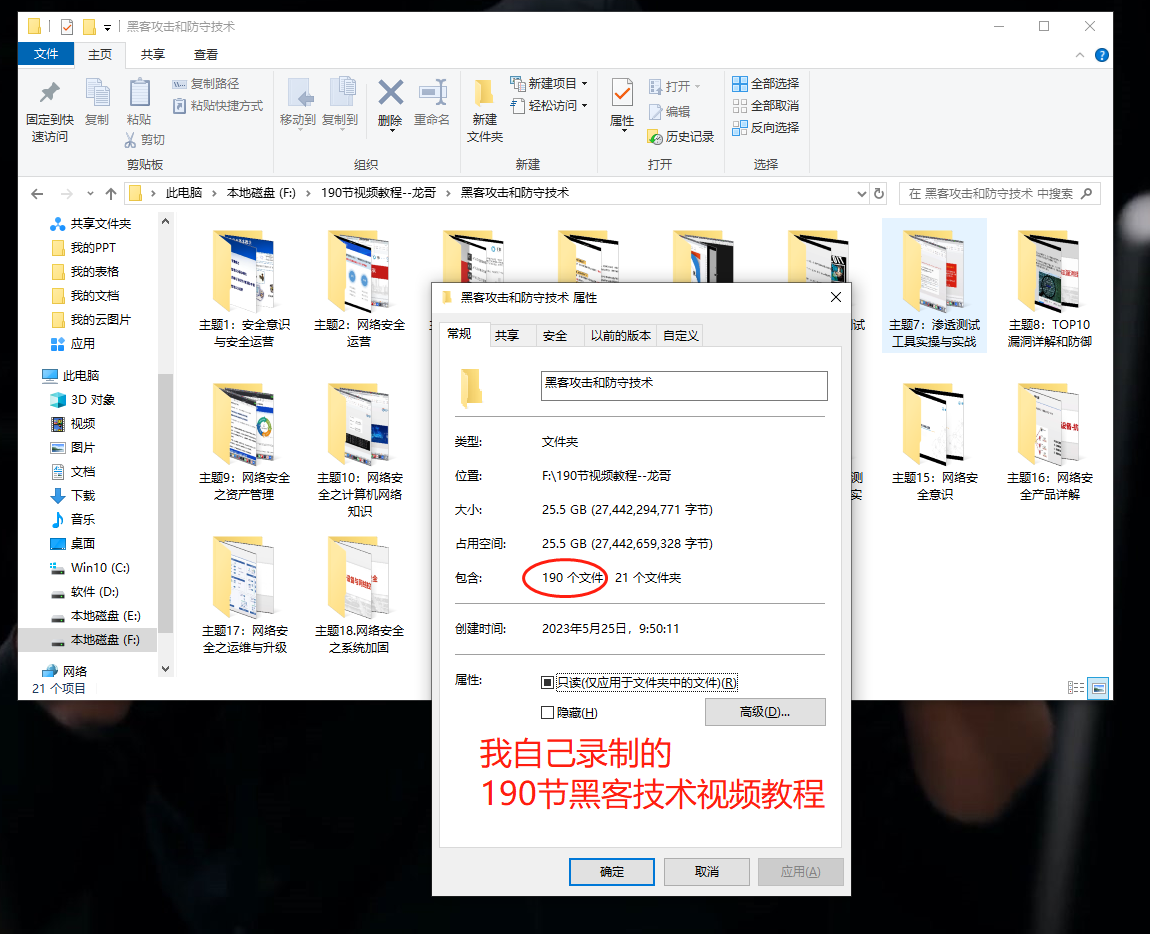

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?