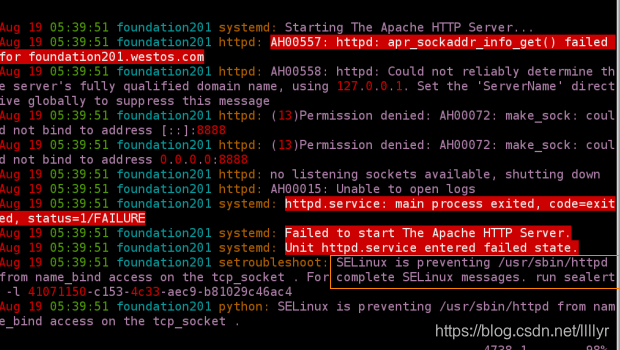

- 我们在部署服务时会遇到如下问题:当selinux为强制模式时,修改服务端口号(如:apache服务端口为8888 vim /etc/httpd/httpd.conf)当我们重启服务时发现重启失败(重启apache服务时 无法重启服务,)这是因为selinux端口标签中不存在我们所修改的端口号(不存在8888端口)

- 这是我们需要为selinux端口标签添加新的端口号或者将服务端口修改为selinux标签中存在的端口,方可解决问题!

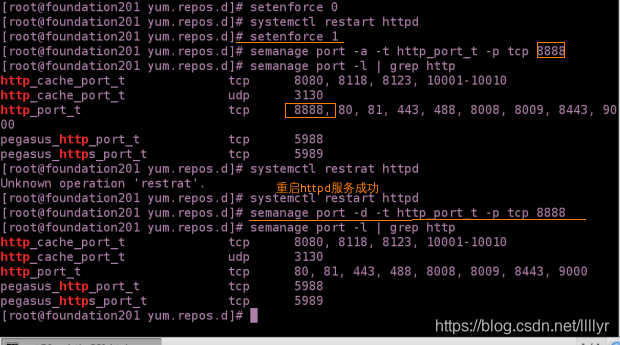

(为selinux添加8888端口标签,再次重启服务,重启成功)

管理SELinux端口标签

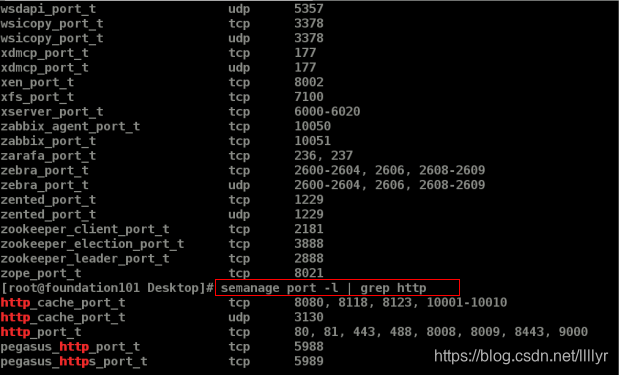

(1)列出SELinux端口标签 :

semanage port -l

(2)添加SELinux端口标签 :

semanage port -a -t http_port_t -p tcp x

(3)删除SELinux端口标签 :

semanage port -d -t http_port_t -p tcp x

本文介绍SELinux在服务端口修改后的重启失败问题及解决方法。通过添加或修改SELinux端口标签,确保服务正常运行。提供semanage命令使用教程,包括查看、添加和删除端口标签。

本文介绍SELinux在服务端口修改后的重启失败问题及解决方法。通过添加或修改SELinux端口标签,确保服务正常运行。提供semanage命令使用教程,包括查看、添加和删除端口标签。

900

900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?