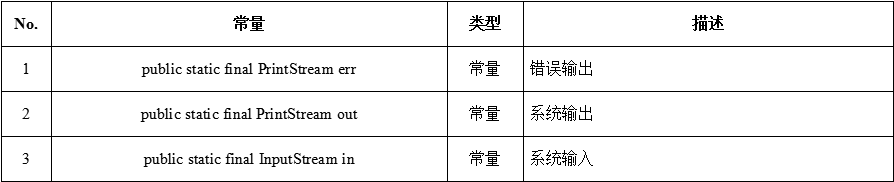

System类的三个IO常量

历史遗留问题:System类由于出现较早,存在命名不标准的问题,这里的out,err,in三个全局名称全是小写。

范例:实现信息输出

public class JavaIODemo426A {

public static void main(String[] args) {

String msg="错误信息";

System.out.println(msg);

System.err.println(msg);

}

}

执行结果

错误信息

错误信息(红色字体)

两者本质一样,但是输出字体颜色不同,更方便找问题

范例:使用System.in实现键盘数据输入

package com.lxh.sixteenchapter;

import java.io.IOException;

import java.io.InputStream;

public class JavaIODemo426B {

public static void main(String[] args) {

InputStream input=System.in; //键盘输入流

System.out.println("请输入信息:");

byte data[]=new byte[1024];

try {

int len=input.read(data);

System.out.println("输入内容为"+new String(data,0,len));

} catch (IOException e) {

e.printStackTrace();

}

}

}

执行结果

请输入信息:

516515

输入内容为516515

本文深入探讨了Java中System类的三个核心IO常量:out、err和in,通过实例展示了如何使用这些常量进行信息输出及键盘数据输入。特别强调了out和err在输出颜色上的区别,以及如何利用System.in读取键盘输入。

本文深入探讨了Java中System类的三个核心IO常量:out、err和in,通过实例展示了如何使用这些常量进行信息输出及键盘数据输入。特别强调了out和err在输出颜色上的区别,以及如何利用System.in读取键盘输入。

174

174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?