1. Shiro 框架

- 是 Java 的一个安全框架.可完成:认证、授权、加密、会话管理、与 Web 集成、缓存等。

- 三个核心组件:Subject, SecurityManager 和 Realms.

- Subject:即“当前操作用户”。但在 Shiro 中,Subject 这一概念并不仅仅指人,也可是第三方进程、后台帐户(Daemon Account)或其他类似事物。仅意味着“当前跟软件交互的东西”。考虑到大多数目的和用途,你可以把它认为是 Shiro 的“用户”概念。Subject 代表了当前用户的安全操作,SecurityManager 则管理所有用户的安全操作。

- SecurityManager:它是 Shiro 框架的核心,典型的 Facade 模式,Shiro 通过 SecurityManager 来管理内部组件实例,并通过它来提供安全管理的各种服务。

- Realm: Realm 充当了 Shiro 与应用安全数据间的“桥梁”或者“连接器”。也就是说,当对用户执行认证(登录)和授权(访问控制)验证时,Shiro 会从应用配置的 Realm 中查找用户及其权限信息。

2. Shiro 主要的四个组件

- SecurityManager:典型的 Facade,Shiro 通过它对外提供安全管理的各种服务。

- Authenticator: 对“Who are you ?”进行核实。通常涉及用户名和密码。 负责收集 principals 和 credentials,将它们提交给应用系统。如提交的 credentials 跟应用系统中提供的 credentials 吻合,就能继续访问,否则需重新提交 principals 和 credentials, 或直接终止访问。

- Authorizer:身份份验证通过后,这个组件对登录人员进行访问控制的筛查,比如“who can do what”, 或者“who can do which actions”。 Shiro 采用“基于 Realm”的方法,即用户(又称 Subject)、 用户组、角 色和permission 的聚合体。

- Session Manager:这个组件保证了异构客户端的访问,配置简单。它基于 POJO/J2SE 的,不跟任何的客户 端或者协议绑定。

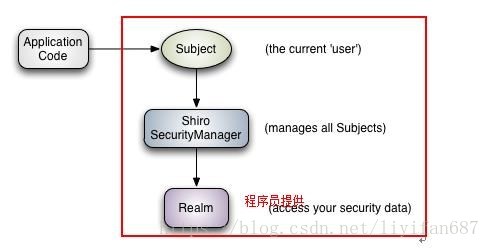

3. Shiro 运行原理

- Application Code:应用程序代码,就是我们自己的编码,如果在程序中需要进 行权限控制,需要调用Subject 的 API。

- Subject:主体,代表的了当前用户。所有的 Subject 都绑定到 SecurityManager, 与 Subject 的所有交互都会委托给 SecurityManager,可以将 Subject 当成一个 门面,而真正执行者是 SecurityManager 。

- SecurityManage:安全管理器,所有与安全有关的操作都会与 SecurityManager 交互,并且它管理所有的 Subject 。

- Realm:域 shiro 是从 Realm 来获取安全数据(用户,角色,权限)。就是说 SecurityManager要验证用户身份, 那么它需要从 Realm 获取相应的用户进行比较以确定用户 身份是否合法;也需要从Realm 得到用户相应的角色/权限进行验证用户是否 能进行操作; 可以把 Realm 看成 DataSource,即安全数据源 。

4. Shiro 的四种权限控制方式

- url 级别权限控制

- 方法注解权限控制

- 代码级别权限控制

- 页面标签权限控制

详见网址:https://www.cnblogs.com/cocosili/p/7103025.html

5. 授权实现的流程

1.什么是粗颗粒和细颗粒权限?

- 对资源类型的管理称为粗颗粒度权限控制,即只控制到菜单、按钮、方法,如:用户具有用户管理的权限,具有导出订单明细的权限。

- 对资源实例的控制称为细颗粒度权限管理,即控制到数据级别的权限,如:用户只允许修改本部门的员工信息,用户只允许导出自己创建的订单明细。

总结:

粗颗粒权限:针对 url 链接的控制。

细颗粒权限:针对数据级别的控制。

比如:查询用户权限。

卫生局可以查询所有用户。

卫生室可以查询本单位的用户。

常在 service 中编程实现。

2.粗颗粒和细颗粒如何授权?

- 对于粗颗粒度的授权可很容易做系统架构级别的功能,即系统功能操作使用统一的粗颗粒度的权限管理。

- 对于细颗粒度的授权不建议做成系统架构级别的功能,因对数据级别控制是系统的业务需求,随业务需求的变更业务功能变化的可能性很大,建议对数据级别的权限控制在业务层个性化开发,如:用户只允许修改自己创建的商品信息可以在 service 接口添加校验实现,service 接口需要传入当前操作人的标识,与商品信息创建人标识对比,不一致则不允许修改商品信息。

粗颗粒权限:可以使用过虑器统一拦截 url。

细颗粒权限:在 service 中控制,在程序级别来控制,个性化 编程。

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?