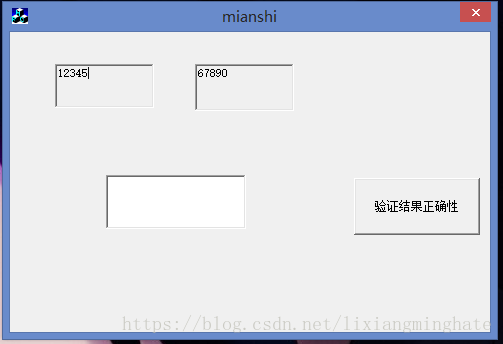

朋友面试,和HR确认过眼神后,HR发了一个CrackMe给他,让他逆向后给出算法和答案。出于练手的目的(刚接触...),我把这个CM要过来,它长这样,嗯,丑陋的MFC工程:

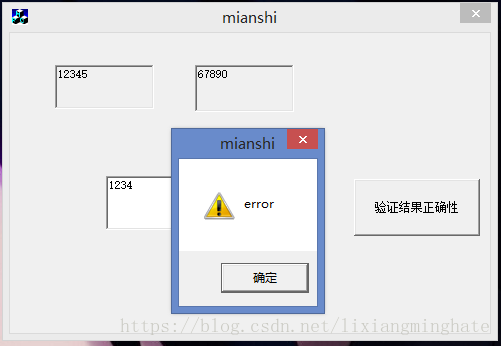

先随便往文本框输入个值,点旁边的Button,得到显示结果的MessageBox:

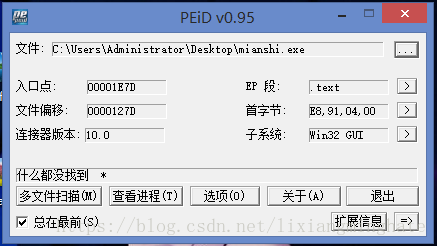

朋友面逆向工程用的CM,可能会带壳吧?用peid查壳,什么都没发现,莫非真有壳?

想来这是我第一次做CM,怯场总不好吧,硬着头皮把CM拖进IDA,发现自己想多了:

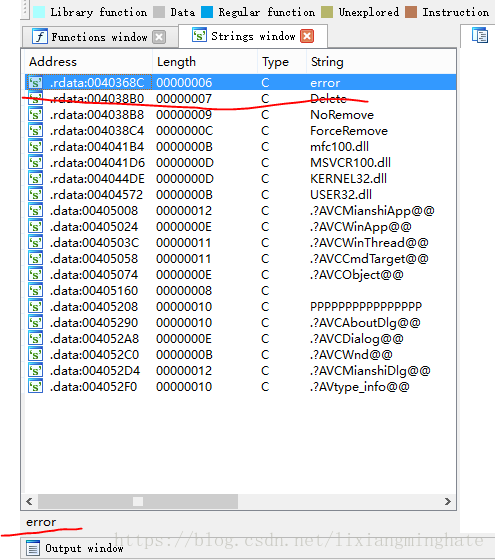

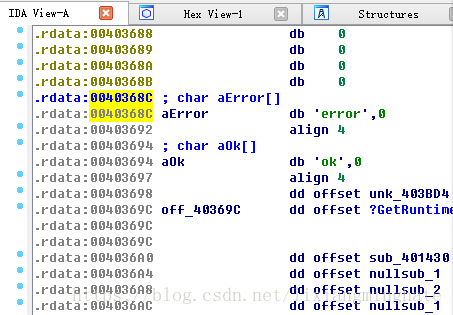

1.字符串"error"随手可以找到,毫无隐瞒的存放在".rdata"区:

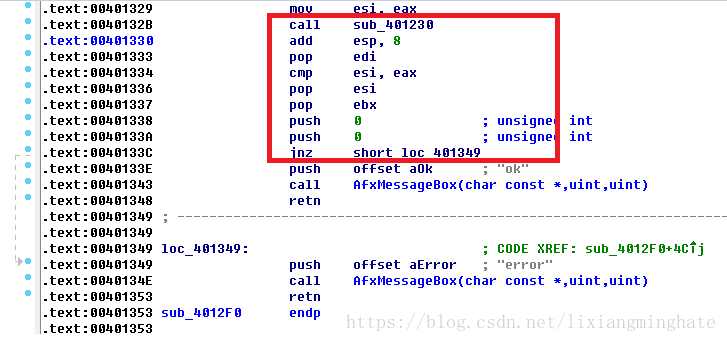

2.点击"Xref to"可以马上定位到对"error"的引用,更重要的,在"error"附近还能看到对字符串"ok"的引用。往上翻,可以看到call/cmp/jnz语句,应该先调用函数进行某种计算,将返回值同输入比较,相同就弹OK框,否则就弹error框。

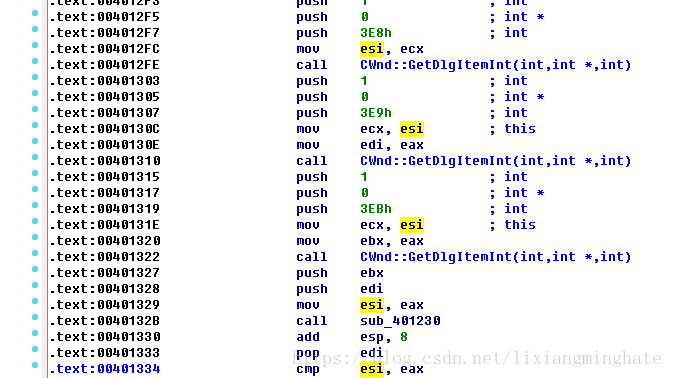

看来这个CM也没有特别刁难我朋友,只是简单刷了一把投简历的。继续正题,cmp esi,eax中的esi来自哪?再往上看看,至少遇到三个GetDlgItemInt----从控件中获得值。正好UI上有3个Edit框,十有八九就是从它们这获得值。至于获得的是什么值,需要动态调试一把。

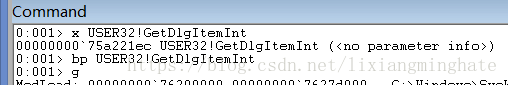

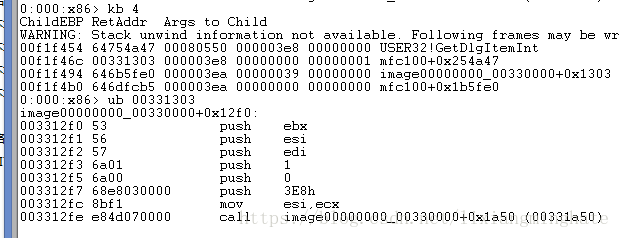

实不相瞒,Ollydbg我不会,那就上windbg,先搜索GetDlgItemInt,然后下函数断点既是:

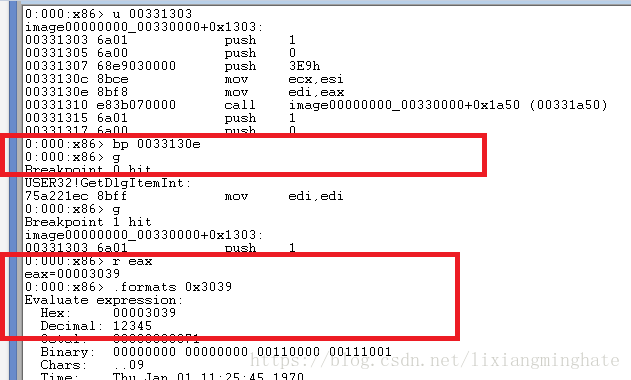

当windbg中断时,查看第一帧调用栈,程序压入的返回地址是0x00331303,反汇编返回地址之后的代码,并再次下断点,用于获得函数返回值:

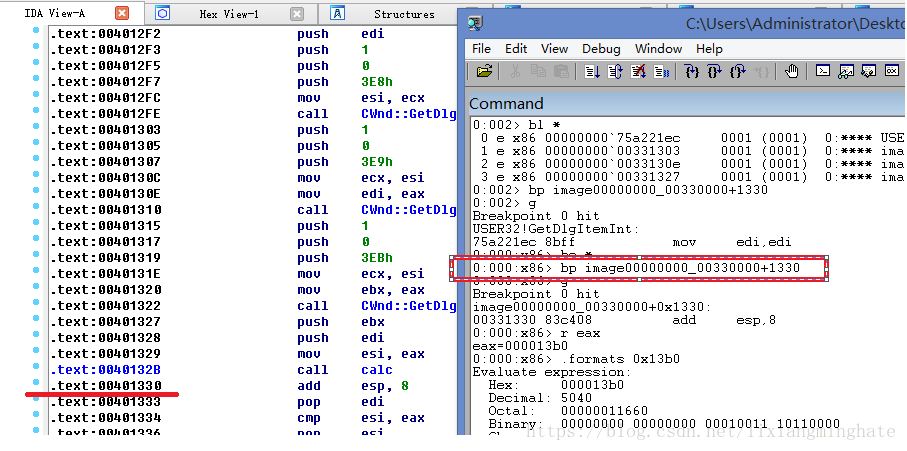

当程序从GetDlgItemInt返回时,获得的返回值是0x3039,16进制kanb看不懂,转换成10进制吧,恩,居然是第一个左上角的Edit框中的值:12345,呵呵。同样的手段,可以知道从左下角的Edit框获得的数值用来和后面call/cmp/jnz进行比较。只要获得call的返回值,就知道能产生OK消息框的数值了。

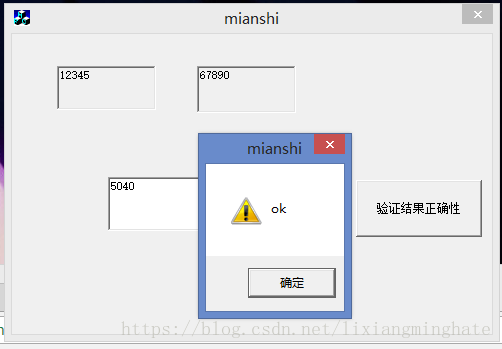

在exe的偏移0x1330处下断点,此时计算已经完成。(0x1330是IDA给出的偏移,IDA一般为32bit程序选择加载基址是0x00400000,把这个偏移加上程序在windbg中的基址,就得到运行时call calc的返回地址。PS:calc是我在IDA中修改的地址名,鬼知道真正的源码中这个函数叫啥)。windbg很诚实的告诉我,calc返回值是5040。呵呵,那就验证一下是否如此?

还真是...算是成功了吧。

后记,calc的算法还是有点复杂的,我用IDA的伪代码插件瞄了一眼,主体是4层循环,循环结束后又先后进行了2次阶乘和移位运算。我直接绕晕在里面,看来我还需要在算法还原上下大功夫。

本文记录了一次破解CrackMe (CM) 的经历。作者通过逆向工程解析了一个简单的CM,介绍了如何使用IDA和Windbg等工具定位关键代码路径,揭示了CM背后的算法逻辑。

本文记录了一次破解CrackMe (CM) 的经历。作者通过逆向工程解析了一个简单的CM,介绍了如何使用IDA和Windbg等工具定位关键代码路径,揭示了CM背后的算法逻辑。

579

579