知识点:

-

政府站群系统属于关键信息基础设施,所以定级为3级。三级信息系统每年至少进行一次等级测评

第三级信息系统应当每年至少进行一次等级测评,第四级信息系统应当每半年至少进行一次等级测评,第五级信息系统应当依据特殊安全需求进行等级测评 -

加盐就是在口令后面加一段随机值,再hash;可以加强口令的安全防护,降低敏感信息泄露风险

-

snort属于网络型的误用检测系统

-

%XX为常见的URL编码

-

容易忘记的端口号

- SSH:22 TCP

- FTP: 20 TCP数据连接;21 TCP 控制连接

- Telnet 23

- DNS 53

-

远程运维可以采用SSH和Stelnet

-

>>>>>>表示向文件中追加内容

-

CC攻击属于Dos攻击的一种,拒绝服务攻击违反信息安全可用性和可控性

-

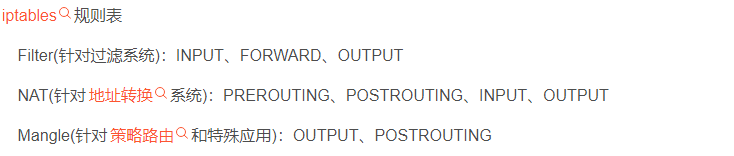

iptables默认实现数据包过滤的表是fiter,包含三条链

-

DNS称为CC攻击的目标是因为它更隐蔽,不易被防火墙和http协议的拦截攻击所拦截

-

Android的安全机制

应用程序层:接入权限限制控制、保障代码安全 应用程序框架层:应用程序签名 系统运行库层:网络安全、采用SSL/TSL加密通信、虚拟机安全、安全沙箱 Linux内核层:ACL权限机制、集成了SELlinux模块、地址空间布局随机化 -

Android的系统应用程序权限信息声明在Manifest.xml中

-

Android四大组件:Activities、Broadcast Receiver、Services、Content Providers的攻击方式

Activities:界面劫持 Broadcast Receiver:短信拦截 Content Providers:目录遍历攻击 -

Android系统的四种存储方式:SharedPerferences、文件存储、ContentProvider、SQLite数据库

-

口令字文件/etc/passwd允许任何用户访问读操作。其文件格式如下:

用户名:密码:UID(用户ID):GID(组ID):描述性信息:主目录:默认Shell 用户id:0:root 1-99:管理预设账号 100-499:服务 500-65535:一般用户 shell默认sh,如果是nologin不能登录系统只能使用FPT、SAMBA;daemon、bin、sync不能远程登录 -

/etc/shadow不能被普通用户读取,默认权限为400

-

RSA基本流程:

参数:p q n φ(n) e d 1.两个大素数 p q,n=p*q 2. φ(n)=(p-1)(q-1) 3.选一个与φ(n)互质的e 4.计算e*d mod φ(n) =1的e 5(n,e)为公钥,(n,d)为私钥 加密:c=m^e mod n 解密:c^d mod n ps:消息m取值必须是整数且小于n -

RSA的秘钥没有与用户的身份捆绑,可能被假冒;RSA签名体制可以实现完整性、真实性、不可否认性

-

Smurf拒绝服务攻击让受害者收到ICMP echo reply包(回送回答报文)

-

缓冲区溢出一般与C语言不对数组进行边界检查的特性有关。

-

对称加密方式存在分发和管理困难的问题,同时不具哈希函数的单向性

-

防火墙中三种数据包处理方式:Accept、Reject、Drop

-

针对弱口令最有效的攻击方式是穷举攻击

-

WannaCry利用WIndows操作系统漏洞

命令:

-

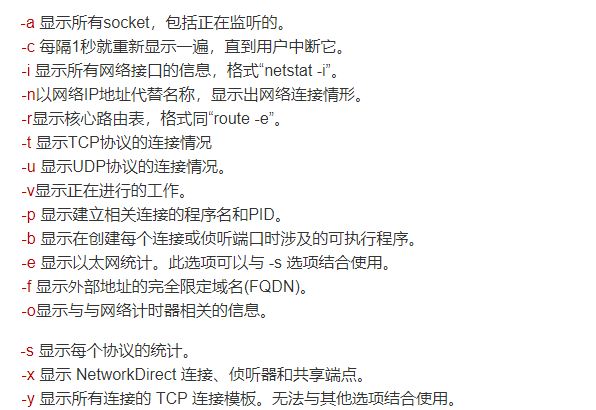

netstat: 命令窗口查看端口开放情况

-

netstat -b:确定DNS流量来源

-

重启SSH :systemctl restart sshd

-

清楚历史记录:history -c

-

iptables防火墙中查看现有规则:iptables -L

-

进制计算机继续发送DNS数据包:iptables -a input -s 19XXXXXXX -dport 53 -j drop

配置操作:

-

华为交换机配置镜像端口:

1.定义一个观察端口 observe port 并编号 2.指定一个物理端口作为其数据来源 3.使用命令port mirror to observe port X -

系统日志/var/log 名称:/var/log/secure

-

linux免密登录修改/etc/ssh/sshd_config

安全威胁对应安全服务:

- 跨站请求伪造:认证服务

- 口令明文传输:数据保密性服务

- Smurf:可用性服务

- 签名伪造:数据完整性服务

- 木马:访问控制服务

内存存储:

-

局部变量、函数的参数按照先后顺序压入栈中;栈由高向低存储

-

堆一般由程序员分配的动态内存,程序结束由操作系统回收;也可以由程序员提前释放

-

全局变量和静态变量存放在全局区中,程序结束后由操作系统回收

-

程序去一般放函数体的二进制代码

-

数据区域BSS区分别存放初始化以及未初始化的的全局变量、静态变量、(常量)

隐私保护技术:

- 基于数据失真的隐私保护技术:随机化过程

- 基于数据加密的隐私保护技术:安全多方计算

- 基于数据匿名隐私保护技术:泛化

SDLC安全开发模型的3个安全措施:

- 使用批准工具:编写安全代码

- 禁用不安全函数:禁用C语言中有隐患的函数

- 静态分析:检测程序指针的完整性

加密模式:

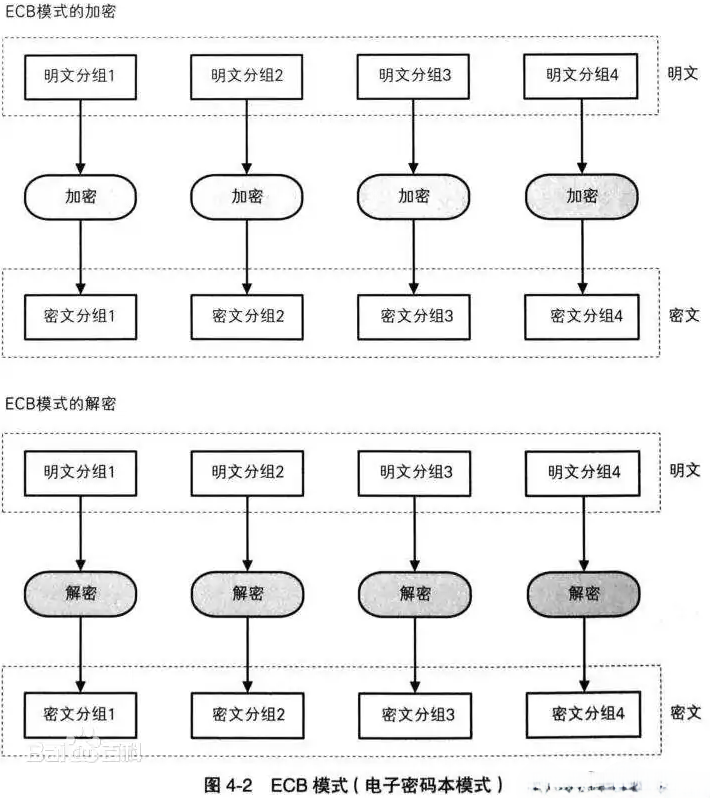

ECB:每组分别进行加密或解密处理;加密方式一致,容易被破解

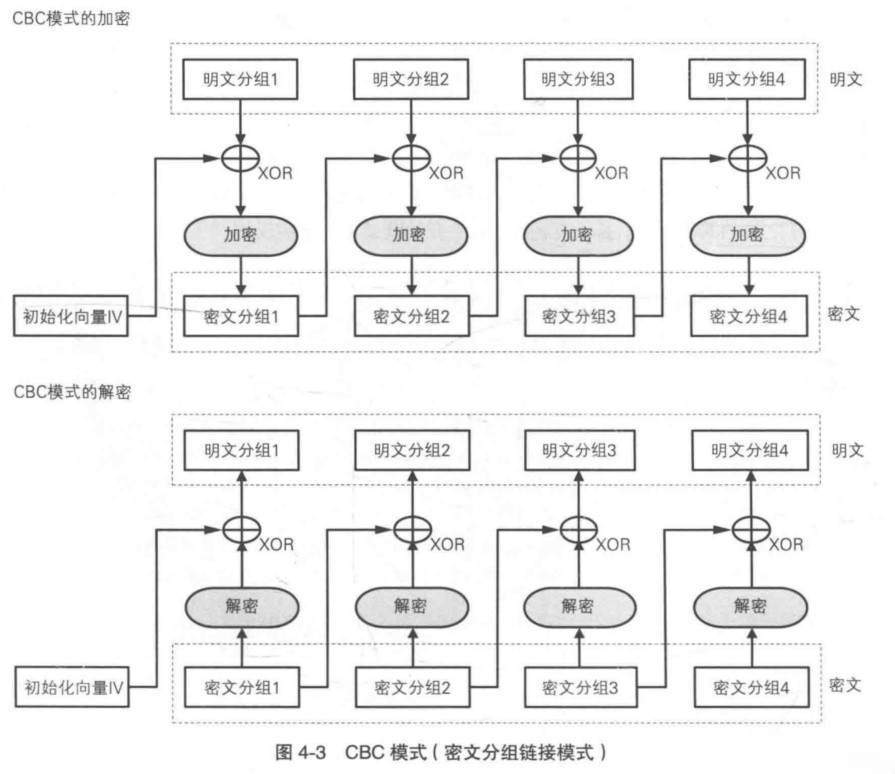

CBC:明文块先与其前一个密文块进行异或,然后再进行加密;加密过程串行,解密可以并行;消息必须是块大小的整数倍

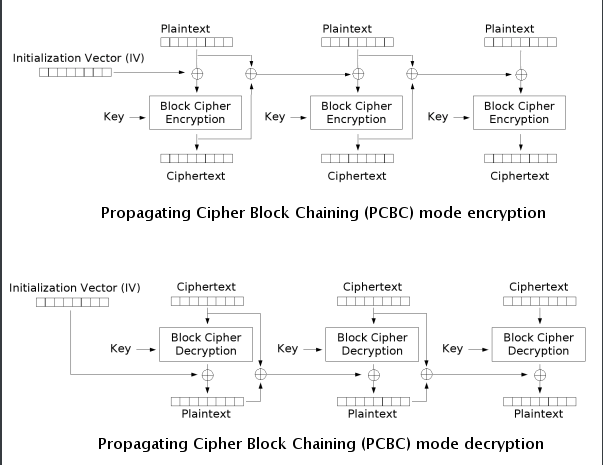

PCBC:除了与密文异或还要与明文异或;加解密都是串行,无法并行化,速度受影响;消息必须实施块大小的整数倍

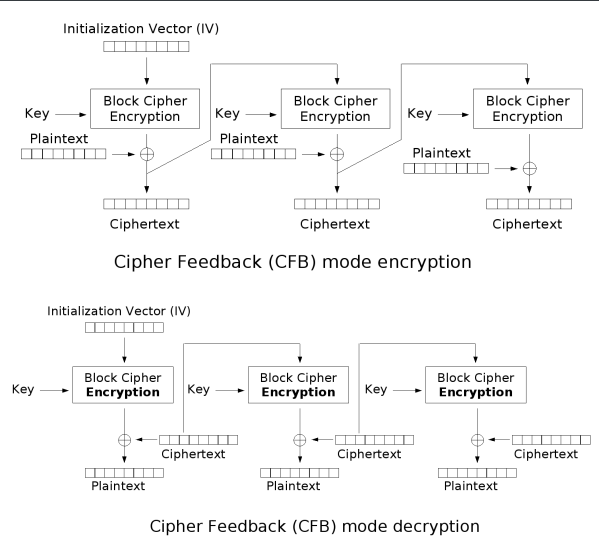

CFB:前一个密文使用秘钥key加密后,与明文异或,得到密文;加密时一个明文块损坏影响多个单元;加密串行,解密并行

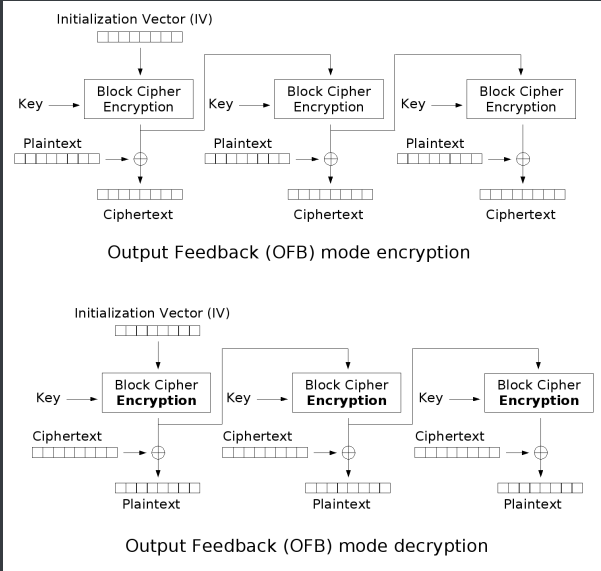

OFB:首先用块加密器生成秘钥流,再将秘钥流与明文流异或得到密文流;加密一个明文单元损坏影响多个单元

1.

2.

3.

本文概述了信息安全领域的核心技术和实践,包括关键信息基础设施的等级保护、口令安全增强、常见网络攻击类型及其防御策略、Android安全机制及组件攻击方式、加密算法原理及应用等。

本文概述了信息安全领域的核心技术和实践,包括关键信息基础设施的等级保护、口令安全增强、常见网络攻击类型及其防御策略、Android安全机制及组件攻击方式、加密算法原理及应用等。

4470

4470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?