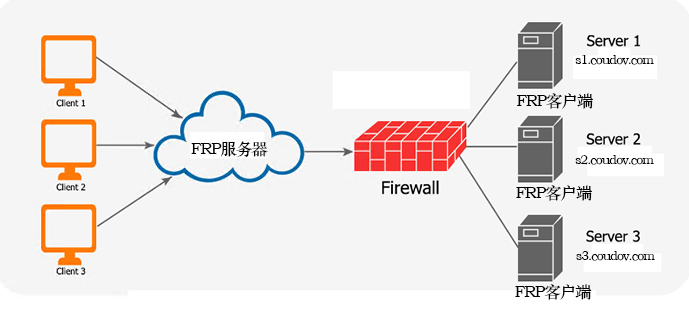

| 之前的教程介绍的frp内网穿透都是用tcp模式,但是tcp模式是直接把端口映射到公网IP上,很容易被扫描爆破,还是存在一定的风险。我们可以使用frp提供的stcp模式来避免公开暴露端口,要求访问者运行一个frpc作为身份认证和流量转发,把访问者的本地端口绑定到内网frpc服务上。不再公开映射内网frpc端口。 |

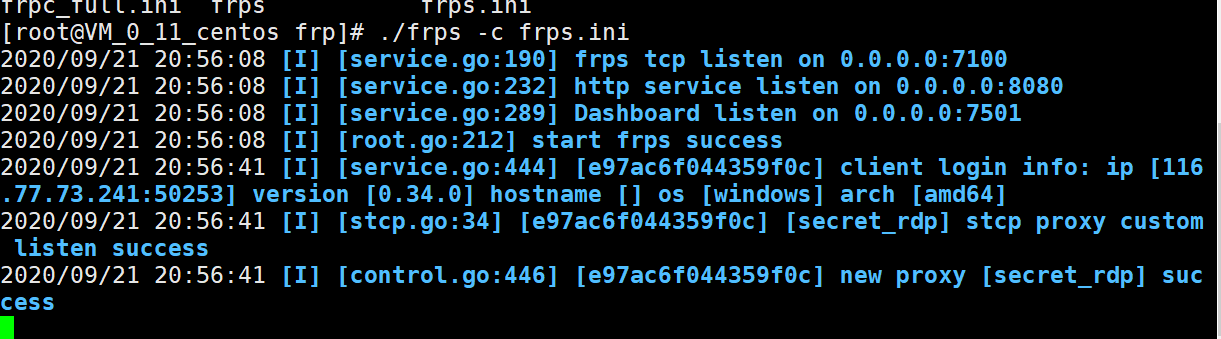

frps配置

作为中间传输的服务器端的frps配置不变,参考之前的文章,如果想自定义其他端口,注意两端的frpc中的"server_addr"、"server_port"参数要一致。frps用到的端口要在防火墙或者宝塔那里放行。

frps.ini

[common]

bind_port = 7100

token=12310086N

dashboard_port = 7501

dashboard_user = admin

dashboard_pwd = admin123

客户端

stcp模式的演示,我们以windwos的远程桌面

本文介绍了如何使用FRP(Fast Reverse Proxy)的STCP模式,通过指定访问者的方式安全地暴露内网服务。详细阐述了frps和frpc的配置,包括内外网的控制端和受控端设置,以及连接建立的过程。这种方法避免了直接将内网服务映射到公网端口,降低了被扫描和攻击的风险。

本文介绍了如何使用FRP(Fast Reverse Proxy)的STCP模式,通过指定访问者的方式安全地暴露内网服务。详细阐述了frps和frpc的配置,包括内外网的控制端和受控端设置,以及连接建立的过程。这种方法避免了直接将内网服务映射到公网端口,降低了被扫描和攻击的风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

76

76