🔥「炎码工坊」技术弹药已装填!

点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

etcd安全架构示意图

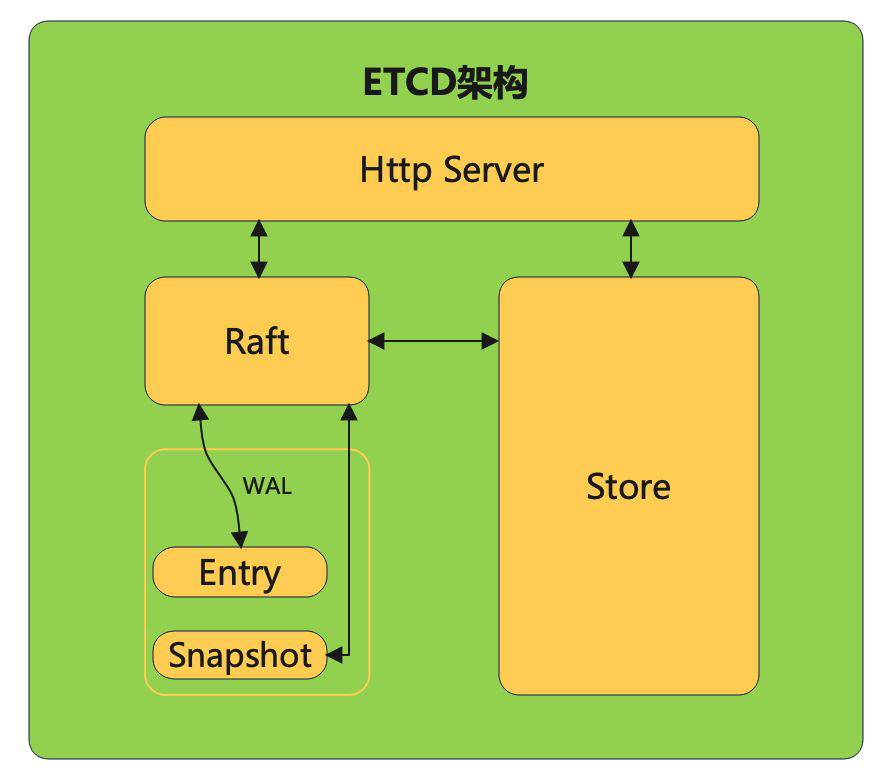

一、基础概念:理解核心组件

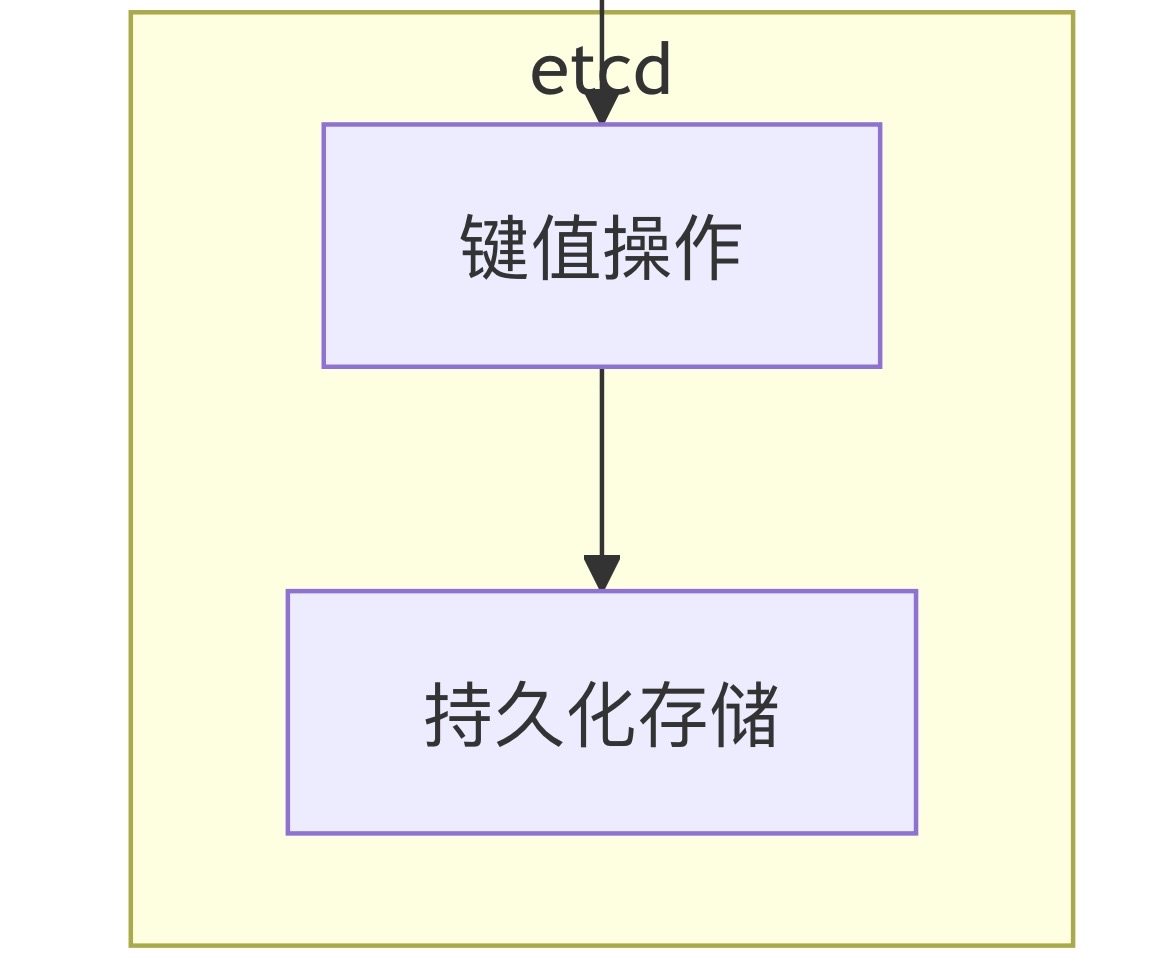

etcd是Kubernetes集群的核心数据库,作为分布式键值存储系统,负责保存集群所有元数据和状态信息。其安全性直接影响集群的整体可靠性。

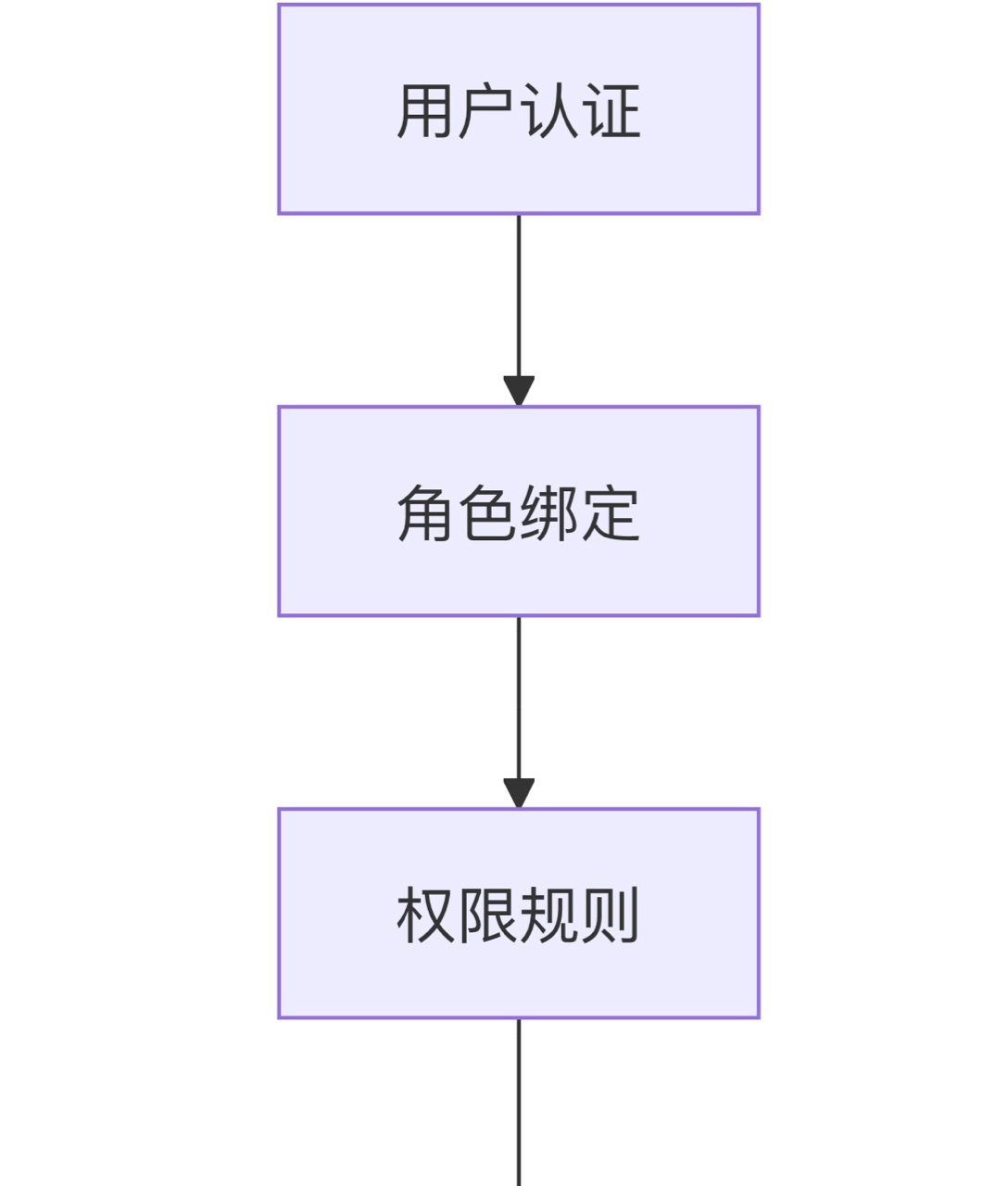

访问控制列表(ACL):通过角色权限管理机制,定义"谁可以对哪些资源执行何种操作"。例如:

etcdctl --user=root:pass role grant-permission root readwrite /registry/*

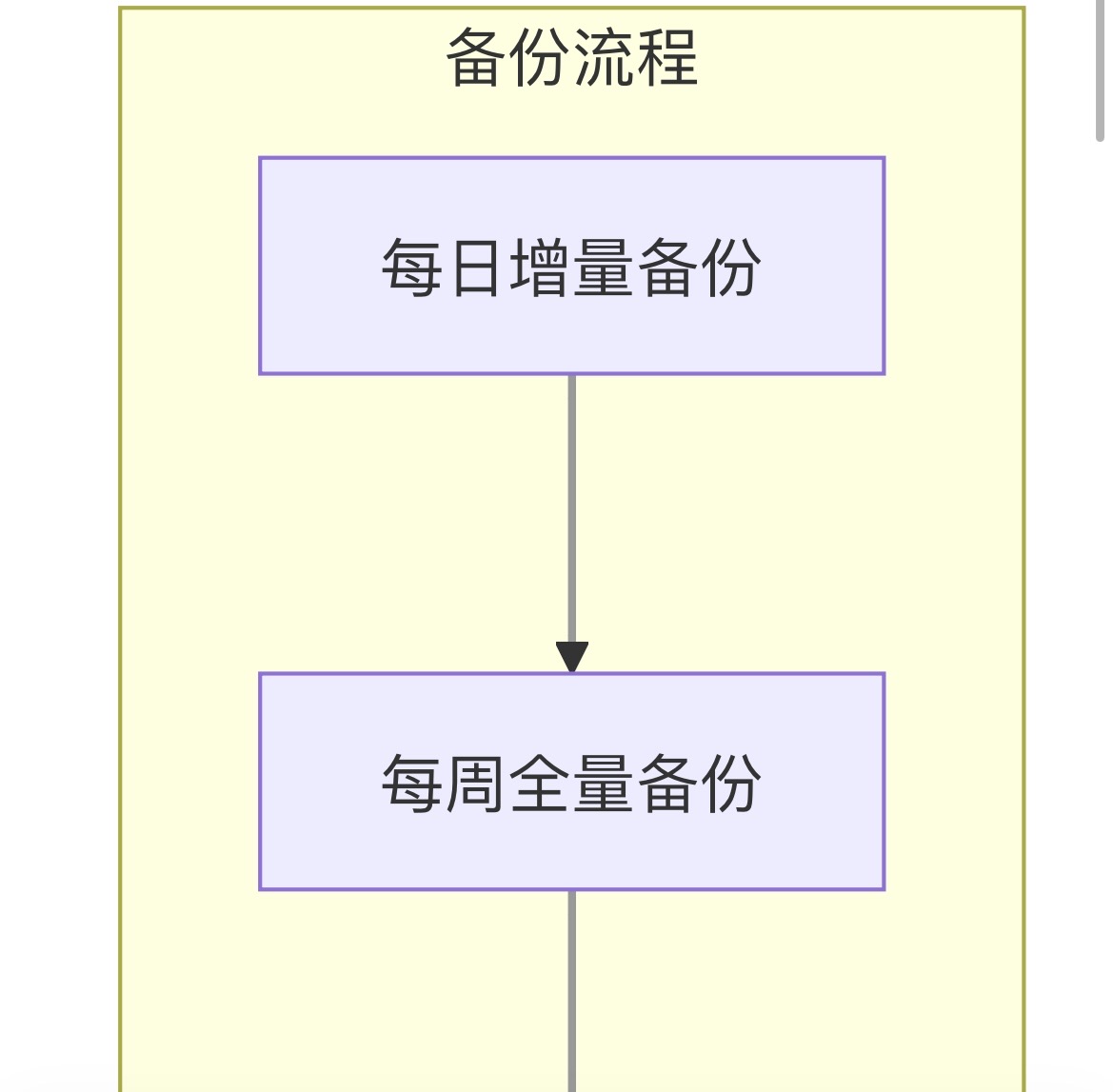

备份机制:通过定期快照保存etcd数据状态,确保在灾难发生时可快速恢复。标准命令:

etcdctl snapshot save backup.db

二、技术实现:权限与备份的实现路径

ACL技术架构

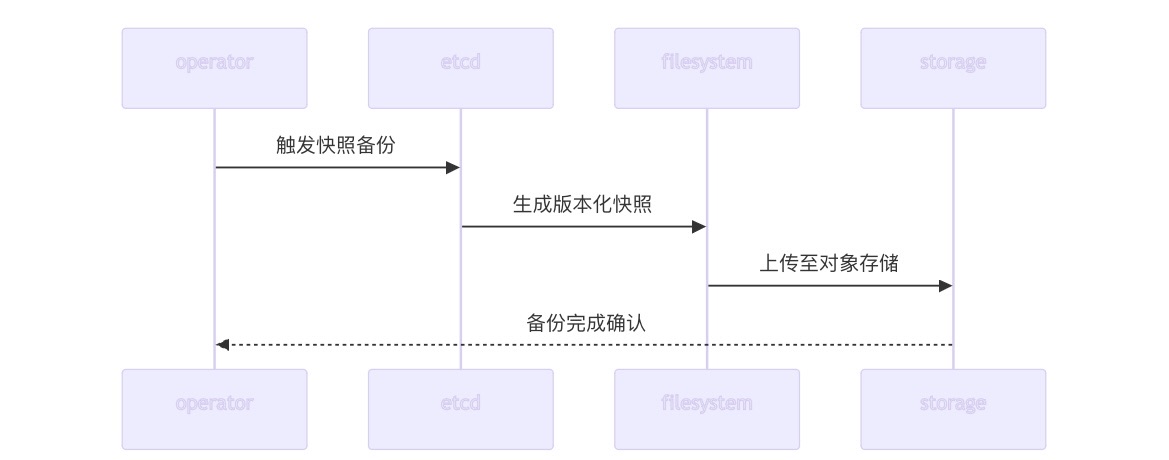

备份技术流程

三、常见风险:四大典型威胁

| 风险类型 | 具体表现 | 影响范围 |

| 权限越权 | 匿名用户读取敏感数据 | 集群元数据泄露 |

| 配置错误 | TLS证书配置不当 | 中间人攻击风险 |

| 数据损毁 | 错误删除关键键值 | 集群不可用 |

| 备份失效 | 快照文件损坏或过期 | 灾难恢复失败 |

四、解决方案:风险应对策略

- 最小权限原则:按需分配权限,禁用默认用户

# Kubernetes RBAC示例 apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRole metadata: name: etcd-reader rules: - apiGroups: [""] resources: ["etcd"] verbs: ["get", "watch"] - 多层加密防护

- 传输加密:强制启用mTLS双向认证

- 存储加密:使用AES-CBC-256算法加密快照

- 版本化备份策略

# 自动化备份脚本示例 DATE=$(date +%Y%m%d) etcdctl --cacert=/etc/kubernetes/pki/etcd/ca.crt \ snapshot save /backups/etcd-$DATE.db

五、工具示例:实用安全工具链

- etcdctl:官方命令行工具

# 检查成员列表 etcdctl --cacert=/etc/kubernetes/pki/etcd/ca.crt member list - Velero:云原生备份解决方案

# 使用Velero创建备份 velero backup create etcd-backup \ --include-resources=etcd.k8s.io \ --snapshot-volumes - Prometheus + Grafana:监控告警组合

# 监控指标示例 - record: etcd_request_rate expr: rate(etcd_request_count[5m])

六、最佳实践:安全运维黄金准则

- 权限管理三要素

- 强制启用身份验证(--client-cert-auth)

- 定期轮换凭证(建议90天周期)

- 实施RBAC策略隔离

- 备份管理四步法

- 监控审计双引擎

- 开启审计日志记录所有API请求

- 设置阈值告警:wal_fsync_rate < 100ms

专有名词说明表

| 术语 | 全称/解释 |

| etcd | 分布式键值存储数据库,Kubernetes的集群状态存储核心 |

| ACL | Access Control List,访问控制列表,用于定义权限规则 |

| RBAC | Role-Based Access Control,基于角色的访问控制模型 |

| TLS | Transport Layer Security,传输层安全协议 |

| mTLS | Mutual TLS,双向认证的TLS加密通信 |

| Velero | 云原生数据备份与迁移开源工具 |

| Prometheus | 时间序列监控指标采集系统 |

| Grafana | 可视化监控仪表盘系统 |

通过系统化的权限管控与多层次的备份策略,结合自动化工具链的持续保护,可构建起etcd数据库的安全防线。建议每季度进行灾备演练,持续优化安全策略,确保云原生环境的核心数据资产安全。

🚧 您已阅读完全文99%!缺少1%的关键操作:

加入「炎码燃料仓」🚀 获得:

√ 开源工具红黑榜

√ 项目落地避坑指南

√ 每周BUG修复进度+1%彩蛋

(温馨提示:本工坊不打灰工,只烧脑洞🔥)

525

525

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?