shiro中的权限最简单的使用就是菜单。

用户---角色---权限/菜单

一、菜单和权限---Permission数据模型

所以我将菜单放到了权限表中,用权限代表菜单。

(1)数据结构如下:

public class Permission {

private static final long serialVersionUID = 6180869216498363919L;

//父节点ID,顶级为0

private Long parentId;

//菜单名

private String name;

//样式

private String css;

//菜单地址

private String href;

//功能类型

//type=1---菜单(1级菜单)

//type=2---功能点(增删改查)(2级权限/菜单)

private Integer type;

//菜单/功能对应的shiro权限

private String permission;

//顺序

private Integer sort;

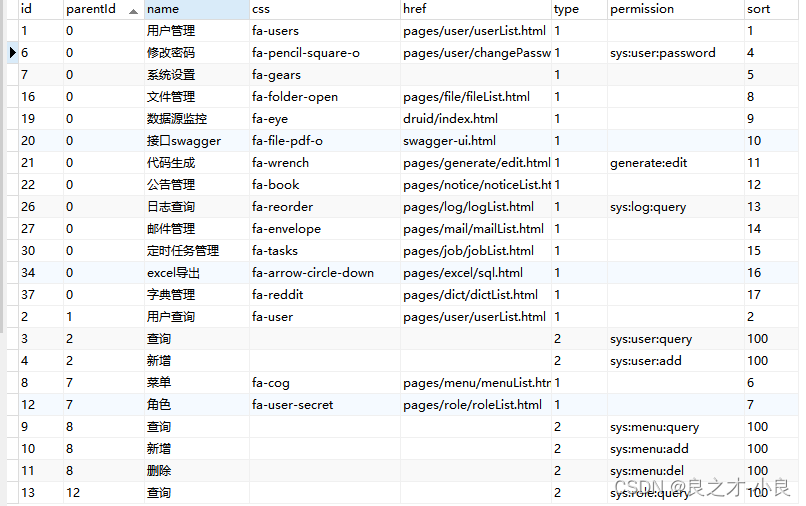

}(2)数据库中存储如下:

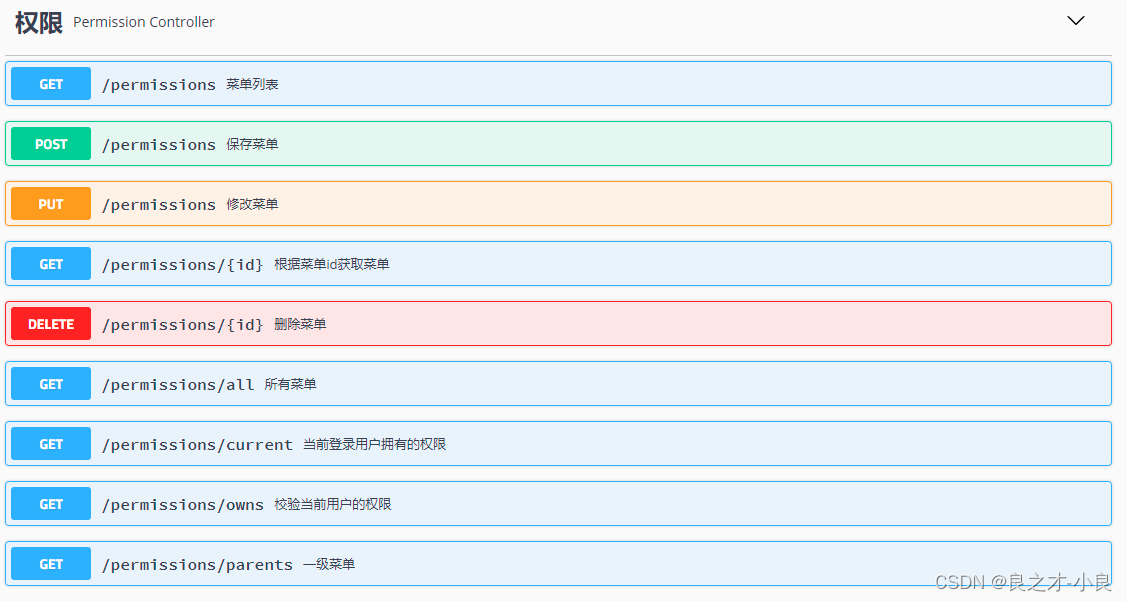

(3)权限接口

(4)设置权限与校验

(4)设置权限与校验

指定进入该方法的权限: @RequiresPermissions("sys:menu:add")

@LogAnnotation

@PostMapping

@Api

本文介绍了如何在Spring Boot中使用Shiro实现权限、菜单和用户的管理。首先,通过Permission数据模型阐述了菜单与权限的关系,详细讲解了数据结构、数据库存储、权限接口和权限校验。接着,讨论了Role数据模型,包括前台和后台的数据结构,数据库关联以及新建角色页面的实现。最后,讨论了用户管理,包括前后台数据模型、数据库关联以及用户与角色的对应关系。

本文介绍了如何在Spring Boot中使用Shiro实现权限、菜单和用户的管理。首先,通过Permission数据模型阐述了菜单与权限的关系,详细讲解了数据结构、数据库存储、权限接口和权限校验。接着,讨论了Role数据模型,包括前台和后台的数据结构,数据库关联以及新建角色页面的实现。最后,讨论了用户管理,包括前后台数据模型、数据库关联以及用户与角色的对应关系。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

859

859

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?