在当今数字化时代,Java Web应用面临着日益复杂的安全威胁,其中反序列化漏洞因其高危害性和广泛存在性而备受关注。本文将深入剖析Java反序列化漏洞的原理与危害,探讨最新的自动化挖掘技术,并提供一套完整的防御策略与实践方案,帮助开发者构建更加安全的Java Web应用。

一、Java反序列化漏洞深度解析

1.1 序列化与反序列化基础

Java序列化是将对象状态转换为字节流的过程,而反序列化则是将字节流恢复为对象的过程。这一机制广泛应用于远程方法调用(RMI)、HTTP会话存储、消息队列等场景。然而,正是这一便利特性为安全漏洞埋下了隐患。

典型序列化代码示例:

// 序列化

User user = new User("admin", "123456");

ByteArrayOutputStream bos = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(bos);

oos.writeObject(user);

byte[] serializedData = bos.toByteArray();

// 反序列化

ByteArrayInputStream bis = new ByteArrayInputStream(serializedData);

ObjectInputStream ois = new ObjectInputStream(bis);

User deserializedUser = (User) ois.readObject();

1.2 反序列化漏洞原理

反序列化漏洞的核心在于攻击者通过构造恶意序列化数据,控制反序列化流程,触发精心设计的方法调用链(Gadget链),最终实现远程代码执行(RCE)等高危攻击。

漏洞触发条件:

-

应用接受外部输入的序列化数据

-

类路径中存在可利用的Gadget链

-

反序列化过程中执行了危险操作

典型Gadget链示例:

// 恶意类定义

public class EvilExample {

public String cmd;

public boolean equals(Object o) {

Runtime.getRuntime().exec(((EvilExample)o).cmd);

return true;

}

}

// HashMap.put方法在反序列化时的调用链

public class HashMap {

Node<K,V>[] table;

public void put(K key, V value) {

key.equals(value); // 触发点

}

}

1.3 漏洞危害与影响范围

Java反序列化漏洞可导致:

-

远程代码执行:攻击者完全控制服务器

-

数据泄露:敏感信息被窃取

-

服务拒绝:系统资源被耗尽

-

权限提升:绕过身份验证机制

受影响组件包括但不限于:

-

WebLogic、WebSphere等应用服务器

-

Spring框架、Hibernate等流行框架

-

Apache Commons Collections等常用库

二、Gadget链自动化挖掘技术演进

2.1 传统挖掘方法的局限性

传统Gadget链挖掘面临两大核心挑战:

-

静态路径激增问题:动态方法调用(如多态、反射)导致代码路径呈指数级增长。仅Object.equals方法的重写类就可能多达数千个,传统自上而下的搜索方式难以覆盖有效路径。

-

复杂对象字段关系:注入对象的字段间存在并行嵌套结构与依赖约束。例如WebLogic漏洞中,利用链需满足特定字段条件才能触发。

2.2 现代自动化挖掘技术

复旦大学Secsys实验室与约翰霍普金斯大学联合提出的JDD(Java Deserialization Detector)方案代表了当前最先进的Gadget链挖掘技术。

JDD技术亮点:

-

自底向上链搜索:

-

将完整Gadget链拆分为以动态方法调用为边界的片段(Fragment)

-

每个片段包含头部(入口方法)、尾部(动态方法调用)及摘要信息

-

搜索复杂度从指数级O(e·Mⁿ)降至多项式级O(n³·M²)

-

-

数据流辅助的Payload构造:

-

通过注入对象约束图(IOCD)描述对象结构与字段依赖

-

结合定向模糊测试生成有效Payload

if (field.getType() == String.class && constraint.startsWith("cmd=")) { mutateField(field, "cmd=calc.exe"); } else if (field.getType() == int.class && constraint.contains("<5")) { mutateField(field, randomInt(0,4)); }

-

-

实验成果:

-

在Ysoserial基准测试中检测到1362条候选链,116条有效(含91条未知链)

-

静态误报率从91.5%降至0%

-

发现fastjson2组件新利用链,影响Sofa、Solon等主流框架

-

三、Java反序列化漏洞防御体系

3.1 输入验证与过滤

最佳实践:

-

避免接受序列化数据作为输入

-

必须使用时,实施严格的白名单验证

-

对输入数据进行签名或加密

代码示例:

public class SafeObjectInputStream extends ObjectInputStream {

private static final Set<String> ALLOWED_CLASSES = Set.of(

"java.lang.String",

"java.util.HashMap",

"com.example.safe.User"

);

public SafeObjectInputStream(InputStream in) throws IOException {

super(in);

}

@Override

protected Class<?> resolveClass(ObjectStreamClass desc)

throws IOException, ClassNotFoundException {

if (!ALLOWED_CLASSES.contains(desc.getName())) {

throw new InvalidClassException("Unauthorized deserialization attempt", desc.getName());

}

return super.resolveClass(desc);

}

}

3.2 运行时防护

-

Java Security Manager:

System.setSecurityManager(new SecurityManager() { @Override public void checkExec(String cmd) { throw new SecurityException("Process execution blocked"); } }); - Agent-based防护:

-

使用Java Agent在类加载时检测危险类

-

动态拦截危险方法调用

-

-

JEP 290过滤器:

-Djdk.serializationFilter=pattern

3.3 架构层面防护

-

隔离反序列化环境:

-

在独立进程或容器中执行反序列化

-

使用特权分离原则

-

-

替代序列化方案:

-

JSON(Jackson/Gson)

-

XML(XStream)

-

Protocol Buffers

-

-

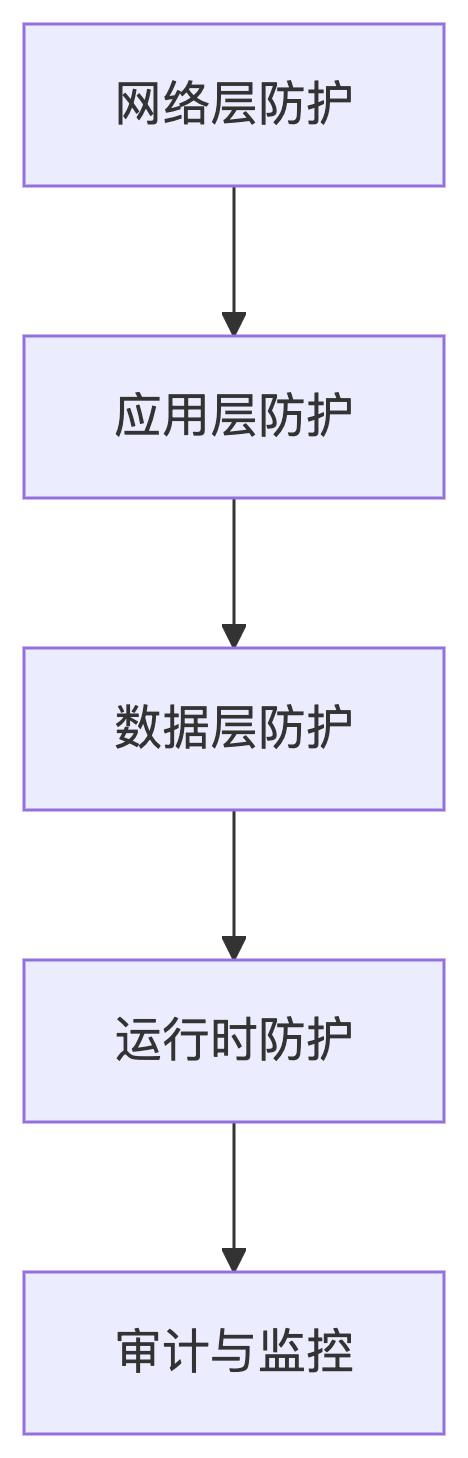

深度防御策略:

四、现代Java Web安全开发生态

4.1 安全框架集成

-

Spring Security增强:

-

最新版本全面支持OAuth 2.1和OpenID Connect 1.0标准

-

Lambda风格配置简化安全策略定义

-

增强的多因素认证(MFA)支持

-

-

Solon框架安全特性:

-

非Java-EE架构减少历史漏洞影响

-

内置安全验证模块

-

轻量化设计降低攻击面

-

4.2 安全开发工具链

-

静态分析工具:

-

SpotBugs(查找潜在安全漏洞)

-

OWASP Dependency-Check(依赖项安全检查)

-

-

动态分析工具:

-

OWASP ZAP(Web应用渗透测试)

-

Burp Suite(API安全测试)

-

-

CI/CD集成:

# 示例GitHub Actions安全扫描

jobs:

security-scan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: Run OWASP Scan

uses: owasp/zap-full-scan@v1

with:

target: 'https://example.com'

4.3 安全编码实践

-

安全设计原则:

-

最小权限原则

-

纵深防御

-

失效安全默认值

-

-

危险API规避:

// 避免使用 Runtime.exec() ProcessBuilder.start() Method.invoke() // 替代方案 SafeProcessExecutor.runWithSandbox() -

安全代码审查清单:

-

输入验证

-

输出编码

-

身份验证

-

会话管理

-

访问控制

-

加密存储

-

错误处理

-

日志记录

-

安全配置

-

1034

1034

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?