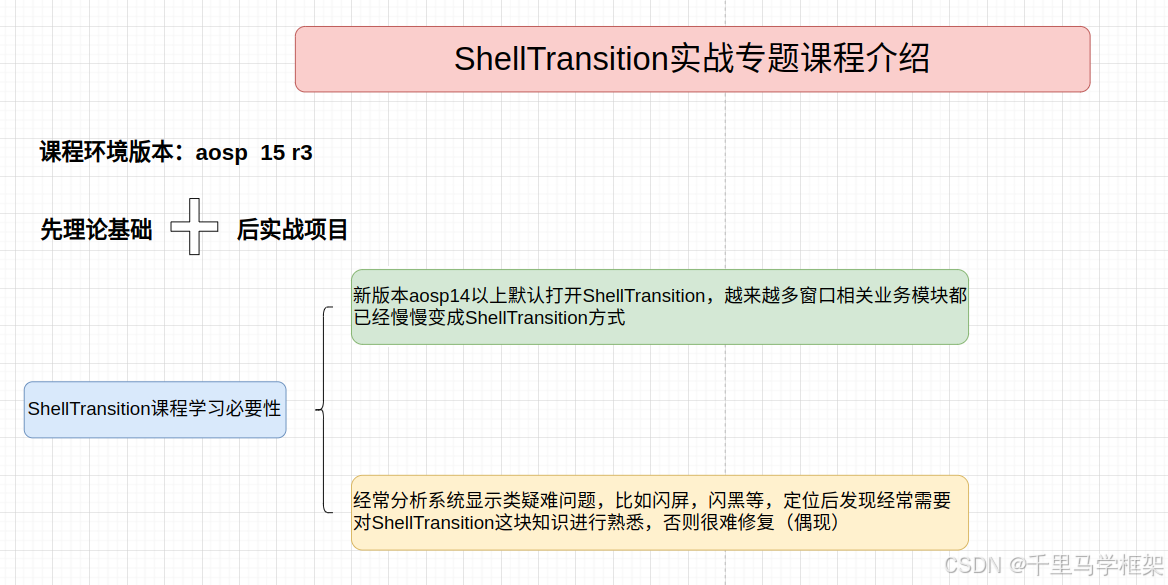

课程背景:

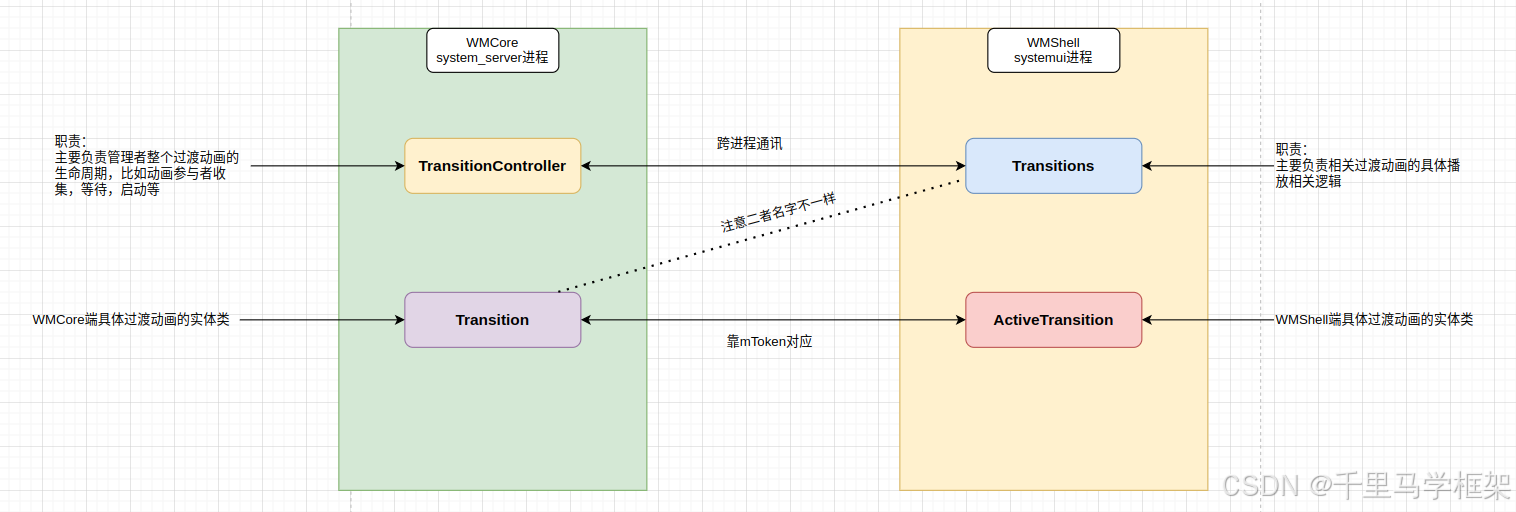

ShellTransition对于做过新版本aosp 14窗口类开发的同学来说其实并不陌生,因为从aosp14开始系统默认打开了ShellTransition开关,所以整个WMS系统中很多业务模块都已经慢慢变成了ShellTransition方式。

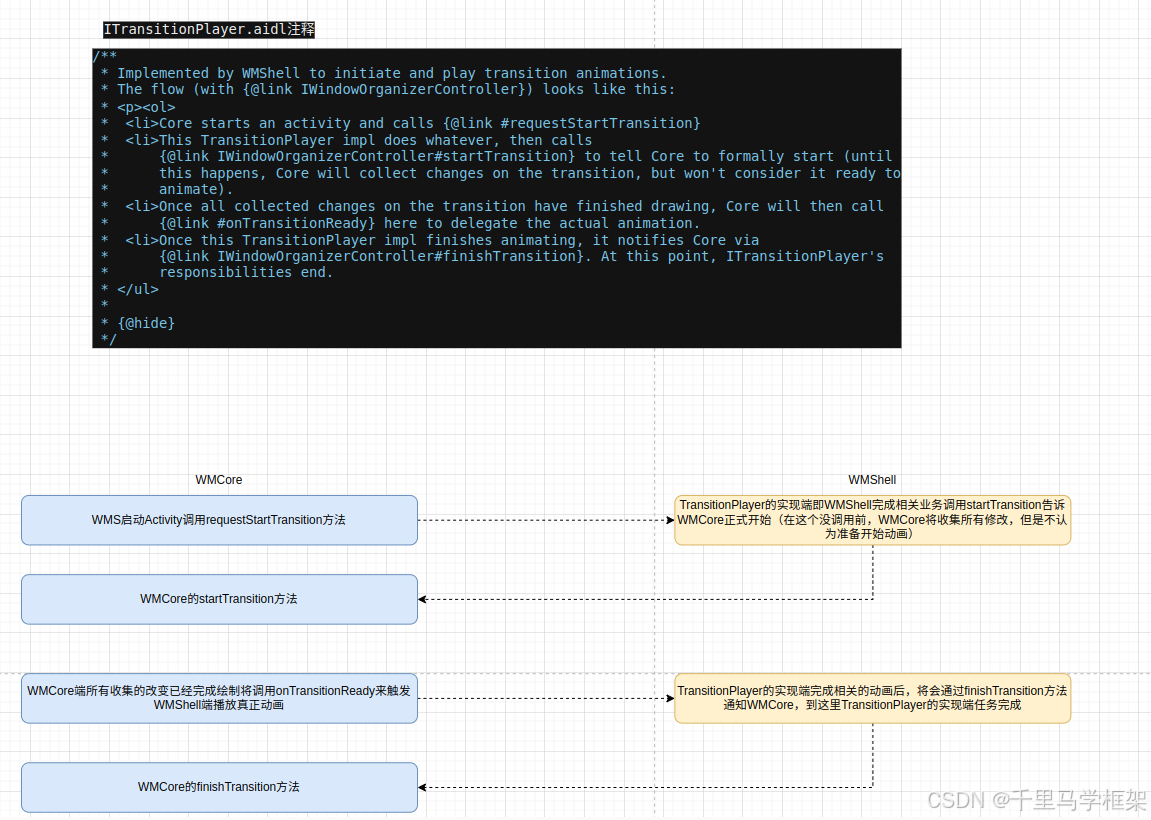

但是ShellTransition的整体理解和剖析其实并不简单,它涉及到了多个进程,而且有多个流程状态,代码量也较大,可能看源码看了半天没不容易搞清楚整个流程的流转。

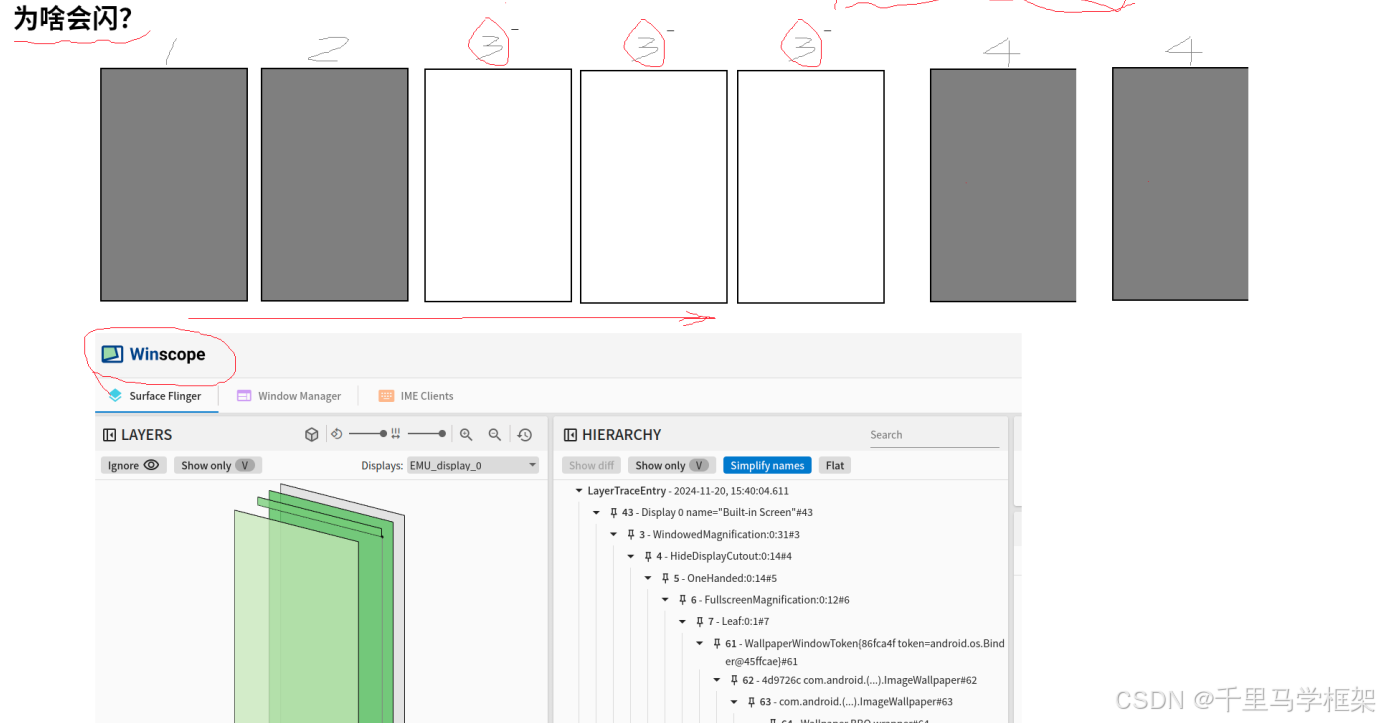

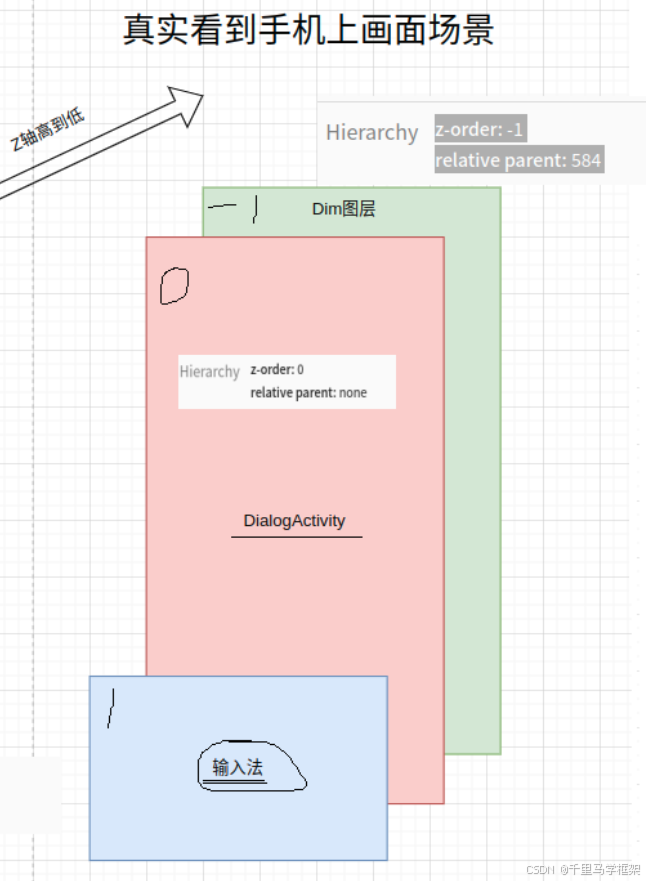

经常在分析系统窗口类相关疑难问题时候,会发现一些闪黑,闪白,闪屏等问题经常都会与ShellTransition那部分的逻辑打交道,这个时候你不懂ShellTransition这块知识流程基本上很难修复这类问题。

总结一下学习ShellTransition的必要性:

1、新版本aosp14开始越来越多业务模块使用ShellTransition了

2、ShellTransition整理代码流程较为复杂,自学难度大

3、窗口显示疑难闪黑,闪屏,等问题都需要深入ShellTransition才可以

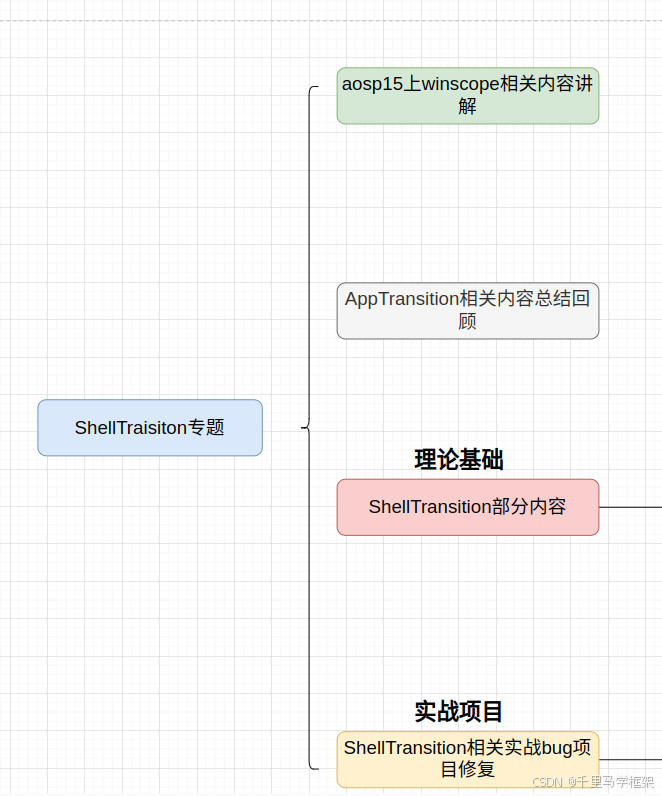

课程相关介绍

课程环境:

最新版本安卓aosp15 分支r3

课程数量:

总计30课时以上

适合人群:

有android相关基础知识,android framework相关基础知识的人群,适合安卓系统工程师,窗口相关工程师要进行提高的,或者企业里面经常要解决一些显示类疑难问题如:闪屏,闪黑,黑屏等人群。

课程知识收益

1、最新的aosp15代码的ShellTransition相关内容的深入剖析

2、深入理解同步刷新等机制及相关的作用

3、aosp15版本winscope相关的高级用法,分析显示类问题高级技巧

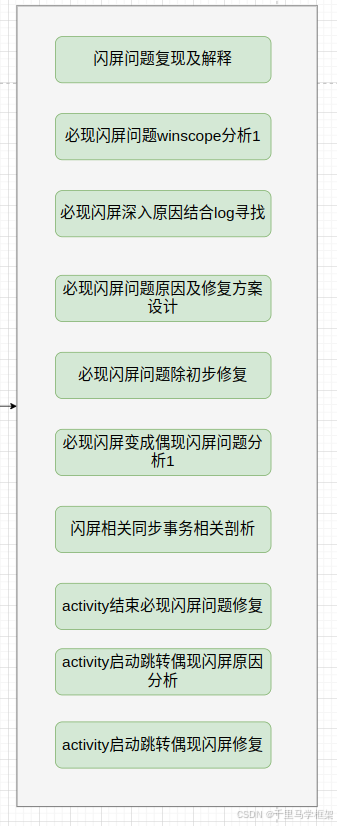

4、闪屏类实战修复,为什么必现问题会被修改成偶现,偶现问题又该如何修复

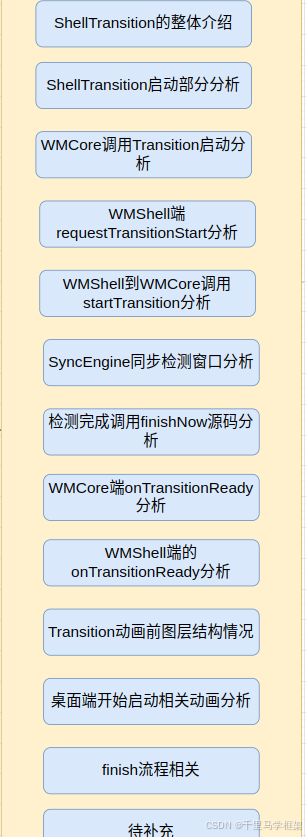

课程相关课表介绍

课程内容相关花絮

文章来源参考:

https://mp.weixin.qq.com/s/ZBKZ6YOzZrRCltgR0FSqxA

更多framework实战干货,请关注下面“千里马学框架”

3136

3136

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?