声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请在公众号【K哥爬虫】联系作者立即删除!

前言

近期,有粉丝私信,说工作中碰到了某团的验证码,他弄了一段时间,还是没能很好的解决掉,希望 K 哥能帮忙看下,出篇文章。对于大伙的疑难站点,我这都会记录到文档中,抽空逐一解决,本期就对该验证码展开逆向分析,仅供学习交流:

逆向目标

- 目标:某团人机验证码

- 网址:

aHR0cHM6Ly93d3cuZGlhbnBpbmcuY29t

抓包分析

使用无痕浏览器,直接打开网址,或者百度搜索某众点评,点进去,都会触发,没有就多试几次,实在不行的话,私信我,发更容易触发的站点。

触发风控,重定向到人机验证码页面后,F12 打开开发者人员工具,刷新网页,抓包分析。

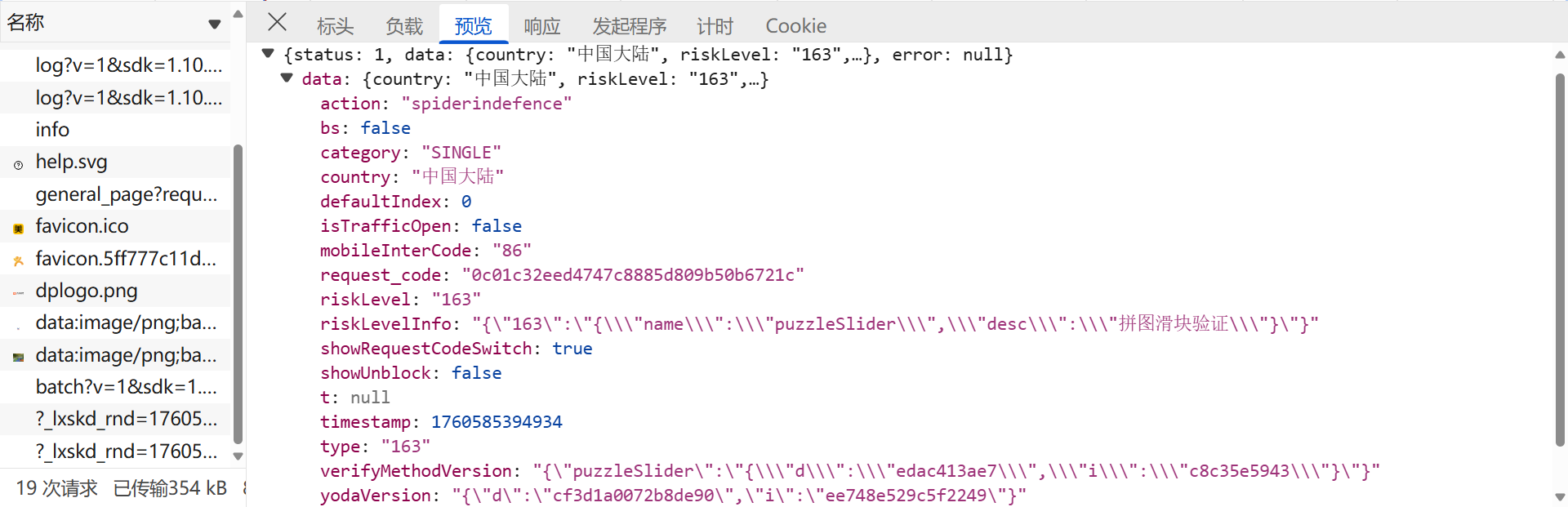

page_data 接口会返回后续加密所需的一些参数,以及触发的验证码类型(type),例如 163 滑动拼图、71 滑条验证、130 图标点选等等。请求参数中的 requestCode 参数,即验证码标识,是目标链接,触发风控后响应返回的,可以考虑用正则等方法提取:

上例为拼图滑块验证的响应内容,滑条和图标点选,会多出两个重要参数,session 和 sign,若有这两个参数,会走不同的加密算法逻辑:

info 接口响应返回 base64 编码的背景、滑块图片,请求参数中有个加密参数 _token,后文会进行逆向分析:

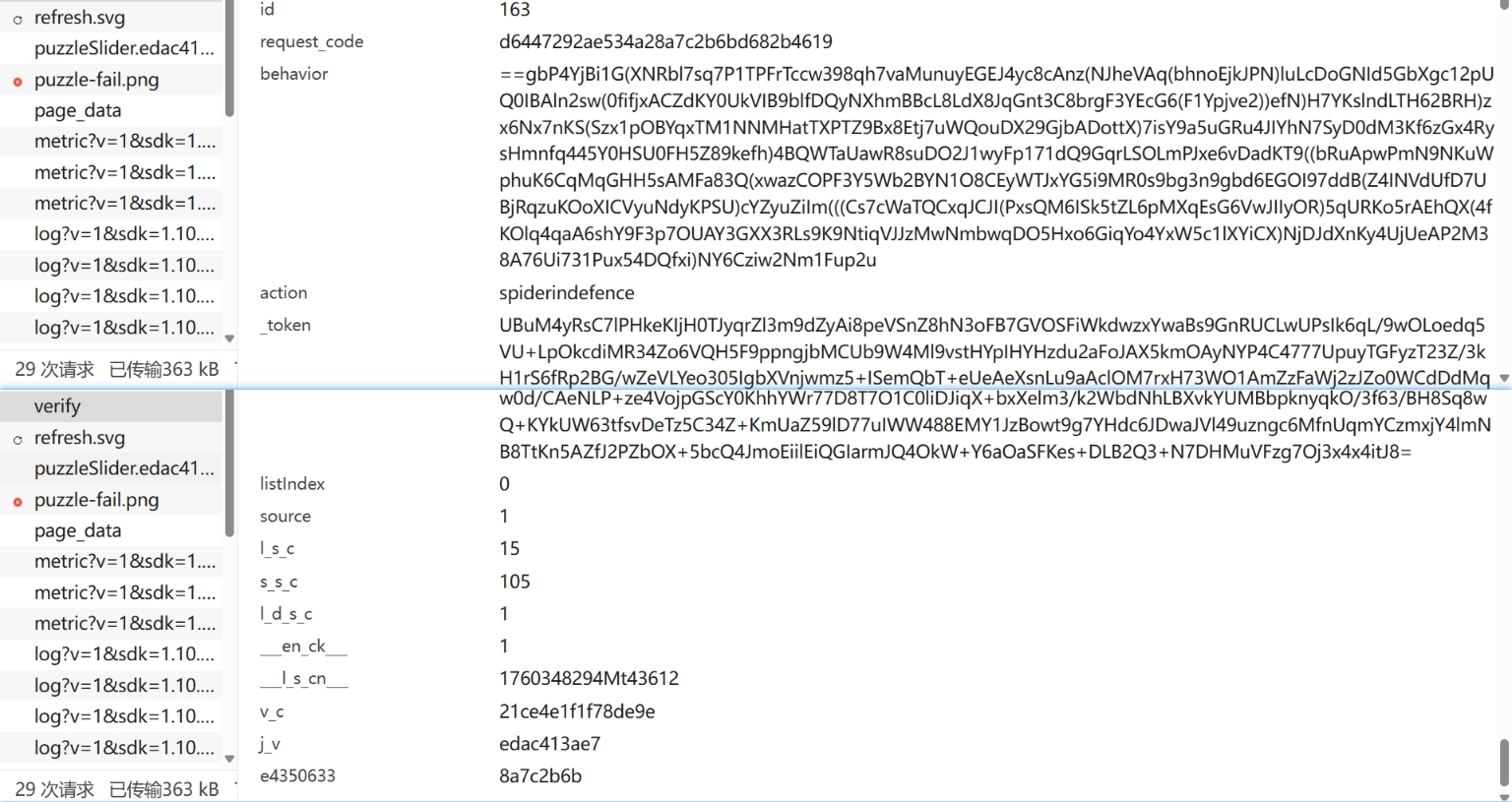

verify 为校验接口,请求参数中包含加密参数 behavior、_token 以及一些环境参数等:

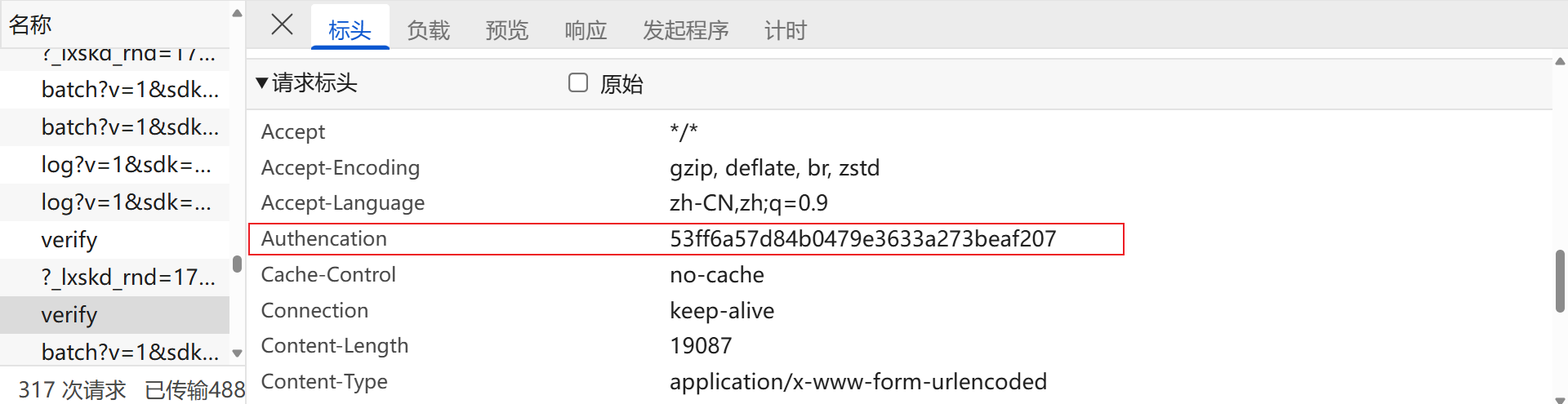

该接口请求头中的 Authencation 参数也加密了一些环境,同样需要处理,异常会导致校验失败:

校验成功:

- {“status”:1,“data”:{“response_code”:“f03d1664c5d247988214f5f248eca964”},“error”:null}

校验失败:

- {‘status’: 0, ‘data’: None, ‘error’: {‘code’: 121056, ‘message’: ‘请求异常,拒绝操作’}}

- {“status”:0,“data”:null,“error”:{“code”:121079,“message”:“验证失败,请重新操作”}}

本文以拼图滑块验证码为例,分析各个加密参数的生成逻辑。

逆向分析

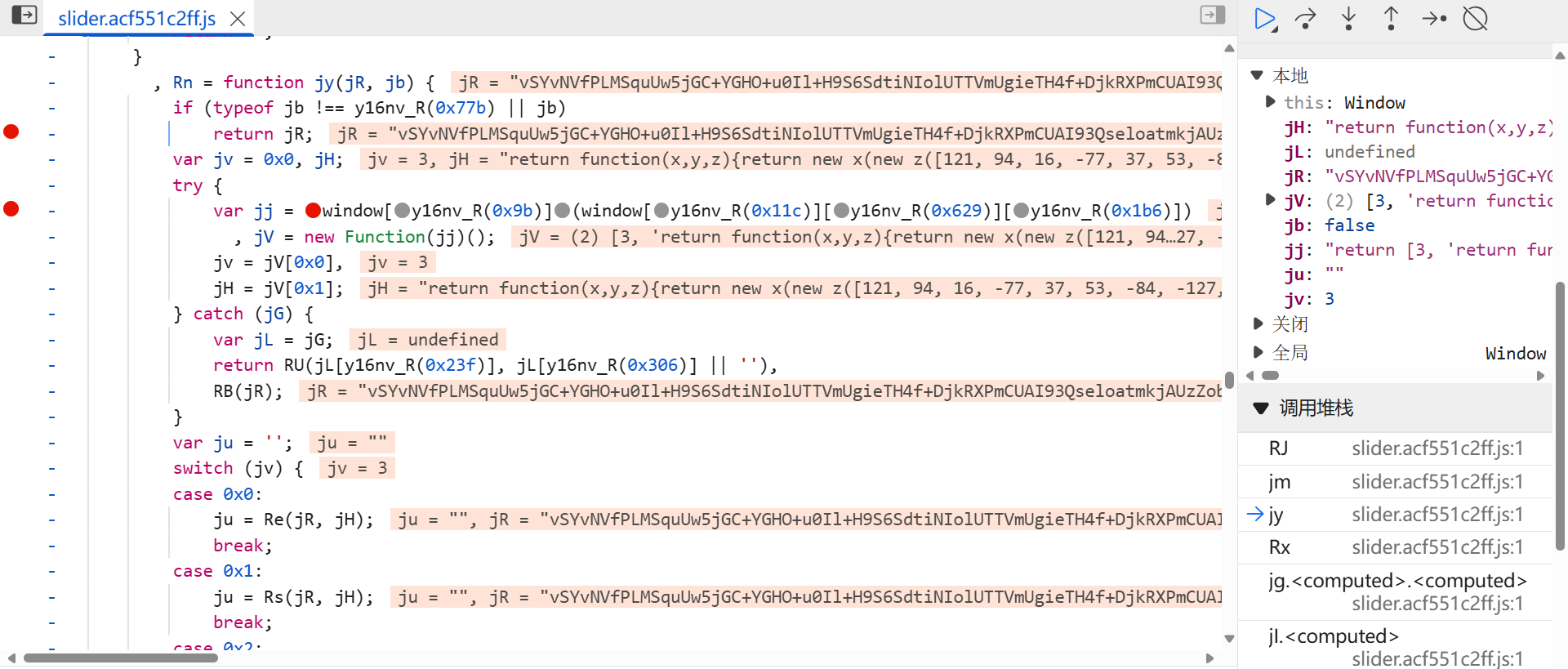

_token

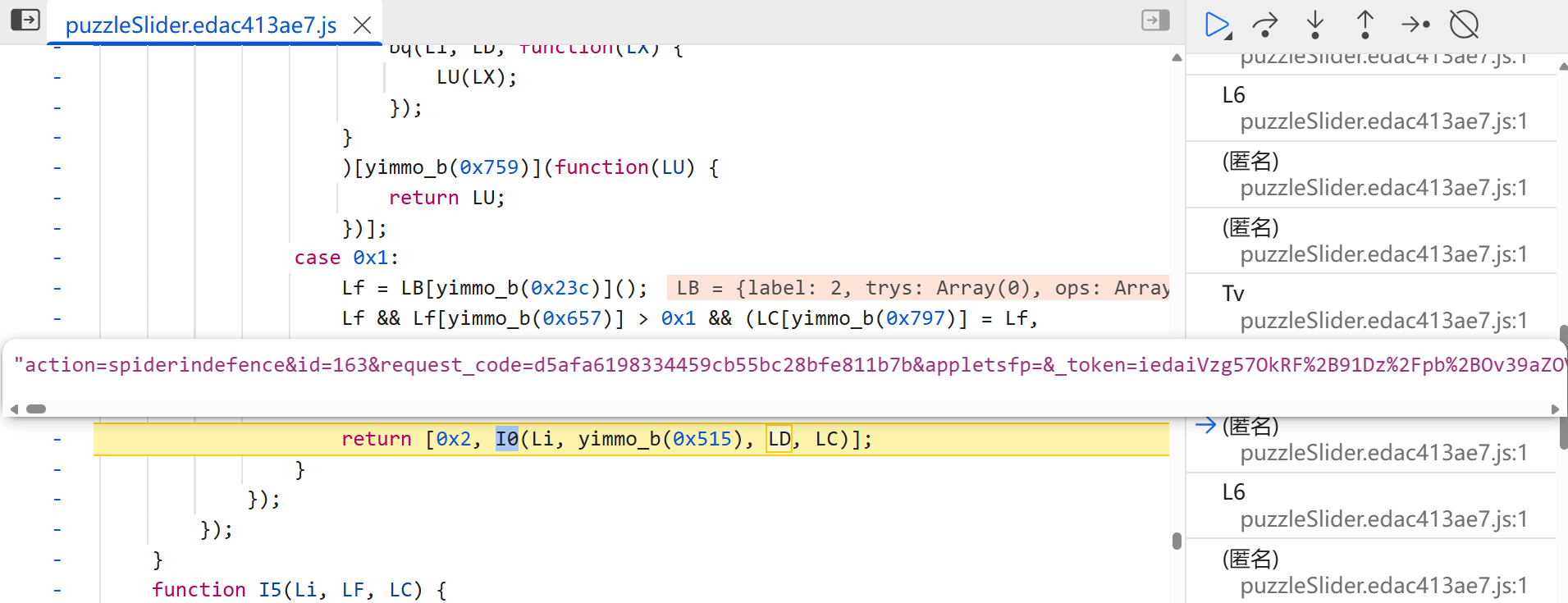

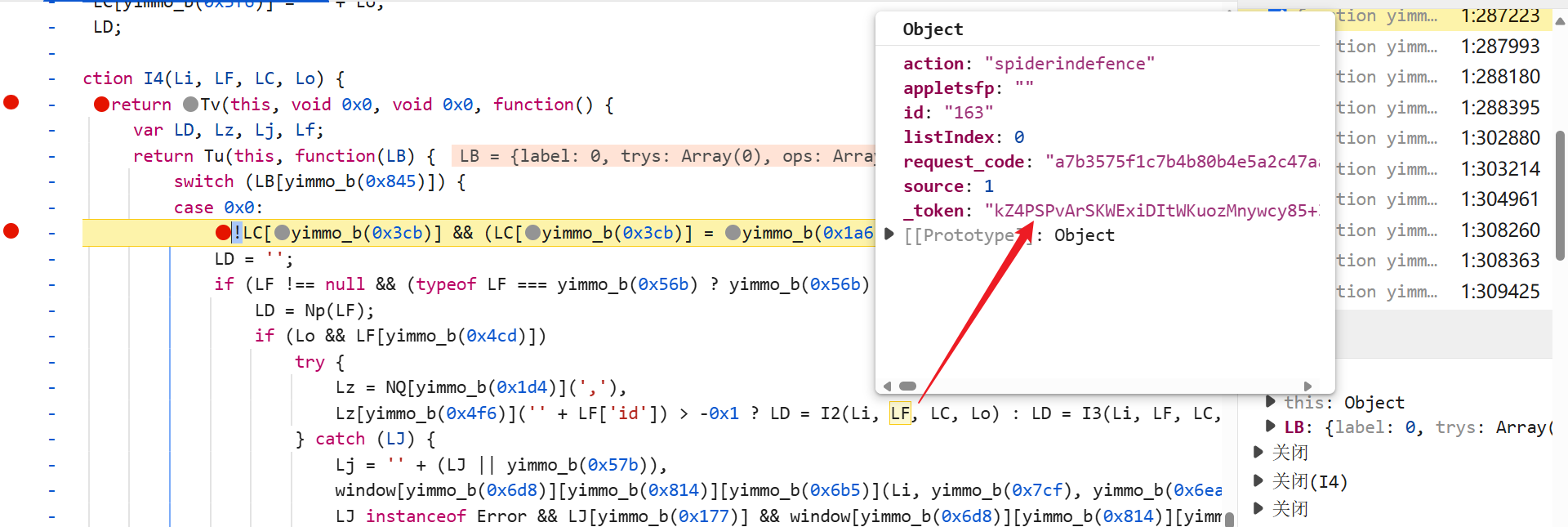

首先,我们来看看 info 接口出现的第一个加密参数 _token。从该接口的第一个堆栈处下断,刷新验证码图片即会断住,向上跟栈到下图处,这里是最后一个出现 _token 参数值的位置。可以看到,js 代码经过了混淆,使用 ast 技术解混淆或者硬跟都可以:

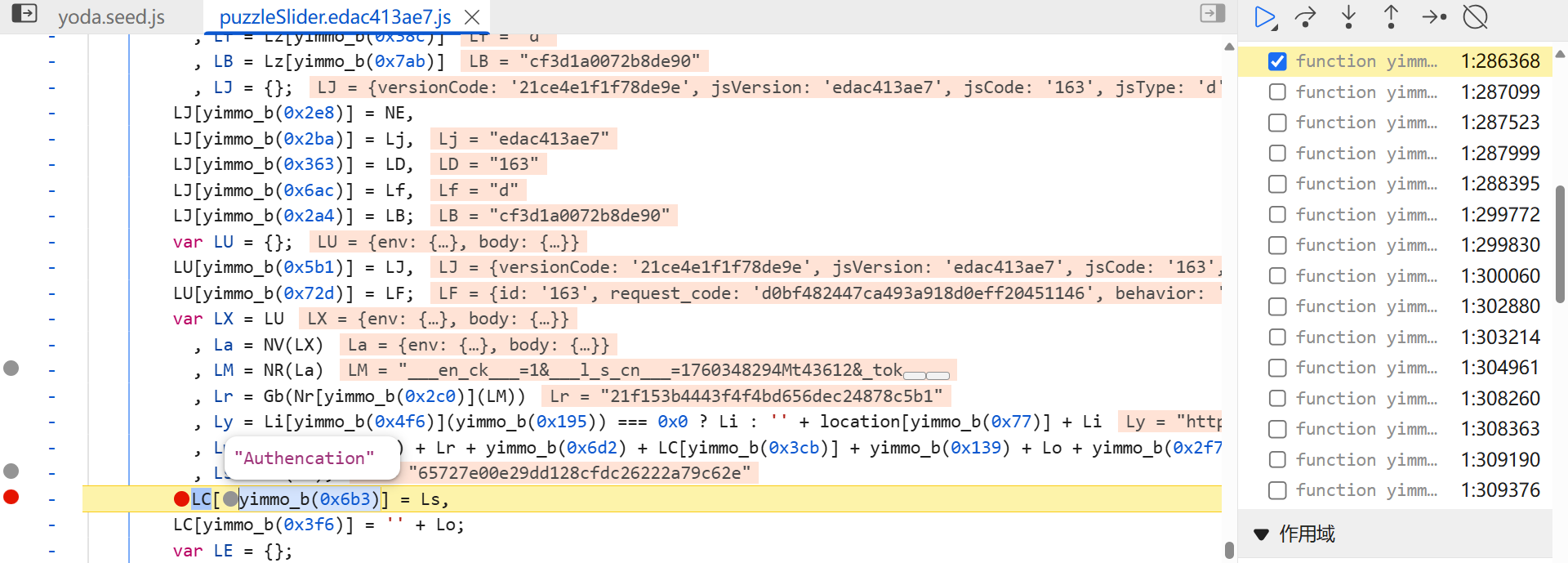

接着,跟踪一下 LD 参数,看其是如何生成的。这块是个 switch-case 语句,图例处是执行到最后一步了,我们从前往后,看到 case 0 代码块,发现 LD = I2(Li, LF, LC, Lo),鼠标放到 LF 上,发现此时 _token 参数已经生成了,那么下一步,就在 function I4 下的 return 处下断点,重新刷新,分析流程:

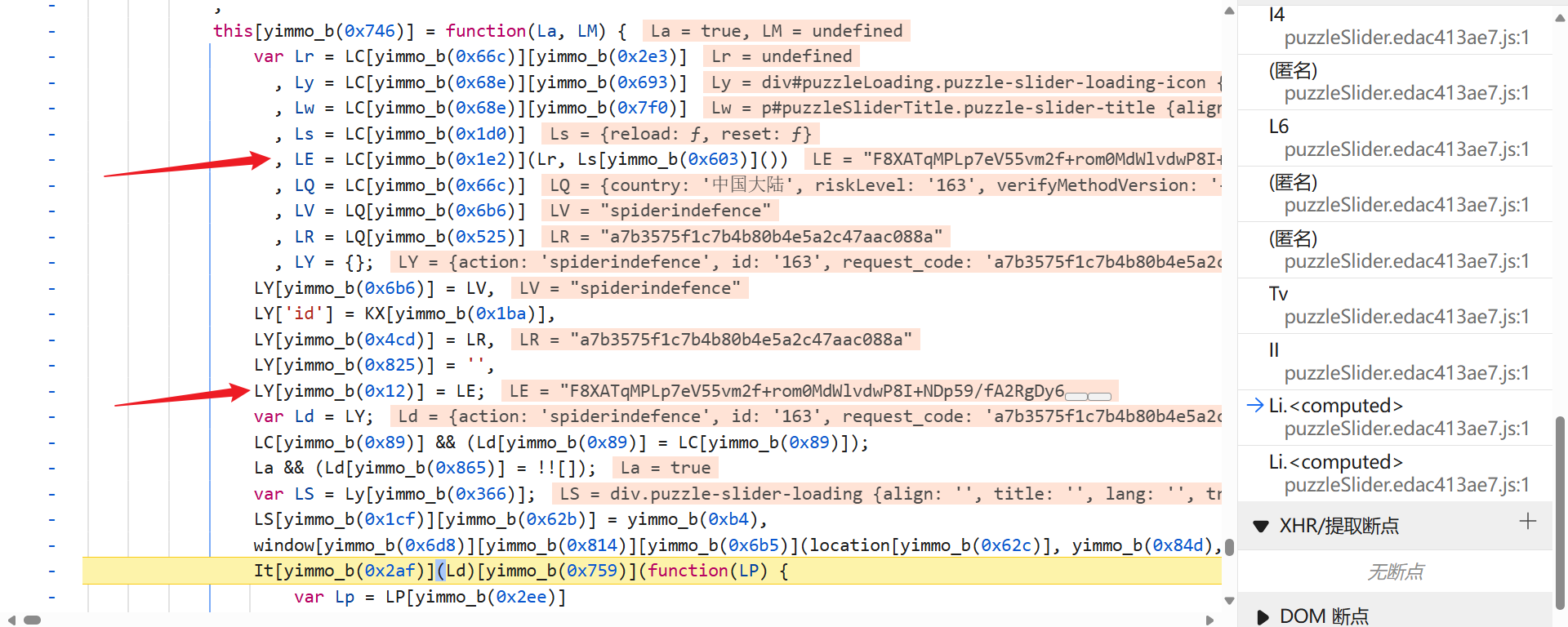

断住后,LF 中已存在相关参数值,向上跟栈到下图处,LE 即 _token 参数的值,其生成算法就在上面几行:

LE = LC["cypher"](Lr, Ls["reload"]())

Lr 为 LC["config"]["isDegrade"],LC["config"] 就是从 page_data 接口获取到的一些响应参数,此处的 isDegrade 为 undefined。Ls["reload"]() 是一些环境、canvas 参数、自动化检测等加密、编码生成,部分参数经过 MD5 加密,自行跟栈分析:

LC["cypher"] 算法如下,最终的 KJ 算法,传了三个参数,解码还原的 Ls["reload"]()、requestCode 以及 undefined:

function(La, LM) {

var Lr = window["decodeURIComponent"](window["atob"](LM));

return KJ(Lr, LC["config"]["requestCode"], La);

}

跟进到 KJ 中,算法如下:

function KJ(Lc, Le, LH) {

var Li = KA["Kaito"](Lc, Le);

return KC(Li, LH);

}

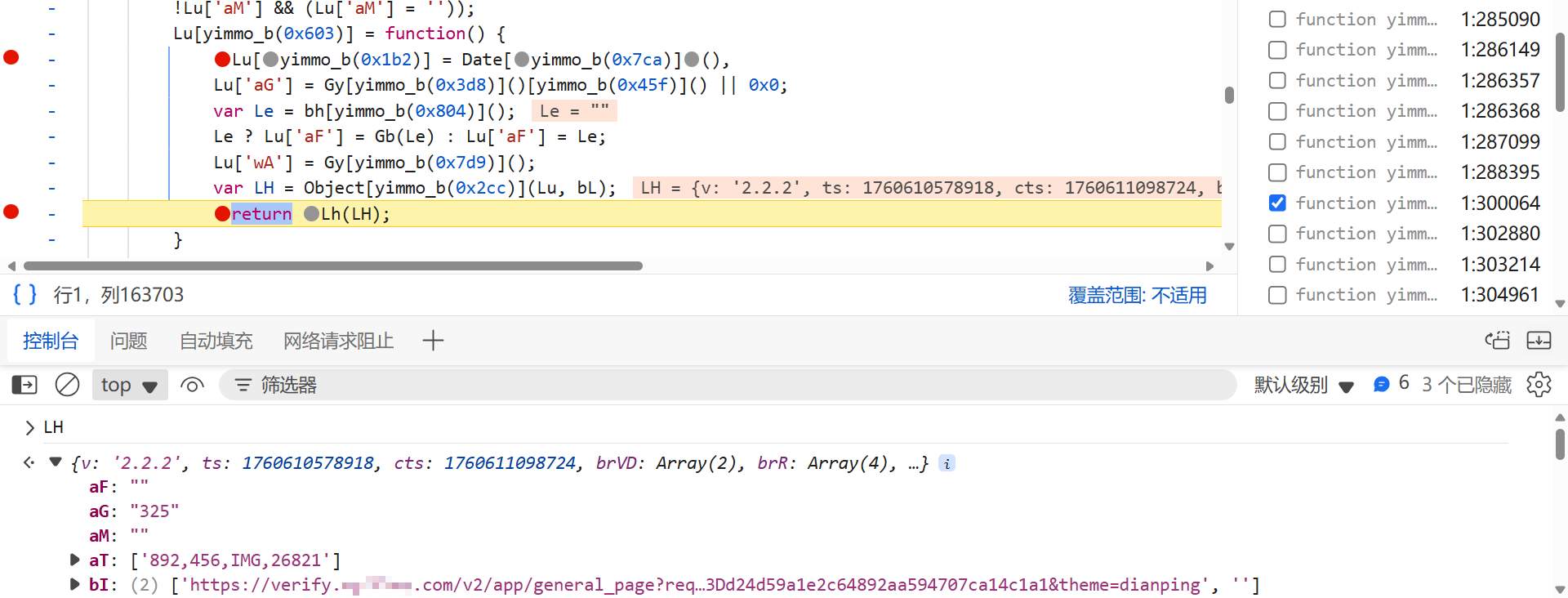

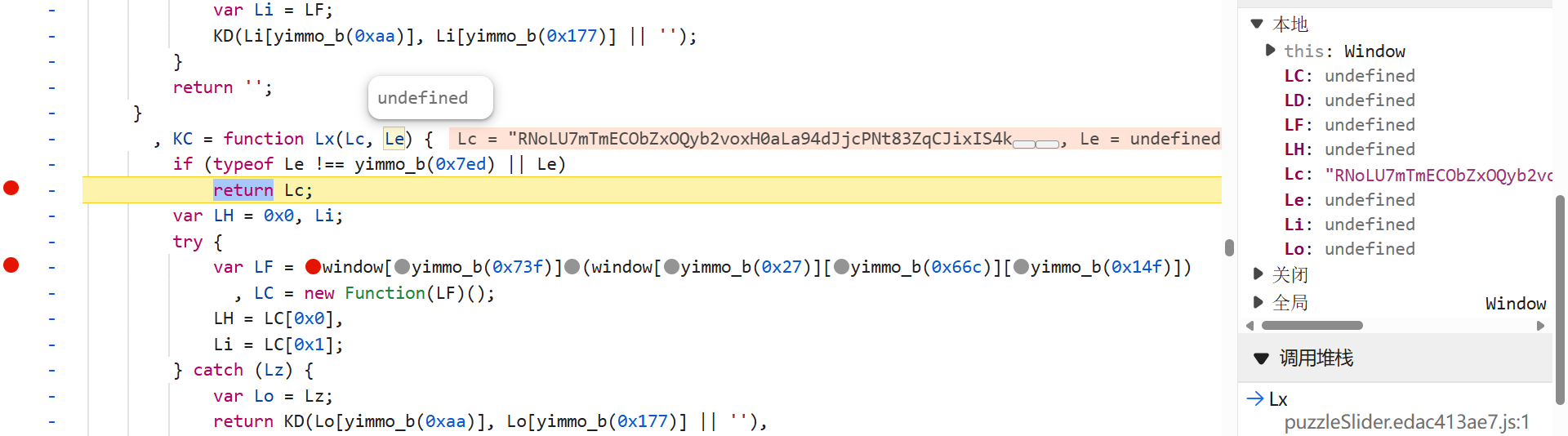

KA["Kaito"] 即 Kq(Km(Ll, Lq)),直接都扣下来即可。而 KC 中,就是几个验证码存在差异化的点之一,在拼图滑块的逻辑流程中,由于 Le 为 undefined,因此直接 return 了 Li,也就是最终的 _token 值:

如果是滑条,La 为 false,逻辑会继续向下走,并且图标点选和滑条,后续的加密逻辑,也并不一样,这是需要注意的点。直接单步跟进分析即可,都不算复杂:

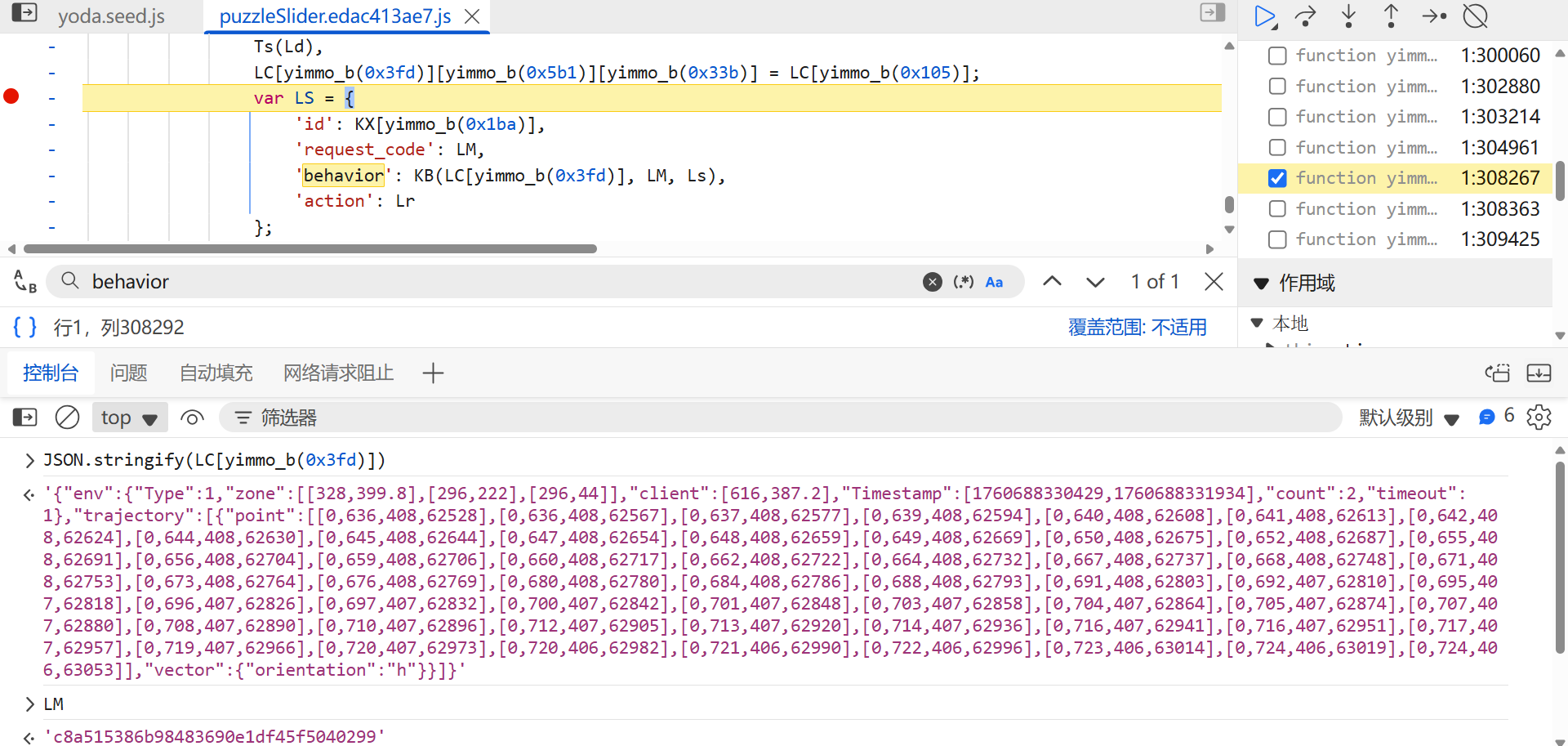

behavior

接下来分析验证接口的关键参数 behavior,该参数可以按照前文思路跟栈逐步分析,也可以直接搜索 behavior 关键词,没做混淆,能够直接定位到。LC["verifyData"] 包含轨迹、时间戳等参数,LM 为 requestCode,Ls 此处是 undefined:

KB 各算法没有很特别的,直接按需扣下来即可,LH 若为布尔类型值,会多走一步 Li = Ki(Li):

function KB(Lc, Le, LH) {

var Li = KA["Kaito"](JSON["stringify"](Lc), Kf(Le));

return (typeof LH !== "boolean" || LH) && (Li = Ki(Li)),

KC(Li, LH);

}

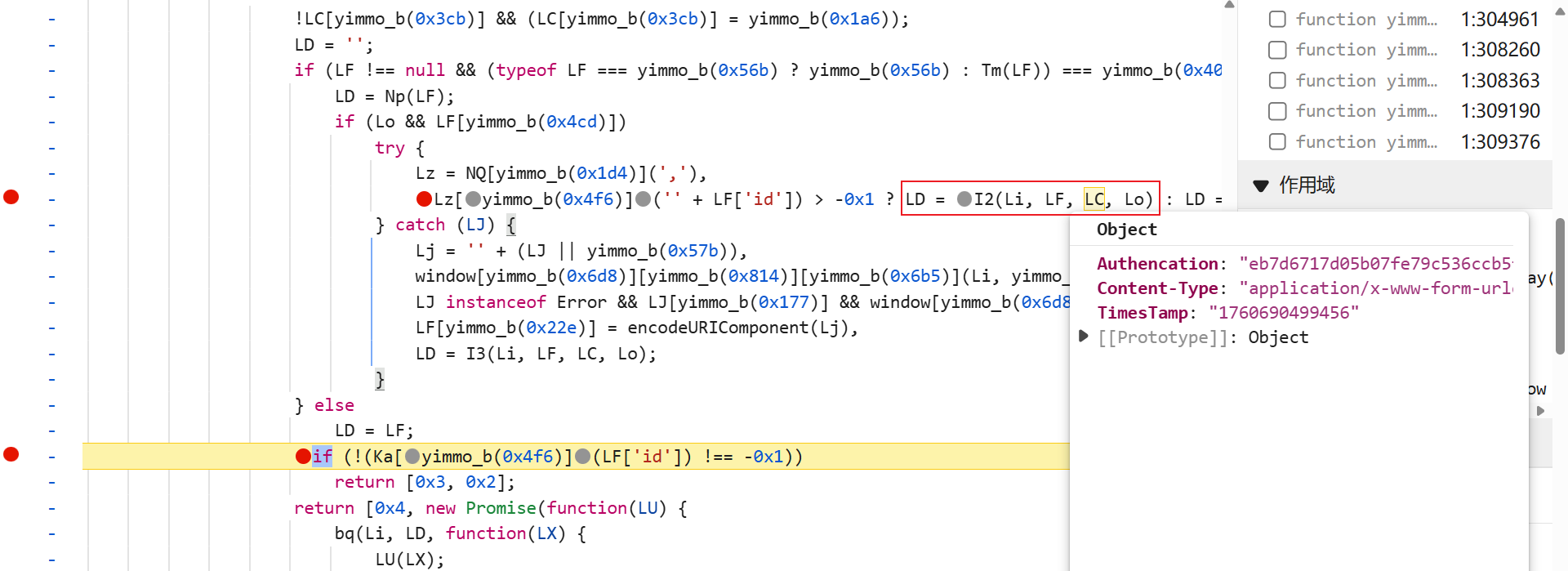

Authencation

直接搜索关键词,无法定位 Authencation,那就和 _token 一样,一步步跟栈分析。verify 接口会校验 Authencation 参数,从该接口的堆栈中,向上跟栈分析,看哪一步没有,到哪一步又有了即可。

如下图所示,在 LD = I2(Li, LF, LC, Lo) 之后,Authencation 的值就生成了:

跟到 I2 中分析,Authencation 生成位置如下,也就是 Ls 的值,也校验了一些环境、版本、请求参数等,断点分析即可,若触发请求异常,是会导致部分参数黑掉的:

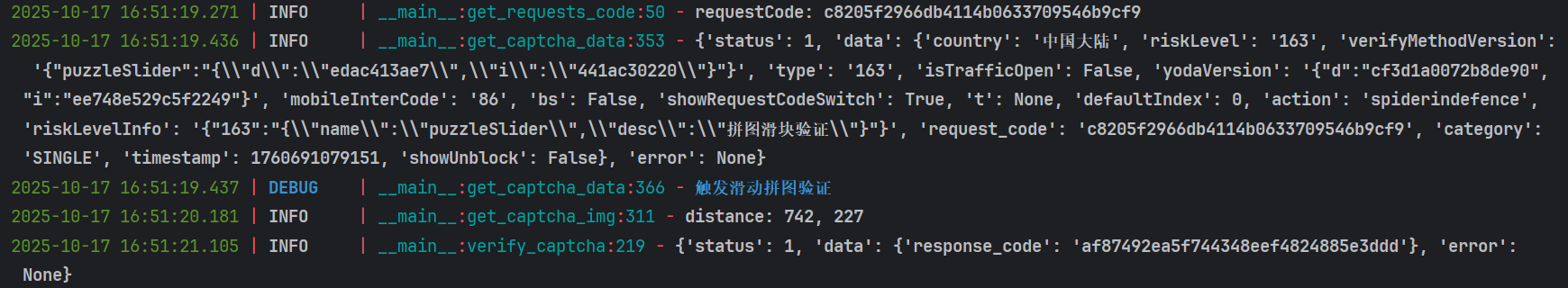

结果验证

1634

1634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?