0x00 前言

经常有同学提及MSF payload的免杀问题,其实除了Veil之处,还有另一种比较轻巧的方案可以打造免杀的payload,那就是shellcode。

0x01 从哪里开始

shellcode是什么,可以去drops搜索学习,但这并不是本文的重点。因为MSF已经为我们提供了shellcode的生成功能,接下来我们就拿最常用的payload:reverse_tcp来做测试吧!(其它的payload均可以)

CobaltStrike:payload>windows>meterpreter>reverse_tcp设置选项如下:监听9527端口。

接下来以同样的方式生成c格式的payload,打开payload查看:

没错,你看到的是shellcode,那么如何编译成我们需要的exe呢?

0x02 如何执行shellcode

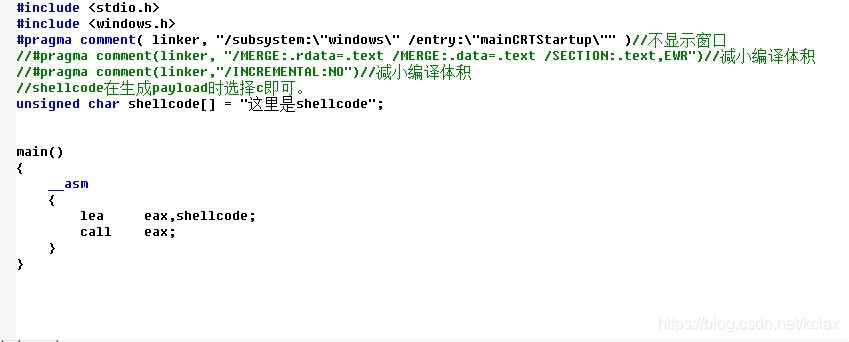

经过一番搜索,大致得到了这么几种执行shellcode的方法(c语言,其它语言执行shellcode的方法可自己去寻找)

1:

2:

使用shellcode打造MSF免杀payload

最新推荐文章于 2025-10-04 11:52:37 发布

本文介绍了如何利用MSF生成shellcode,并通过多种方法将其编译为免杀的Windows reverse_tcp payload。测试表明,即使使用默认编译选项,生成的exe也能有效避免杀毒软件检测,且能正常执行。

本文介绍了如何利用MSF生成shellcode,并通过多种方法将其编译为免杀的Windows reverse_tcp payload。测试表明,即使使用默认编译选项,生成的exe也能有效避免杀毒软件检测,且能正常执行。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6845

6845

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?