1.php、html

HTML是超文本标记语言,用于构建网页结构,HTML文档主要由不同的标签组成,如双标签:<标签名>....</标签名>和 单标签:<标签名/。

PHP是服务器端脚本语言,用于动态生成网页内容。变量名以$开头,首字母不能以数字开始

,名字区分大小写不要用特殊符号、中文,_不算特殊符号,命名要有意义(别写xxx,aaa,ccc)这种变量名。

2.搭建网站

首先使用小P创建新网站如下

在www里创建新的文件夹

打开空白文件夹

右键打开终端输入edit及文件夹名称回车

输入hello world并点击文件保存

3.文件上传漏洞及靶场关卡

1.文件上传漏洞

一、核心概念:什么是文件上传漏洞?

网站允许用户上传头像、附件等文件时,若对上传文件的类型、内容、路径等校验不严格,攻击者可上传恶意脚本文件(如PHP木马、ASP后门),并通过访问该文件执行恶意代码,最终获取服务器权限。

- 核心危害:服务器被控制、数据泄露/篡改、植入恶意程序(挖矿、挂马);

- 常见场景:论坛附件、头像上传、网盘/文件分享平台、后台文件管理模块。

二、漏洞成因:为什么会出现?

本质是开发者对文件上传的“安全校验”缺失或不严谨,常见问题:

1. 仅做前端校验:只在浏览器端用JS检查文件后缀(如只允许jpg/png),攻击者可禁用JS、抓包绕过;

2. 后端校验不全面:

- 仅校验文件后缀(黑名单不全,如只禁php,可传php5、phtml);

- 仅校验MIME类型(抓包改Content-Type即可绕过);

- 忽略文件内容(上传图片马,伪装成图片实则包含恶意代码);

3. 文件路径/命名不当:上传文件的保存路径可预测、未重命名,攻击者能精准访问恶意文件。

三、基础绕过思路

前端JS校验、后缀名黑名单、MIME类型校验、文件内容校验

2.upload靶场关卡

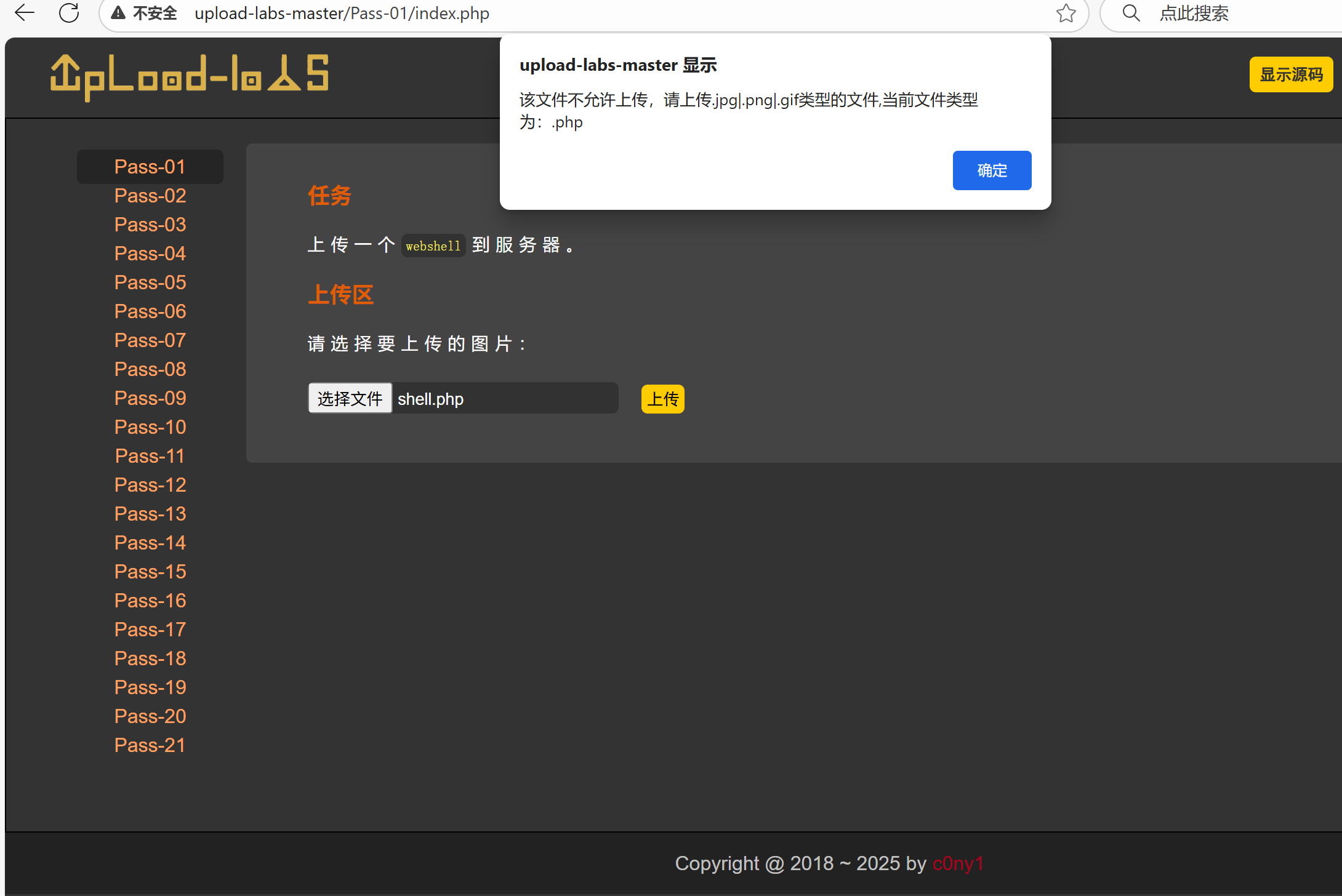

1.第一题

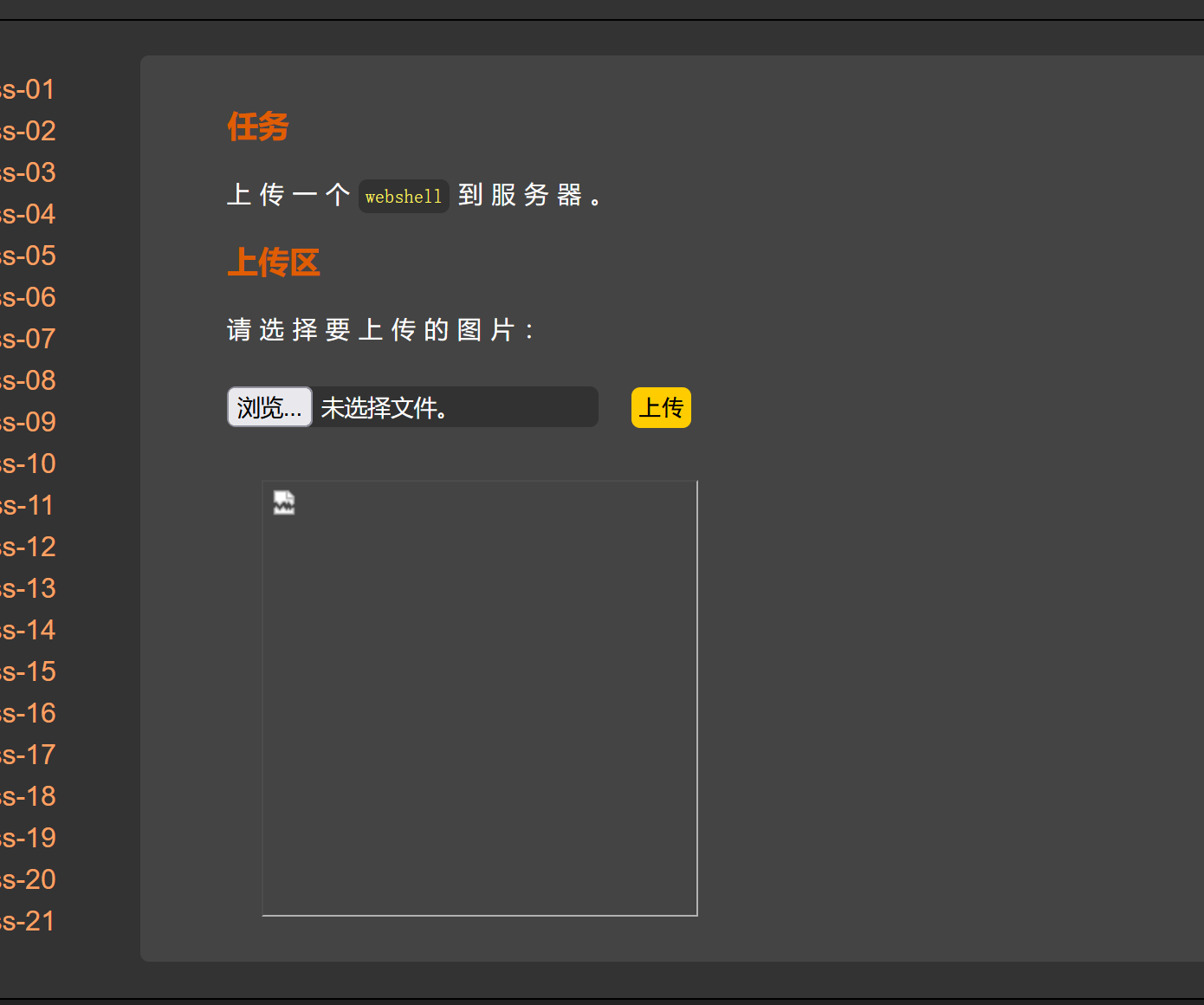

通过小皮进入网站

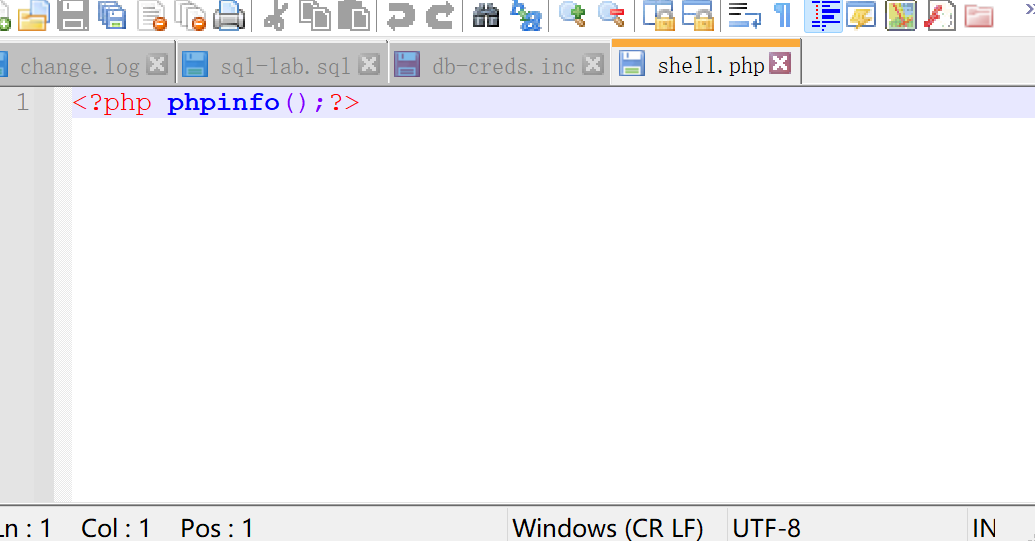

在电脑创建一个文件夹,打开空白文件夹右键点击源代码输入如图

在这里选择文件夹,发现无法上传

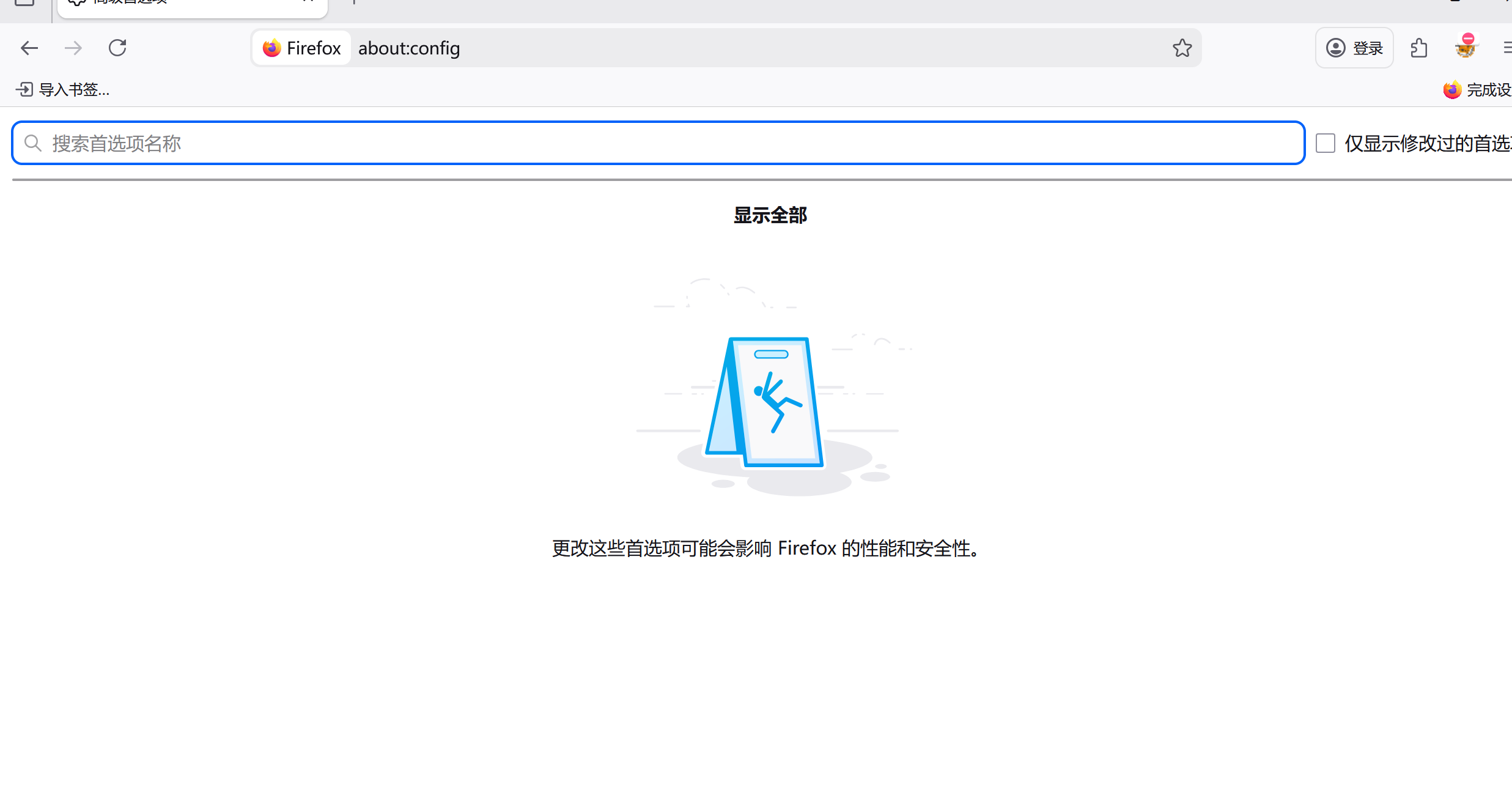

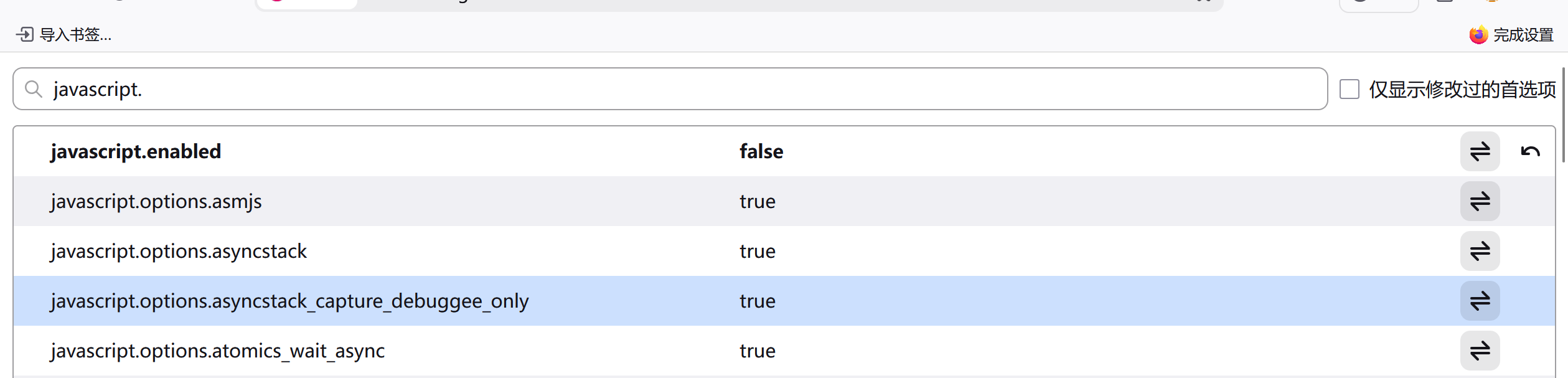

打开火狐about:config输入

找见javascript关掉

重新发送

右键点击新标签打开,完成

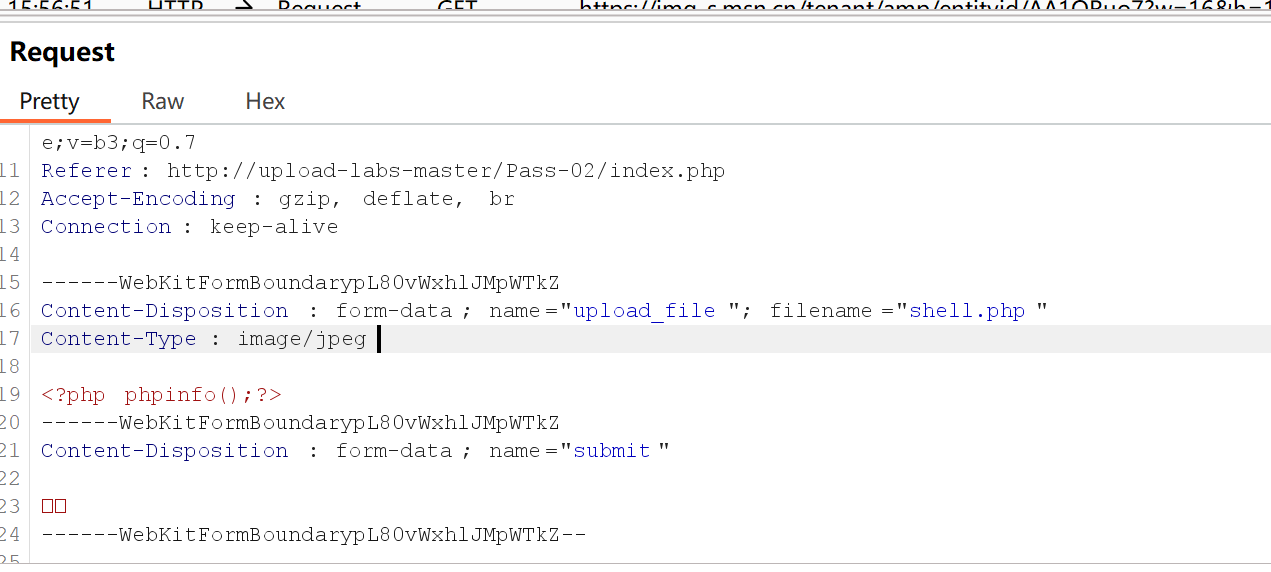

2.第二题

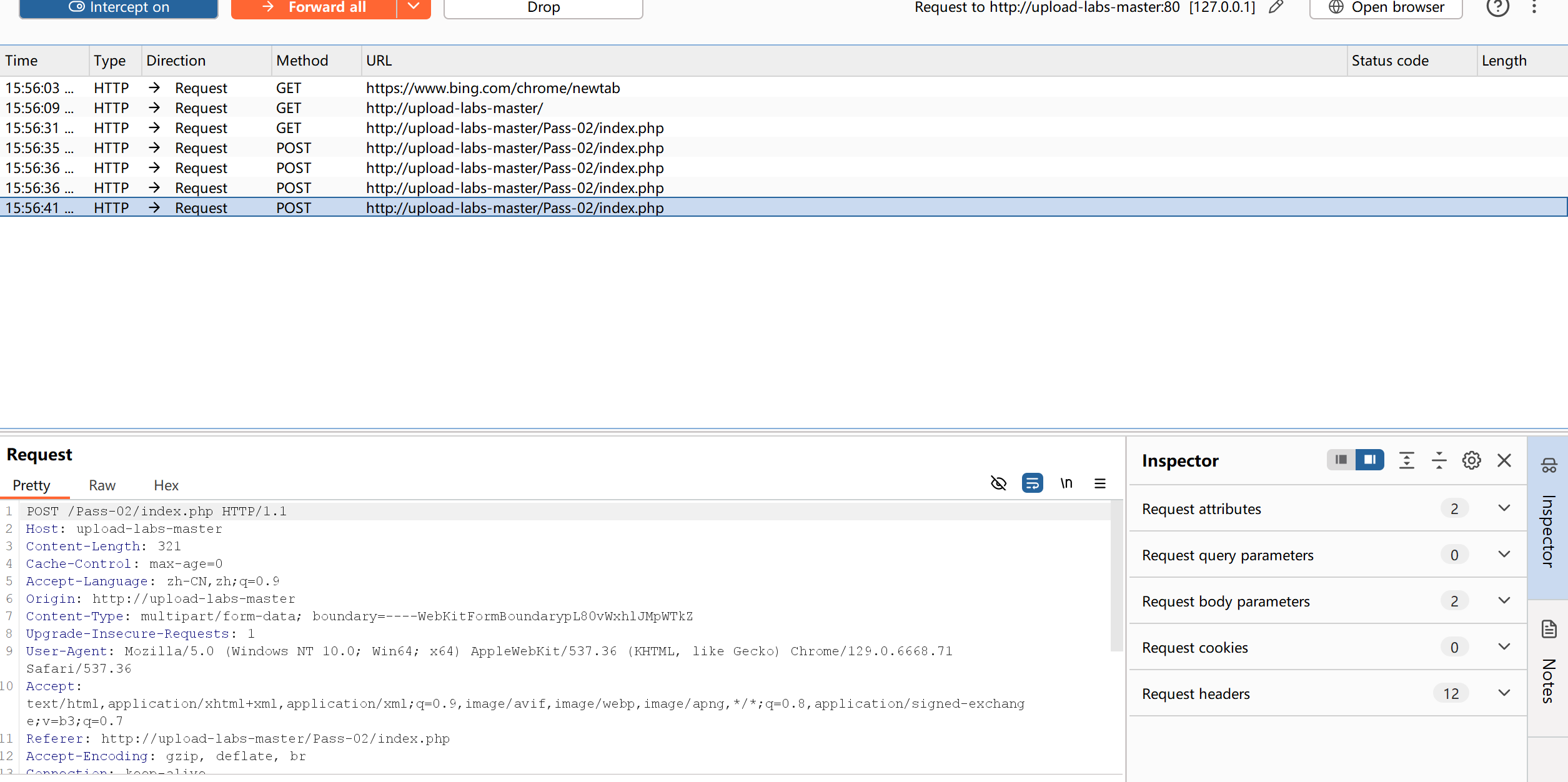

打开bp同1发送,抓包

如图改为image/jpeg形式

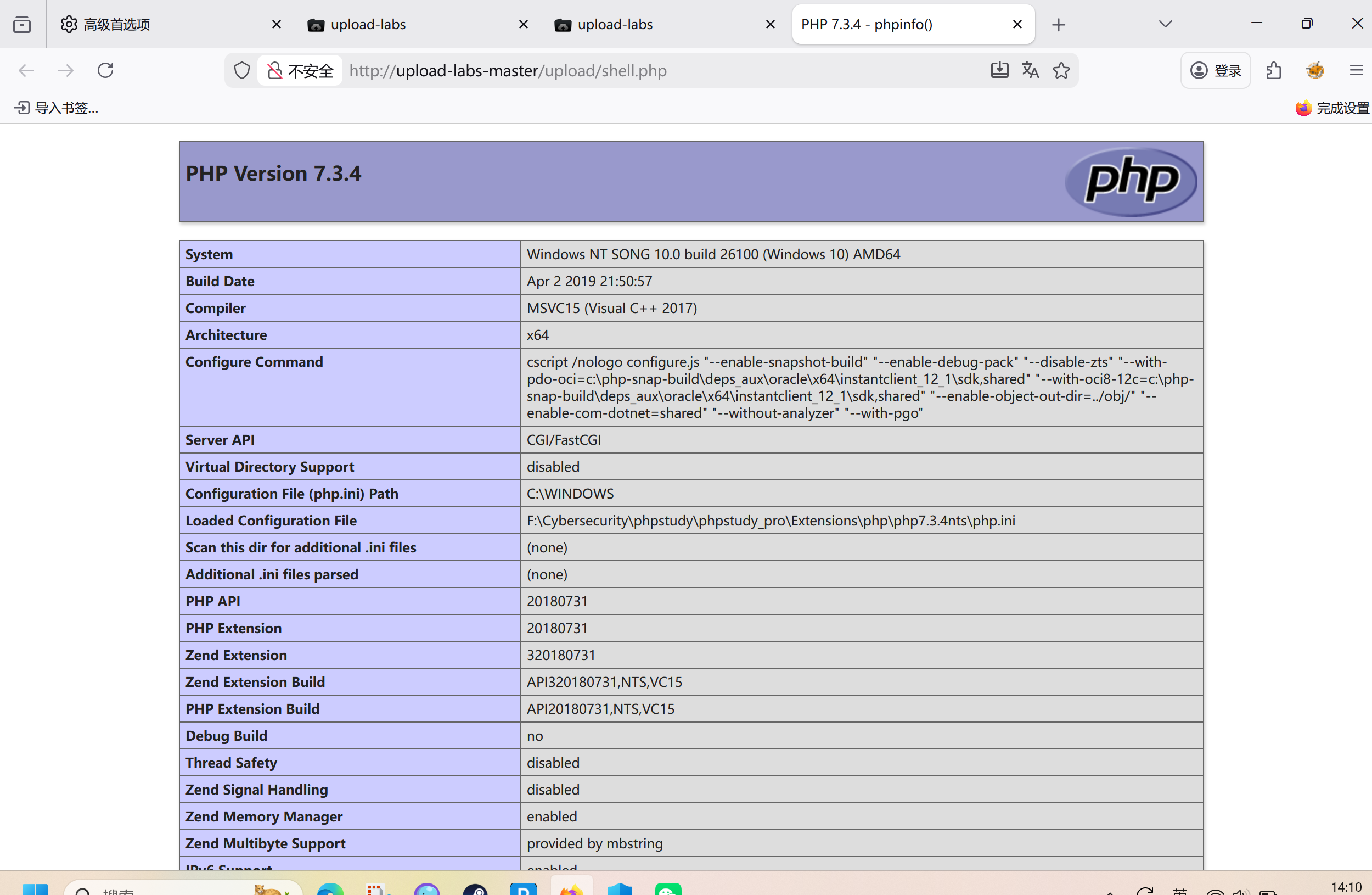

send后发现上传成功

同理右键新标签打开

603

603

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?